1. 찰스 리 TeamT5 CTO 인터뷰

2. 중국 국가 주도 공급망 공격, IT 기업 연결된 모든 조직 노려

3. 쿠팡 사고 관련 “모든 접근 권한 통제 관리 재고해야”

[타이베이=보안뉴스 강현주 기자] “중국이 IT 회사를 공격하는 이유는 돈이 아니라, 이 회사를 ‘점프대’로 이용해 국가기관과 기업 등 고객사 전체를 겨냥한 공급망 공격이 목적입니다. 한국은 아시아에서 2위 타깃입니다.”

팀T5(TeamT5)에서 사이버 위협 인텔리전스(CTI) 리서치 수장을 맡고있는 찰스 리(Charles Lee) 최고기술책임자(CTO)는 대만 일루메 타이베이에서 3일부터 이틀간 열린 ‘2025 TAS’(Threat Analyst Summit) 현장에서 기자들과 만나 이같이 밝혔다.

이 회사는 특히 대만과 지정학적으로 민감한 국가인 중국으로부터의 위협 분석에 높은 전문성을 인정받는다. 대만을 대표하는 CTI 기업인 팀T5는 지난 2024년 11월부터 2025년 10월까지 1년간 사이버 위협을 모니터링하고 분석한 결과를 공유했다.

▲찰스 리 CTO [자료: 보안뉴스]

IT 기업 뚫리면 다 뚫린다...공급망 통해 기간시설, 정부, 기업 침투

이 회사가 1년간 살펴본 중국과 북한의 지능형 지속 공격(APT) 동향에 따르면, 주요 국가기간시설(83건) 분야에서 가장 많은 공격이 포착됐다. 이어 정부(73건)과 IT 기업(72건) 순이다. 그 뒤를 방위산업(34건), 금융(31건) 등이 잇는다.

찰스 CTO는 특히 IT 기업을 향산 공격에 높은 경각심을 가질 것을 촉구했다.

“공격 받는 산업의 분포를 보면 핵심 인프라, 정부, 방위 산업 등 전형적인 APT의 대상들이 주를 이루지만, 그중에서도 IT 산업을 향한 공격이 특히 위험하다”며 “IT 회사를 공격하는 목적은 IT 회사의 돈이나 자료 자체가 아니라, IT 회사를 ‘점프대’로 사용해 정부, 군대, 대기업 등 고객사들을 향한 공급망 공격을 수행하는 데 있다”는 설명이다.

가령, 한 IT 기업이 수십 개 고객사의 계정 정보를 엑셀 표에 적어 뒀고, 공격자는 엑셀 표를 그대로 탈취해 고객 서버에 직접 접근할 수 있던 사례가 있다.

찰스 CTO는 “엔드포인트 기기가 침해 당했던 제조사의 엔지니어가 침해를 당하고도 공격 흔적을 찾지 못한 사례가 있다”며 “이 기기를 오래 연구했던 공격자가 그 회사 엔지니어보다도 더 기기를 잘 이해했기 때문”이라고 했다.

▲찰스 리 TeamT5 CTO가 기자들과 그룹 인터뷰를 하고 있다. [자료: 보안뉴스]

중국은 ‘국가 주도’의 사이버 공격 ‘생태계’ 작전 중

팀T5가 지난 1년간 포착한 국가별 APT 공격 건수는 대만(173건)이 1위이며, 한국(48건)이 2위다. 이어 베트남(36건), 일본(25건), 필리핀과 홍콩(각 22건) 순이다.

찰스 CTO는 “우리가 분석한 데이터에 따르면, 대만이 가장 많은 공격을 받으며, 한국이 그 다음”이라며 “뒤를 잇는 베트남, 인도, 일본, 필리핀 등 모두 중국과 지정학적 갈등을 겪고 있다”고 말했다.

그는 “아시아 태평양 지역 APT 공격의 근원지는 주로 중국과 북한이지만, 이들의 목적은 확연히 구분된다”며 “중국은 순수하게 정부를 위한 정보와 자료를 훔치는 데 집중하지만, 북한은 정보 탈취와 동시에 정부 기관을 위한 자금 조달 임무를 맡고 있어 더 복합적인 작전을 수행한다”고 설명했다.

찰스 CTO는 특히 중국의 ‘국가주도 시스템’의 위력에 대해 강조했다.

그는 “중국은 전기차나 반도체 산업에만 국가 주도 시스템을 구축한 게 아니며 20년 국가 주도 사이버 공격 ‘생태계’를 통해 APT 작전을 운영한다”며 “무기 개발, 침입 서비스, 네트워크 아키텍처 구축 등 서로 다른 기술을 제공하는 역할을 분담하는 ‘킬체인’ 작전을 수행하고 있다”고 말했다.

“우회 수법 중...한 기업 표적되면 국가 전체 위험”

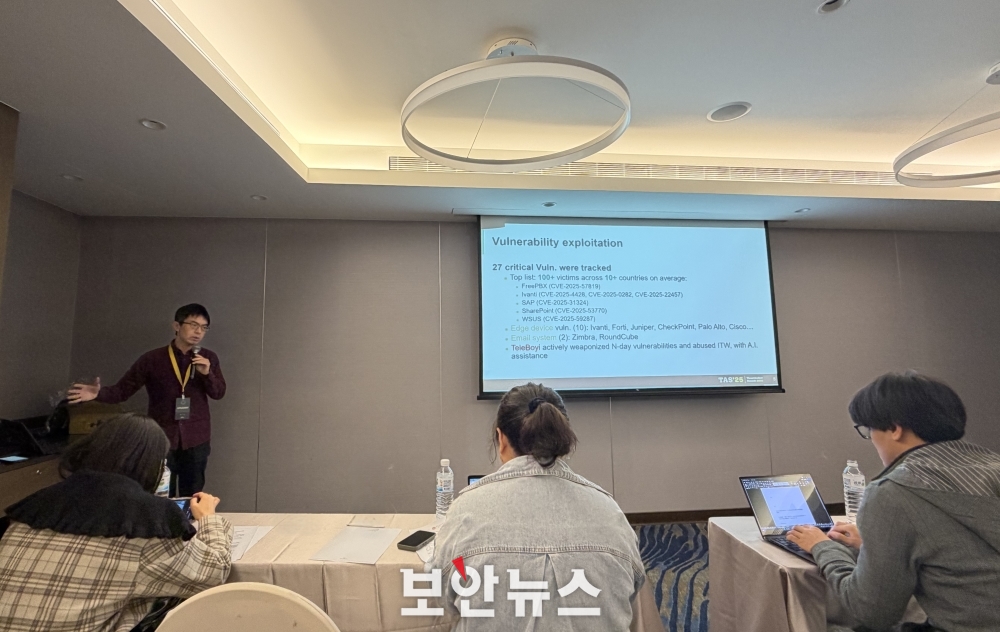

이들 공격자들의 진화된 공격 수법으로는 엔드포인트 기기의 취약점 악용이 주를 이룬다. 팀T5가 추전한 27건의 APT 중 10건이 엔드포인트 기기가 타깃이었다는 게 찰스 CTO의 설명이다. 여기에는 이반티, 포티넷, 주니퍼, 체크포인트, 팔로알토, 시스코 등 글로벌 주요 기업들의 장비들이 다수 해당한다.

이와 함께 탐지를 회피하기 위한 일회용 악성코드와 5~20개의 악성코드를 조합하는 수법도 자행되고 있다. 또한 다중인증(MFA)를 우회하기 위한 오스(OAuth) 토큰 절취에 인공지능(AI)를 악용하고 있다는 진단이다.

찰스 CTO는 “한 회사가 APT 표적이 됐다면, 국가 전체의 자원이 공격에 직면하게 될 수 있으며, 현재의 공격 기술은 기존 보안 방어 개념으로는 이미 대응하기가 매우 어렵다”며 “더 능동적으로 잠재된 위협과 위험을 찾아내서 상황이 심각해지기 전에 미리 해결하도록 노력해야 하며 국제적인 협력을 통해 강력한 공격에 맞설 수 있다”고 강조했다.

그는 최근 한국의 쿠팡 사고에 대해 “대만의 이커머스 기업들도 중국으로부터 표적이 되고 있는데, APT 관점에서는 돈이 아닌 고객 데이터를 노리는 것”이라며 “모든 접근 권한 통제 관리가 잘 이뤄졌는지 다시 점검해 방지 메커니즘을 재고해볼 필요가 있다고 생각한다”고 조언했다.

[타이베이= 강현주 기자(jjoo@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)