[자료: 연합뉴스]

RMM 도구는 악성 코드를 직접 만들 필요가 없고, 기업 환경에서 흔히 사용돼 보안 솔루션의 감시를 피하기 쉽다는 장점 때문에 해커들에게 각광 받고 있다.

이들 해커 집단은 최소 6월부터 활동해 온 것으로 보이며, 조직 범죄 집단과 협력해 실제 화물 절도를 최종 목표로 삼고 있다고 보안 기업 프루프포인트는 밝혔다. 주로 노리는 품목은 음식 및 음료 제품이다.

해커들은 기업에 침투해 확보한 접근 권한을 이용, 실제 화물 운송 입찰에 참여하거나 예약을 조작해 화물을 훔치는 방식을 사용하고 있다.

스피어 피싱 및 ‘로드 보드’ 계정 해킹

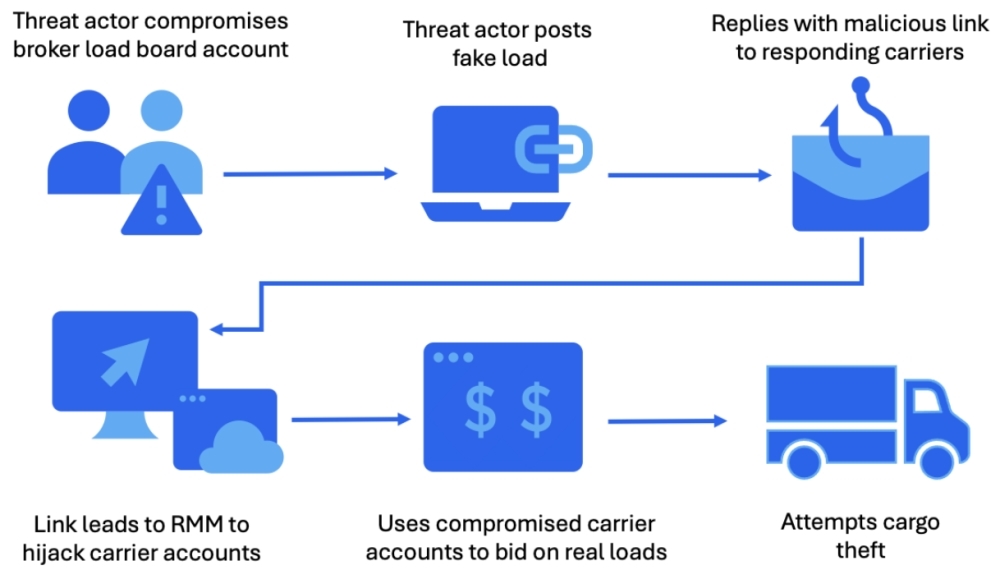

침투는 여러 방법을 통해 이루어진다. 피싱 이메일로 운송사, 화물 중개 업체 등을 노리거나, 해킹한 계정을 이용해 화물 거래 게시판인 ‘로드 보드’에 허위 화물 목록을 게시한다.

이후 화물 문의를 해오는 운송 업체들에게 악성 URL이 포함된 이메일을 보내는 수법을 사용한다. 이 악성 URL은 스크린커넥트, 심플헬프 등 합법적 RMM 도구를 배포하는 악성 MSI 설치 파일로 연결된다.

또 일부 공격에선 PDQ 커넥트가 다른 RMM 도구를 설치하는 데 사용되는 등 여러 도구가 동시에 활용됐다.

▲운수 기업에 대한 공격 흐름도 [자료: 프루프포인트]

RMM 악용, 탐지 피하고 화물 예약까지 조작

원격 접근에 성공하면 공격자들은 시스템 정찰을 수행하고, 웹브라우저패스큐 같은 도구를 심어 추가 자격 증명을 탈취, 네트워크 깊숙이 파고든다.

실제 관찰된 한 사례에선 접근 권한을 확보한 해커가 기존 예약을 삭제하고 배차 담당자의 알림을 차단했다. 이어 자신의 장치를 배차 담당자의 전화로 추가해 해킹한 운송사 이름으로 직접 화물을 예약하고 운송을 조정한 것으로 드러났다.

[김형근 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.jpg)