파리테러 동영상 사칭한 스미싱 주의보!....결혼, 게임 스미싱도 잇따라 발견

▲이용자 번호가 맞는지 매칭형 스미싱 화면(출처: 알약블로그)

[보안뉴스 김경애] 택배를 사칭한 스미싱 문자가 활개를 치더니 이번엔 사전에 확보한 전화번호가 해당 이용자 번호가 맞는지 매칭하는 타깃형 스미싱이 등장했다. 이와 함께 한 주간 민방위 모바일 통지문을 비롯해 카드연체금 법원통지서, 차량 단속정보 등을 사칭한 스미싱 문자도 발생했으며, 최근 발생한 파리 테러 동영상을 사칭한 스미싱 공격도 우려되는 상황이다.

파리 테러 동영상 스미싱 주의보!

먼저 지난 19일 인터넷과 앱으로 파리 테러 동영상이 돌고 있다며 해당 문자에 포함된 링크를 클릭하면 악성코드에 감염될 수 있다고 주의를 요구하는 문자가 나돌았다. 실제로 이 같은 스미싱이 유포될 가능성이 있어 이용자들은 각별히 주의해야 한다. 최근 프랑스 파리에서 발생한 테러 이슈에 대해 사람들의 관심이 높기 때문에 이를 악용할 수 있기 때문이다.

지난해 세월호 참사 당시에도 사고 동영상을 사칭한 스미싱이 나돌았고, 스미싱 유포자가 결국 경찰에 검거된 바 있다. 따라서 URL링크가 포함된 파리 테러 동영상 문자를 받으면 절대 클릭하지 말아야 한다.

타깃형 CJ대한통운 택배 스미싱 등장

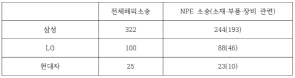

이어 지난 18일에는 CJ대한통운 택배를 사칭한 타깃형 스미싱도 발견됐다. 알약 블로그에 따르면 공격자는 먼저 사전에 확보한 전화번호로 택배관련 스미싱 문자를 공격대상에게 발송한다며, 수신자가 문자에 포함된 URL을 클릭하면 스미싱 사이트로 연결되며, 해당 사이트에서 전화번호 입력을 요구하는 것으로 알려졌다.

스미싱 문자를 발송하는 전화번호 리스트는 공격자의 서버에 저장되어 있는 것으로 분석됐으며, 공격자는 입력한 전화번호와 서버 DB에 저장되어 있는 전화번호를 비교해 전화번호가 일치할 경우에만 실제 악성앱이 있는 화면으로 연결시킨다.

또한, 악성코드 분석가들의 분석을 피하기 위해 3번 이상 전화번호를 잘못 입력할 경우, 실제 정상적인 대한통운 웹사이트로 연결시켜 스미싱인지 판단하지 못하도록 하는 것이 특징이다.

이보다 앞서 지난 16일에도 ‘[Web발신] [CJ대한통운]13*211택배미배송/지연 주소지확인 재배송일확인바람. p*7*w*j.*e8*f*8.com’ 스미싱이 발견됐다.

청첩장 사칭 스미싱 여전

이어 청첩장을 사칭한 스미싱도 잇따라 발견됐다. 한국인터넷진흥원이 운영하는 모바일앱 폰키퍼에 따르면 지난 19일 ‘저희결혼합니다 꼭참석해주세요^^{http://g*o.*I/e6Zs*U}’ 스미싱 문자가, 이보다 하루 앞선 지난 18일 ‘11월 18일저회 결혼해요~축하해주세요. https://g*o.*I/pNIc=*b’ 스미싱 문자가 발견됐다. 청첩장 사칭의 경우 지인으로 오해해 아무 의심없이 문자에 포함된 URL을 클릭할 수 있어 주의해야 한다.

게임 및 택배 사칭 스미싱 기승

지난 한 주간에는 게임사와 택배를 사칭한 스미싱이 가장 기승을 부린 것으로 나타났다. 알약 블로그에 따르면 지난 16일부터 20일까지 가장 많이 발견된 스미싱 유형으로 ‘엔씨소프트 택배가 도착하면 내용물을 확인하세요, 스미싱과 (축o하♬해R주)세요.^^’스미싱 문자, ‘[CJ대한통운]부재중으로 등기소포반송처리되었습니다.소포 재확인.’ 문자를 꼽았다.

한 주간 특이한 스미싱 문자로는 ‘민방위] 모바일 통지문입니다. 확인하기’, ‘카드연체금 법원통지서입니다’, ‘편미진님 차량 단속정보 발생 ******.** 확인후 빠른 처리바랍니다’, ‘서울지방검찰청 금융거래 정보등의 제공사실 통보서 간편조회’, ‘난 당신과 섹스를하고 싶어요.’, ‘[트위터] 소미 @2somi1 공유 BJ소미 -(섹시)아이스크림’, ‘BJ 최소미 ?@2somi1 11월 17일 최소미 BJ - 현아-아이스크림 바로보기’, ‘[Web발신] 기억 하니 ? 사진을보고 이동’ 등의 스미싱이 발견됐다.

[스미싱 예방 8가지 보안수칙]

첫째, 스미싱 문자 안에 포함된 인터넷주소 URL을 클릭하지 않도록 각별히 주의해야 한다.

둘째, 스마트폰 보안설정 강화를 위해 환경설정>보안>디바이스 관리>알 수 없는 출처에 V체크를 해제해 알 수 없는 출처의 앱 설치를 제한한다.

셋째, 백신프로그램을 설치하고, 항상 최신 버전으로 업데이트 및 실시간 감시상태를 유지한다.

넷째, 고객센터(114)로 전화해 소액결제 금액을 제한하거나 소액결제를 차단한다.

다섯째, 금융정보 입력 제한을 위해 스마트폰 등 정보 저장장치에 보안카드나 비밀번호 등 중요정보를 사진으로 찍어 저장하지 말고, 보안승급 명목으로 보안카드번호를 요구하는 경우 입력하지 않도록 주의해야 한다.

여섯째, 공인인증서 PC지정 등 전자금융사기 예방서비스에 가입한다.

일곱째, 악성앱 삭제 방법은 스마트폰 내 다운로드 앱 실행-> 문자 클릭 시점 이후 설치된 앱 확인-> 환경설정내 어플리케이션 관리자에서 확인한 악성앱을 삭제하면 된다. 만약 삭제되지 않을 경우 안전모드 부팅 후 삭제 또는 휴대전화 서비스센터를 방문해 스마트폰을 초기화하면 된다.

여덟째, 스미싱 문의 및 피해신고는 한국인터넷진흥원(118), 금융감독원(1332), 경찰청 사이버안전국(112)를 통해 하면 된다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.gif)

.jpg)

.jpg)

.jpg)

.png)

.png)

.jpg)