지금 장비 확인해 업데이트 확인하고 암호 바꿔야

[보안뉴스 문가용] 고급 기술을 가진 공격자들이 사이버 보안의 가장 외곽인 방화벽을 공격하고 있다. 그리고 방어하라고 세워둔 방화벽을 자기들 문으로 탈바꿈시킨다. 지난 8월 13일, 셰도우 브로커스(Shadow Brokers)라는 그룹 또한 NSA를 드나들었다는 증거로 NSA가 사용하고 있는 방화벽의 익스플로잇을 세상에 공개했다. 이 때문에 방화벽을 얼마나 신뢰해야 하는가, 라는 문제가 제기되고 있다. 시스코 ASA와 포티넷의 포티게이트(FortiGate), 주니퍼의 SRX가 이 불운한 방화벽들의 이름이다.

▲ 어서 와, 내가 길을 터줄게!

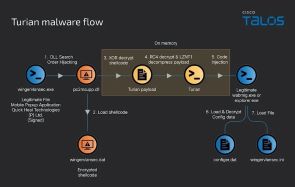

엑스트라베이컨(EXTRABACON)이라고 이름 붙은 시스코 ASA 익스플로잇 중 하나를 분석해보니 기기에 대한 SNMP 읽기 접근 권한을 활용한 간단한 오버플로우였다. 다른 페이로드는 SSH나 텔넷 쉘 접근 시 필요한 암호를 제거해주는 기능을 가지고 있다. 이 둘을 합치면 기기에 대한 완벽한 통제가 가능하게 된다. 게다가 이 암호 제거 기능에는 원래 암호를 복구시키는 기능도 있어 탐지 가능성 또한 매우 낮다.

셰도우 브로커스가 공개한 데이터에는 파이선으로 작성된 코드도 있는데, 이 코드는 기기의 다양한 버전과 패치 버전에 대한 대비책이다. 즉 공략하려는 기기의 버전을 확인해 그에 맞는 공격을 하는 것. 이는 NSA라고 의심되고 있는 데이터 원 주인들이 얼마나 많이 공격을 시도했는지를 나타낸다. 나이테를 보면 나무를 알 수 있듯, 이들이 대비한 버전의 개수는 이들의 경험과 숙련도를 거의 그대로 드러낸다고 볼 수 있다. 게다가 이 샘플을 가지고 분석했을 때 단 한 번도 오류가 발생하지 않았다고 하니, 얼마나 실력이 대단한 사람들인가?

하지만 이번 데이터 유출 사건의 교훈은 다른 부분에 있다. 이 대단한 익스플로잇에 많은 사람들의 시선이 쏠려 있는데, 사실 진짜 중요한 건 공격자들이 네트워크 기반구조를 노리고 있다는 사실이다. 게다가 이 네트워크 기반구조에는 ‘보안 장치들’도 포함되어 있다. 지금 정보보안 산업은 엔드포인트와 서버를 보호하는 데에 집중하고 있다. 애플리케이션 보안도 중요하다는 이야기가 슬슬 나오고 있다. 그런데 해커들은 이미 다음 지점으로 옮겨갔다는 거다.

라우터, 프록시, 방화벽, 스윗치 등의 네트워크 기반구조를 공격하는 것은 왜 선호되는 것일까? 엔드포인트를 장악하는 것보다 더 쉽기 때문이다. 백신이나 안티멀웨어에 탐지될 걱정도 없고, 네트워크 기반구조가 되는 기기들은 업데이트가 느리거나 거의 되지 않는다. 심지어 장비교체도 거의 일어나지 않는다. 10년이 넘는 장비들도 심심찮게 발견된다. 무엇보다 네트워크 기반구조 장비에 대한 포렌식 툴이 아직도 다양하지 않고 그다지 발전되지 않았다.

보안을 강력히 한다는 관점에서 OS 개발자들보다 네트워크 장비 개발자들이 훨씬 뒤쳐져 있다. 최근 엔드포인트와 모바일 OS는 주소 공간 레이아웃 랜덤화(ASLR), 데이터 실행 방지(DEP), 샌드박스 등의 각종 보안 기술들을 개발해내고 있다. 해커 및 익스플로잇 개발자들의 일을 더 어렵게 만들고 있는 것이다. 그런데 이런 발전이 네트워크 기기 측에선 거의 하나도 없었다.

네트워크 장비들을 노리는 ‘고급 해커’들이 이번에 처음 등장한 것은 아니다. 지난 해 이탈리아의 해킹팀(Hacking Team) 사건으로 유출된 정보들에도 이와 관련된 내용이 있었다. 당시 자료엔 VPN 기기의 취약점을 공략해 완전 장악을 실시하는 방법이 자세히 들어 있었던 것. 게다가 멀웨어를 전혀 사용하지 않는 방법이었다.

늘 그렇지만 이렇게 해킹 범죄를 ‘이끄는’ 자들은 보안 산업보다 한 발 더 앞서 간다. 이건 다음에도 우리가 생각지 못한 곳에서 해킹 범죄가 일어날 가능성이 높다는 뜻도 되지만, 이 ‘고급 해커’들의 뒤를 잇는 수많은 해커들이 선례를 따라 네트워크 장비를 노릴 것이라는 뜻도 된다. 어차피 엔드포인트 보안이 갈수록 강화돼 새로운 출구가 필요했는데, 셰도우 브로커스가 여기에 답을 준 것이나 다름없다.

그렇다면 우린 네트워크 장비 제조업체가 보안에 대한 중요성을 스스로 깨달아 패치를 발표하거나 새로운 기기로 교체해줄 때까지 기다려야 하나? 그 시점을 기다리는 것도 좋지만, 기다리는 동안 할 수 있는 일이 네 가지 정도 있다. 다음과 같이 정리해보았다.

1. 지금 가지고 있는 네트워크 장비들 중 패치되어 있지 않은 것을 파악해 밀린 패치를 실시한다. 만약 제조사의 지원이 끊긴 제품이 있다면 교체하라.

2. 기기 관리자 주소에 대한 접근권한을 최소화한다. 또한 SNMP나 NTP 등 권한이 빡빡하지 않은 프토토콜은 제거한다. 필요하지 않은 것들도 블록 처리한다.

3. 기기 암호를 새로 설정한다. 아주 소중한 것들에 걸어놓는 암호들처럼 어렵고 긴 것들로 정한다. 기기마다 암호를 따로 정하면 더 좋다.

4. 네트워크 모니터링 솔루션을 도입한다. 사용자와 IP로 연결된 기기들을 프로파일링할 수 있는 솔루션을 말한다. 이 솔루션으로 정상적인 행동을 기록하고, 그것을 바탕으로 비정상적인 행동을 탐지해낸다.

Copyrighted 2015. UBM-Tech. 117153:0515BC

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.gif)

.jpg)

.jpg)

.png)

.png)

.jpg)