[보안뉴스= 박일 넷앤드 보안팀 부장] “관리자 계정이 탈취당했습니다.” 보안 담당자에게 이보다 더 끔찍한 시나리오는 없다. 막강한 권한을 가진 관리자 계정 하나가 해커의 손에 넘어가면, 시스템은 속수무책으로 장악당할 수 있다. 하지만 만약 관리자 계정이라 할지라도, 사전에 허가되지 않은 특정 파일에 대한 접근이나 변경이 원천적으로 불가능하다면 어떨까? 이것이 바로 ‘세분화된 파일 접근 통제’의 핵심이며, 제로트러스트 아키텍처를 완성하는 마지막 방어선이다.

[자료: 넷앤드]

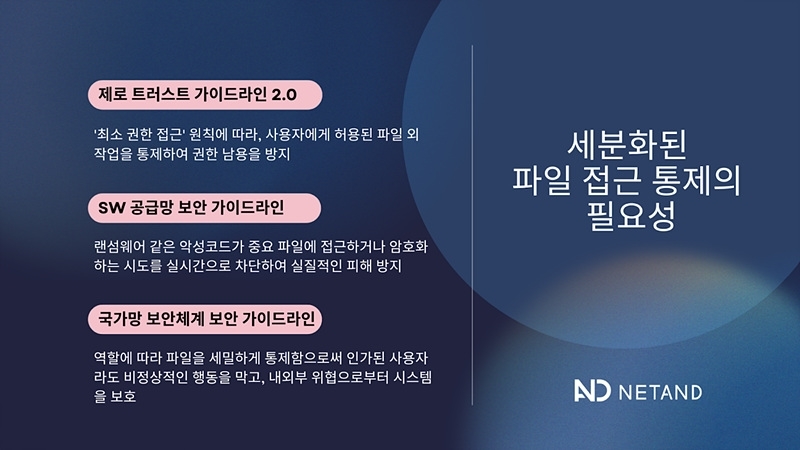

왜 ‘세분화된 파일 접근 통제’가 필요한가?

시스템 접근 권한을 단순히 ‘허용/거부’로 나누는 시대는 지났다. 정부의 주요 보안 가이드라인은 모두 ‘최소 권한 원칙(Least Privilege Principle)’’에 입각한 정교한 통제를 요구하고 있다.

1. 제로트러스트 가이드라인 2.0: 제로 트러스트의 핵심 원칙 중 하나는 ‘최소 권한 접근’이다. 이는 사용자가 업무에 필요한 최소한의 권한만을 가져야 한다는 의미이다. 세분화된 파일 접근 통제는 이 원칙을 파일 단위까지 확장 적용하는 기술이다. 즉, 특정 서버에 접속할 권한이 있는 사용자라도 정책적으로 허용된 파일 외에는 읽기(READ), 쓰기(WRITE), 실행(EXECUTE) 등 어떠한 작업도 수행할 수 없도록 하여 권한 남용 및 오용의 위험을 원천적으로 제거한다.

2. SW 공급망 보안 가이드라인: 랜섬웨어나 데이터 유출 악성코드는 시스템에 침투한 뒤 중요 파일을 암호화하거나 외부로 전송하려고 시도한다. 세분화된 파일 접근 통제는 이러한 악성 프로세스가 중요 데이터 파일에 접근(READ) 하거나 암호화(WRITE) 하려는 시도를 실시간으로 차단할 수 있다. 이는 악성코드가 실행되더라도 실질적인 피해를 막을 수 있는 강력한 보루가 된다.

3. 국가망 보안체계 보안 가이드라인: 국가 중요정보 자산을 보호하기 위해서는 인가된 사용자라도 비정상적인 활동을 수행하지 못하도록 통제해야 한다. 예를 들어, 운영체제의 핵심 설정 파일이나 주요 서비스의 환경설정 파일은 특정 관리자 외에는 수정(WRITE) 할 수 없도록, 개인정보 파일은 허가된 애플리케이션 외에는 읽을 수 없도록(READ) 통제해야 한다. 이처럼 역할과 책임에 따른 정교한 통제는 내부 위협 및 외부 공격으로부터 시스템을 보호하는 데 필수적이다.

‘세분화된 파일 접근 통제’는 어떻게 구현해야 하는가?

강력한 세분화된 파일 접근 통제는 다음과 같은 요소를 갖추어야 한다.

·정책 기반의 중앙 관리: 관리자는 중앙에서 직관적으로 ‘누가 (User/Group)’, ‘어떤 파일/디렉터리에 (Object)’, ‘어떤 행위를 (Read, Write, Execute 등)’ 할 수 있는지 정책을 수립하고 배포해야 한다.

·다양한 접근 경로 통제: 정상적인 게이트웨이를 통한 접근뿐만 아니라, 콘솔 직접 접속, 우회 접속 등 모든 경로에서 파일 접근 시도를 일관된 정책으로 통제할 수 있어야 한다.

·실시간 차단 및 로깅: 정책에 어긋나는 모든 파일 접근 시도는 예외 없이 실시간으로 차단되어야 한다. 또한, 모든 허용 및 차단 기록은 상세한 감사 로그로 남아 사후 추적과 분석에 활용되어야 한다.

·행위 기반의 유연한 제어: 단순한 파일 권한을 넘어 특정 프로세스나 IP 주소 등 다양한 조건을 결합하여 접근을 제어할 수 있어야 정교하고 유연한 보안 정책 수립이 가능하다.

이제 우리는 사용자에게 시스템의 ‘문’을 열어주는 것을 넘어, 그들이 집 안에서 ‘무엇을 할 수 있는지’까지 통제해야 한다. 세분화된 파일 접근 통제는 권한 있는 사용자의 실수나 악의적인 내부자, 그리고 크리덴셜을 탈취한 공격자로부터 우리 시스템을 보호하는 가장 확실하고 효과적인 방법이 될 것이다.

[원병철 기자(boanone@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.png)

.jpg)

.jpg)

.jpg)

.png)

.jpg)