앞서 김수키 추정 공격자, 대한민국 정부 부처 및 통신사도 공격

[보안뉴스 강현주 기자] ‘김수키’로 추정되는 해킹 집단이 대한민국 주요 정부 부처와 통신사를 공격한 데 이어, 한국 주재 유럽 대사관도 공격한 것으로 나타났다.

20일 주요 외신들은 정부와 연계된 해킹 그룹 김수키(APT43)가 대한민국 주재 유럽 대사관들을 겨냥해 ‘제노(Xeno)RAT’ 악성코드 공격을 벌였다고 보도했다.

제노RAT은 트로이목마 악성코드로, 키 입력 기록과 스크린샷 캡처가 가능하다. 감염된 컴퓨터의 웹캠과 마이크에 접근해 파일 전송 및 원격 쉘 작업을 할 수도 있다.

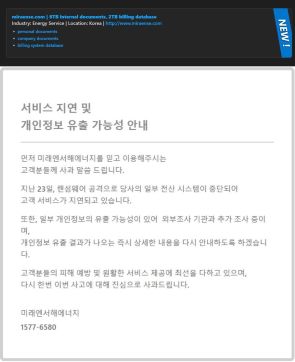

▲공격에 이용된 피싱 메시지 [자료: 트렐릭스]

이번 공격을 분석한 사이버 보안 기업 트렐릭스에 따르면, 공격은 3월 시작돼 최근까지 이어졌다. 최소 19건의 스피어피싱 공격이 이뤄진 것으로 보인다.

3월 중유럽 국가 대사관을 겨냥한 피싱 이메일이 처음 발견된 데 이어, 5월 서유럽 국가 대사관을 겨냥한 복잡한 공격으로 전환했다. 이들은 유럽연합(EU) 고위 외교사절단으로 가장, ‘EU 사절단과의 정치 자문 회의’ 등에 대한 이메일을 보내 피싱을 시도했다.

6~7월에는 한미 군사 협력에 관한 주제로 전환해 피싱 메일을 보냈다. 피싱 메일은 가짜 회의 초대, 공문, 행사 초청 등으로 위장됐다. 한국어와 영어, 페르시아어, 불어, 러시아어, 아랍어 등 다양한 언어로 쓰여졌으며, 당시 주요 사건 등 사회 상황의 맥락에 맞는 내용을 내세워 클릭을 유도했다.

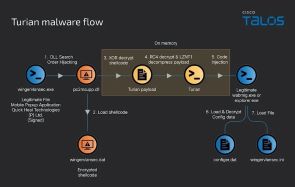

공격자는 주로 드롭박스나 구글 드라이브, 다음 스토리지에서 암호가 걸린 압축파일을 내려받게 하는 식으로 악성코드를 배포했다. PDF 파일로 가장한 LNK 파일을 클릭하면 설치되는 파워쉘 코드가 깃허브나 드롭박스에서 제노RAT를 끌어와 설치한다.

특히 이번 공격에 이용된 수법인 스피어피싱은 최근 김수키 추정 집단이 최근 행안부, 외교부, 방첩사 등 우리나라 정부부처들과 통신사를 공격할 때도 이용했다.

한국 시간으로 지난 8일 밤 발표된 ‘APT Down: The North Korea Files’라는 제목의 보고서에 따르면, 북한의 국가 배후 해커 조직 ‘김수키’ 소속으로 추정되는 해커의 컴퓨터에서 대한민국 행안부와 외교부, 국군방첩사령부, 국내 통신사의 내부 시스템 접속 계정 및 키가 방대한 양으로 저장된 데이터 ‘덤프’가 지난 6월 10일 발견됐다. saber와 cyb0rg라는 닉네임의 화이트해커가 공격자를 해킹해 찾은 것이다.

이처럼 국가배후 해킹 집단의 공격이 국내 주요 기관들을 공격하는 사례가 잇따르고 있다. 하지만 국가 사이버안보 컨트롤타워 역할을 수행할 국가안보실 사이버안보비서관 자리가 아직 공석이다.

지난 14일 대통령실 브리핑에서는 김수키 추정 해커의 정부부처 해킹 사건에 대한 입장을 묻는 영국 매체 가디언 기자의 질문에 “정확한 정보가 없다. 국방부에 대해서(국방부에 이에 대해서)물어보시면 자세한 답을 주지 않을까 싶다”고 답한 바 있다.

보안 업계 관계자들은 “정부가 잇따른 국가배후 해킹에도 사이버안보에 대한 경각심이 부족한 것 아니냐”는 아쉬움을 토로하고 있다.

[강현주 기자(jjoo@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.jpg)

.jpg)