랜섬웨어 그룹에 취약점 판매하는 브로커 역할

[보안뉴스 김형근 기자] 지난해 12월 25-28일(현지시간) 사이 단 한 명의 공격자가 인터넷에 노출된 세계 시스템을 대상으로 대규모 정찰 활동을 벌이며 240개 이상의 취약점을 테스트한 사실이 드러났다.

이 캠페인은 단순히 시스템을 파괴하려는 목적이 아니라, 취약점을 찾아 향후 랜섬웨어 그룹에 판매할 초기접근권한 목록을 구축하기 위해 설계된 고도의 산업적 목적 정찰이었다.

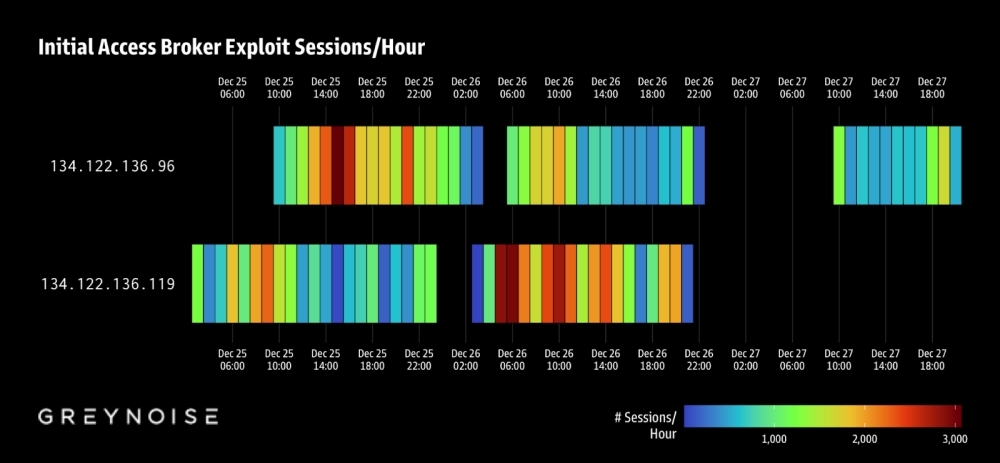

▲해커 정찰 공격에 쓰인 IP 활동 사항 [출처: 그레이노이즈]

공격자는 홍콩 기반 호스팅 기업 CTG서버(CTG Server) 소유 IP 주소를 거점으로 삼아 활동했다. 이 회사는 과거에도 피싱 도메인을 호스팅하는 등 사이버 위협에 자주 악용되는 곳으로 알려졌다.

보안 인력이 부족한 연휴 기간을 틈타 시스템당 1-5초 간격으로 11가지 유형의 취약점을 번갈아 테스트하며 치밀하게 침투 경로를 탐색했다.

보안 기업 그레이노이즈(Greynoise)는 5만7000개 이상의 고유한 OAST 서브도메인을 감지해 이들의 행적을 포착했다. OAST(Out-of-Band Application Security Testing)는 외부 서버를 활용해 대역 외 채널을 통해 대상 애플리케이션과 상호 작용함으로써 웹 애플리케이션 보안을 평가하는 기술이다.

분석 결과 이들은 오픈소스 도구 뉴클리아이(Nuclei)를 대규모로 개조해 사용한 것으로 확인됐다.

네트워크 핑거프린트와 머신 ID를 분석한 결과, 이 대규모 작전은 조직적 집단이 아니라 단 한 명의 공격자에 의해 수행된 것으로 나타났다.

현대 사이버 위협의 파괴력과 규모는 갈수록 커지는 반면, 공격 주체는 기술 발달로 오히려 개인화되고 있음을 보여준다.

이번 정찰 활동을 통해 확보된 방대한 데이터는 올해 수많은 기업을 향한 표적 공격의 기초 자산이 될 수 있어 심각한 위협이 되리란 평가다.

공격자는 취약점이 확인된 시스템의 정보를 암시장에서 거래함으로써 직접적 해킹 없이도 수익을 창출하려는 전략을 취했다. 랜섬웨어 공격을 하고자 하는 범죄 조직에 침투 가능한 경로를 알려주는 브로커 노릇을 하는 것이다.

기업과 조직은 문제가 된 기간 로그를 전수 조사해 134.122.136.119 등 의심스러운 IP 연결 흔적을 찾아내야 한다. 특정 OAST 도메인에 대한 DNS 질의 기록이 남아 있다면, 이미 그 조직의 보안 결함이 해커의 ‘판매용 카탈로그’에 등록됐음을 의미한다.

전문가들은 이번 사태가 단순 해킹 시도를 넘어 사이버 범죄가 상품화되는 과정을 적나라하게 보여준다고 경고했다.

[김형근 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.png)

.jpg)

.jpg)

.jpg)

.jpg)

.png)