패치 미흡·보안 통제 미성숙…4년 새 200여개 일본 기업 랜섬웨어 표적 됐다

[보안뉴스 김형근 기자] 일본의 식음료 대기업 아사히홀딩스는 랜섬웨어 공격으로 운영이 중단된 지 두 달이 넘었지만 여전히 백오피스 업무 장애를 겪고 있다. 이 사고로 190만 명에 달하는 개인 정보가 유출된 것으로 보인다.

[자료: 생성형 AI 이미지]

온라인 유통업체 아스클 역시 공격을 받은 지 6주가 지나서야 기업 고객 주문을 재개했지만, 여전히 출하 지연을 겪고 있다. 개인 고객 주문은 아직 받지 못하고 있다.

이러한 장기적 피해는 일본 기업들이 랜섬웨어 사고 이후 지난한 복구 과정에서 큰 고통을 받고 있음을 보여준다.

존 클레이 트렌드마이크로 위협 인텔리전스 담당 부사장은 “피해 기업이 몸값 지불을 거부할 경우, 시스템 재구축 및 IT 접근 권한 복구에 상당한 지연이 발생한다”며 “이러한 이유 때문에 일부 조직은 암호 해독 키를 얻기 위해 몸값을 지불하기도 한다”고 말했다.

일본 기업이 해커들 주요 표적된 이유

세계 4위 경제 대국이자 글로벌 공급망의 핵심인 일본은 사이버 범죄자들의 주요 표적이 되고 있다.

셰인 바니 키퍼시큐리티 CISO는 일본 산업이 글로벌 공급망의 중심에 있으면서도 운영 중단 사태가 터졌을 때 버틸 수 있는 여유가 거의 없다는 점이 공격자들의 협상력을 높인다고 지적했다.

일본 기업들은 사이버 보안에 지속적으로 어려움을 겪고 있다. 이반티의 커넥트 시큐어 VPN 제품의 치명적 취약점에 대한 패치가 이루어지지 않은 시스템이 다수 발견되는 등, 사이버 보안 프로필은 여전히 취약한 상태이다.

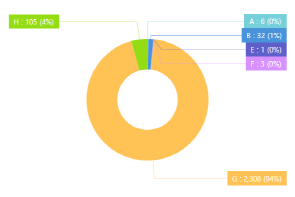

소포스 연구에 따르면, 지난 4년 간 200개 이상의 일본 기업이 랜섬웨어 피해를 입었으며, 최근 12개월 동안 피해 기업 수는 전년 대비 35% 증가했다.

소포스는 일본이 특별히 더 많은 공격의 표적이 됐다기보다는, 세계적 랜섬웨어 공격 증가세 의 영향을 받고 있다고 진단했다. 특히 취약하고 몸값을 지불할 가능성이 큰 조직을 노리는 기회주의적 해커 집단의 공격을 받고 있다.

페닉스24는 아시아-태평양 지역이 덜 성숙한 보안 통제, 검증되지 않은 사고 대응 체계, 복잡한 레거시 환경 때문에 위협 행위자들이 선호하는 지역이 되고 있다고 분석했다. 특히 아사히홀딩스와 같은 제조 기업은 운영 중단에 더욱 취약하다.

소포스는 “기업들이 백업뿐 아니라 정기적 복구 훈련을 실시해야 몸값 지불 없이 가장 빠르게 회복할 수 있다”고 권고했다.

[김형근 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.png)