1. 악성코드, 세 차례 복호화 과정 거쳐 악성 행위 활성화

2. 시스템 정보, 브라우저 관련 데이터, 모네로 지갑 주소 등 정보 탈취

3. 공격자, C&C 주소 변경 용이·보안 솔루션 탐지·차단 우회 목적

[보안뉴스 김경애 기자] ‘저작권 침해 조치’를 사칭한 악성 메일 유포가 포착됐다. 악성메일은 ‘답변하기’ 링크 클릭을 유도, 악성코드에 감염시켜 사용자 윈도우 환경 정보를 탈취한다. 이용자는 악성메일 피해를 입지 않도록 각별한 주의가 필요하다.

▲저작권 침해 메일 화면 [자료: 누리랩]

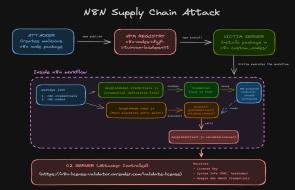

15일 관련 업계에 따르면, 악성 메일은 피해자에 ‘귀하의 페이스북에서 저작권 침해 콘텐츠가 발견돼 삭제했다’며 이의 제기 시 ‘답변하기’ 클릭을 유도했다. 링크 클릭하면 압축 파일된 악성코드가 다운로드 된다.

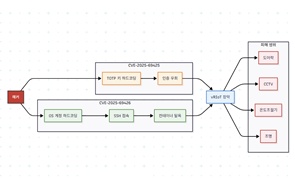

악성코드는 ‘비달스틸러’(VidarStealer)로 윈도우 환경을 노린 정보탈취형인 ‘인포스틸러’(InfoStealer)다. 악성코드는 세 차례 복호화 과정을 거쳐 최종 악성 행위가 활성화 된다.

공격자가 훔쳐가는 정보는 시스템 정보와 브라우저 관련 데이터, 클라우드 서비스 계정 정보, 화면 캡처 이미지 등이다.

김지훈 누리랩 이사는 “악성코드는 텔레그램 등 정상 URL을 활용해 원격서 명령을 내리거나 악성코드를 제어하는 C&C(Command and Control) 서버 주소를 획득한다”며 “공격자는 C&C 주소 변경과 보안 솔루션 탐지·차단 우회가 목적”이라고 분석했다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.gif)

.jpg)

.jpg)

.png)

.jpg)

.png)