MS, 개인 암호화 키 서버에 백업...1월 첫째 주 보안취약점 16건 발견

[보안뉴스 김경애] 스마트폰이 바이러스에 감염됐다는 말로 이용자의 불안 심리를 노린 가짜 악성화면이 기승을 부렸고, 스마트TV를 노린 백도어 공격이 포착돼 이용자들의 주의가 요구된다. 다음은 한 주간 발생한 주요 보안이슈다.

1. 스마트폰 노린 가짜 악성화면 ‘기승’

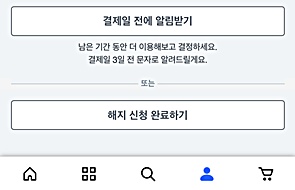

지난 8일 스마트폰에서 ‘바이러스가 발견되었으니 바이러스를 제거하라’는 가짜 악성 화면이 출현했다. 이는 스마트폰에서 특정 악성 앱 설치를 유도하는 심리전술의 하나다. 이와 관련 하우리 최상명 CERT 실장은 “웹서핑 중 특정 스크립트를 통해 악성코드에 감염되었다”며 “거짓 메시지와 화면을 띄워 사용자들에 불안감을 조성하고 해당 앱을 설치하도록 유도한다”고 밝혔다.

2. 안드로이드 스마트TV, 백도어 공격 ‘주의’

스마트TV가 악성 앱으로 인해 백도어 공격을 받는 사건도 발생했다. 9일 알약 블로그에 따르면 스마트TV 중 일부는 안드로이드 앱을 실행할 수 있는데, 일부 앱들은 유저들을 위험에 빠트릴 수도 있다며 주의를 당부했다.

▲ 출처: 트렌드마이로(TrendLabs SECURITY INTELLIGENCE Blog)

롤리팝 5.0 이전의 안드로이드 버전에 존재하는 오래된 취약점 CVE-2015-7911을 악용하는 백도어가 발견됐기 때문이다. 게다가 대부분의 스마트TV는 해당 취약점을 포함하는 안드로이드의 구 버전을 사용하고 있다.

취약한 스마트TV를 판매하는 TV 브랜드들은 Changhong, Konka, Mi, Philips, Panasonic, Sharp 등으로 알려졌다. 뿐만 아니라 안드로이드 구 버전이 설치된 다른 기기들도 취약한 것으로 드러났다.

공격자는 첫 번째로, 스마트TV 사용자들을 언급한 웹사이트로 유인해 앱을 다운로드하게 만들어 멀웨어에 감염시킨다. 앱들이 설치되면, 공격자는 시스템에 존재하는 취약점을 촉발시킨다.

시스템에서 상승된 권한을 얻기 위해서는 잘 알려진 익스플로잇 기술인 힙 스프레이나 ROP(Return-oriented Programming)가 사용된다.

상승된 권한을 이용해 공격자는 은밀하게 다른 앱이나 멀웨어들을 시스템에 설치하고, 원격으로 앱을 업데이트하거나 다른 앱들을 설치하기도 했다.

원격으로 설치된 앱들은 HTTPS가 아닌 HTTP로만 다운로드되며, 두 번째 공격자는 다운로드한 앱을 변경할 수 있는 중간자 공격을 실행한다. 따라서 이용자는 스마트TV 백신을 최신 버전으로 업데이트하고, 악성코드에 감염되지 않도록 세심한 주의를 기울여야 한다.

3. MS, 개인 암호화 키 서버에 백업

마이크로소프트가 개인 암호화 키를 서버에 백업해 두는 것으로 드러났다. Windows 8.1 이후의 컴퓨터들은 디스크 암호화 기능이 내장돼 디폴트로 실행된다. 이 때문에 기기를 잃어버렸거나 도난 시 사용자 데이터를 보호할 수 있다. 또한, 암호화 키를 잃어버렸을 경우에도 사용자 복구 키의 사본이 마이크로소프트 서버에 저장되어 있다.

하지만 Windows 10에 마이크로소프트 계정으로 로그인 시 시스템에서 자동으로 복구 키를 마이크로소프트 서버에 전송한다는 사실은 잘 알려지지 않았다.

알약 블로그에 따르면 사용자의 마이크로소프트 계정이 해킹 당하는 경우나 마이크로소프트 사 측에서 복구 키를 악용하는 경우, 마이크로소프트 서버가 해킹되는 경우 혹은 정부기관에서 이를 요구하는 경우에는 제3자가 사용자의 데이터를 복구할 수 있다고 우려했다.

이에 Windows Pro 또는 Enterprise 버전 사용자들은 마이크로소프트 계정 내 복구 키 로컬에 저장 >계정 내 복구 키 삭제 > 해당 전체 디스크 복호화 > 재 암호화 > 새로운 복구 키 생성 > 마이크로소프트 계정에 저장하지 않음 설정을 통해 잠재적인 취약점을 방지할 수 있다.

4. 어도비 등 벤더별 취약점 총 22건

1월 첫째 주 22건의 보안취약점이 발견된 것으로 드러났다. 이와 관련 SK인포섹 블로그에 따르면 총 22건의 벤더별 취약점 중 어도비(19건, 86%), IBM(2건, 9%), 시스코(1건, 5%)순으로 나타났다.

▲주간 벤더별 취약점(출처:SK인포섹) 블로그

한 주간 가장 많이 탐지된 공격유형으로는 Denial Of Service(96.93%)로 가장 높은 점유율 을 차지했으며, 이어서는 스캐닝 2.51%, 시스템해킹 0.40%, 웹해킹 0.16%순으로 집계됐다.

.jpg)

▲공격유형 통계(출처:SK인포섹) 블로그

탐지된 패턴은 TCP Connect DOS(200,369,083건, 6.69%)으로 가장 많은 것으로 조사됐다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.png)

.gif)