[보안뉴스 김형근 기자] 자동차가 단순 운송 수단을 넘어 ‘바퀴 달린 사물인터넷’ 기기로 진화하면서 사이버 보안 위험도 함께 커지고 있다. 최근 자동차 대시보드를 원격으로 하이재킹해 임의의 프로그램을 실행할 수 있는 결함이 포착됐다.

[자료: gettyimagesbank]

카스퍼스키 연구진은 차량 정보 시스템의 인터페이스 역할을 하는 헤드유닛에 널리 쓰이는 중국 유니SOC의 ‘UIS7862A 시스템 온 칩(SoC)’에서 취약점을 발견했다.

이 칩셋은 3G, 4G, 5G 통신을 담당하는 모뎀 기능이 통합돼 있어 외부 통신망을 통한 원격 침투에 취약한 구조다.

연구진은 3G 통신 규약인 무선 링크 제어(RLC) 프로토콜 구현 과정에서 결함을 찾아냈다. 펌웨어 분석 결과, 데이터 패킷을 처리할 때 크기를 제대로 검사하지 않는 경계 검사 누락 현상이 확인됐다. 해커는 단 하나의 조작된 패킷을 보내는 것만으로 모뎀 프로세서에서 임의의 코드를 실행할 수 있게 된다.

스택 기반 버퍼 오버플로우라는 고전적이면서도 강력한 취약점이 악용된 사례다. 프로토콜 파싱 과정에서 스택 메모리의 제한된 깊이보다 훨씬 큰 데이터를 강제로 밀어 넣어 실행 흐름을 바꿀 수 있다. 특히 이 시스템엔 메모리 오염을 막는 스택 카나리 보호 기능이 없어 해커가 손쉽게 복귀 주소를 덮어쓸 수 있다.

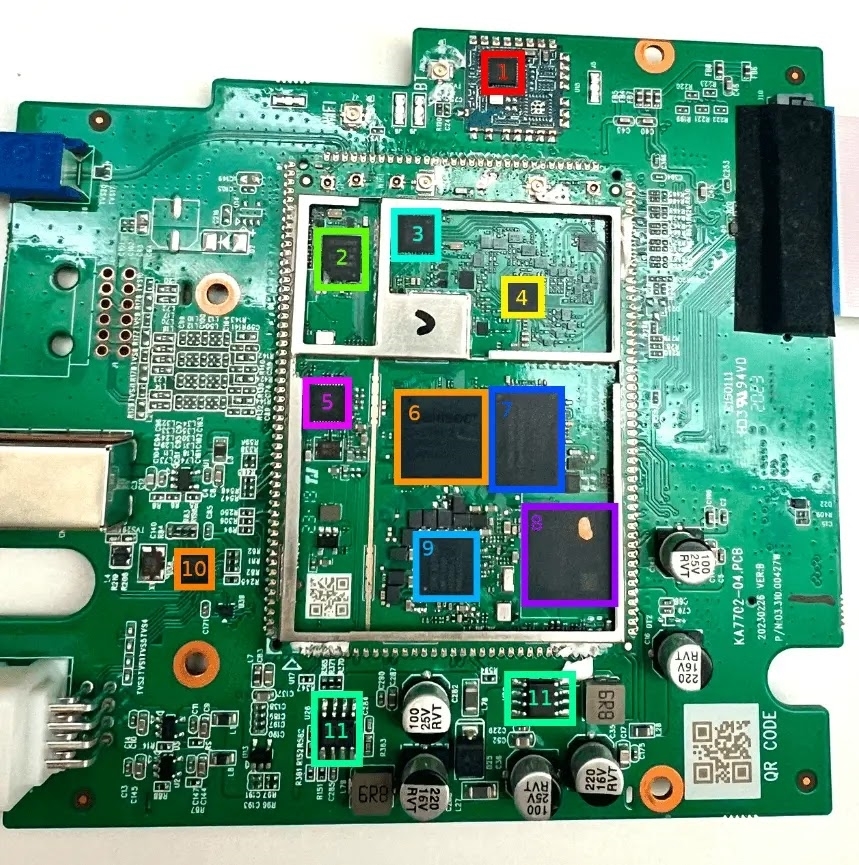

▲헤드유닛 회로기판 [자료: 카스퍼스키]

연구진은 리턴 지향 프로그래밍(ROP) 기법을 동원해 실행 방지 제한까지 우회했다. 모뎀을 장악한 후엔 안드로이드 커널까지 침투해 대시보드 운영체제 전체를 통제할 수 있었다.

이 과정을 통해 대시보드에서 고전 게임 ‘둠’을 실행하거나 사용자의 민감한 데이터를 탈취하는 것이 실제로 가능함을 입증했다. 자동차 공급망에서 세부 작동 원리를 알기 힘든 블랙박스 부품들이 보안의 취약한 고리가 될 수 있음을 시사한다.

카스퍼스키 관계자는 “자동차가 외부와 항상 연결되는 커넥티드 카 환경에서 통신 모뎀의 보안은 곧 탑승자의 안전과 직결되는 중요한 문제”라며 “자동차 제조업체들은 칩셋 수준에서 보안을 강화하고 메모리 보호 유닛(MPU) 설정을 더욱 엄격히 관리해야 한다”고 밝혔다.

[김형근 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.gif)

.png)

.png)

.png)

.jpg)

.png)