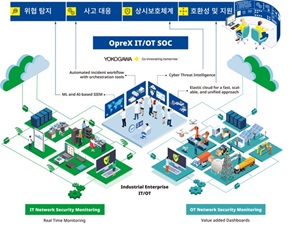

루마니아에 위치한 글로벌 사이버 보안 기업 비트디펜더(Bitdefender) 보고서에 따르면, 이 공격은 주요 RaaS 그룹인 킬린의 공격 작전에 북한 연계 행위자가 관여한 것으로 보인다. 그들은 관리 서비스 제공업체(MSP)를 침해해 최초 접근 경로로 삼았다.

[자료: 비트디펜더]

킬린은 올해 가장 활발한 활동을 벌인 랜섬웨어 중 하나로, 지난 10월에만 180건 이상의 피해를 입혀 폭발적인 성장을 보였다.

한국 금융 부문을 표적으로 삼은 이 공격은 ‘코리안 리크스’(Korean Leaks)라는 작전 이름이 붙었으며, 28개의 피해 기업으로부터 2TB 이상의 데이터를 탈취했다.

킬린 랜섬웨어, 한국 금융 부문을 휩쓸어

비트디펜더는 지난 9월, 한국에서 랜섬웨어 피해자가 평균 월 2건에서 25건으로 이례적으로 급증한 것을 발견했으며, 이 25건 모두 킬린 랜섬웨어 그룹의 소행이었고 그중 24개가 금융 부문이었다.

킬린의 기원은 러시아로 추정된다. 그들은 자신들을 핵티비스트로 묘사하며, 문스톤슬리트(Moonstone Sleet)와 같은 북한 위협 행위자가 제휴 조직으로 참여했을 가능성이 제기된다.

문스톤 슬리트는 이미 2024년 초에 킬린 랜섬웨어를 배포한 사례가 관찰된 바 있어, 이번 공격과의 연관성이 주목된다.

코리안 리크스 캠페인으로 세 차례에 걸쳐 데이터 유출이 이루어졌다. 28개의 피해 기업으로부터 100만 개 이상의 파일과 2TB의 데이터를 훔쳤다.

이 공격의 특이점은 피해 기업에 압력을 가하는 기존 전술에서 벗어나 선전 및 정치적 언어에 크게 의존했다는 점이다.

공격자들은 ‘조직적인 부패 폭로’, ‘주식 시장 조작 증거’, ‘유명 정치인 및 기업인 명단’ 유출 위협 등을 동원해 캠페인을 ‘공익 서비스 노력’으로 포장했다.

공격자들은 데이터 보호법을 언급하며 한국 당국의 조사를 촉구하는 등 메시지를 고도로 정치화했으나, 세 번째 유출 단계에서는 킬린의 일반적인 재정적 동기를 담은 메시지로 내용이 전환됐다.

킬린은 자체적으로 ‘언론 전담 팀’이 있어 블로그 게시물 작성과 협상을 돕는 것으로 알려져 있다. 데이터 유출 사이트(DLS) 게시글은 킬린의 핵심 운영자의 관여 하에 작성된 것으로 평가된다.

킬린 제휴 조직은 단일 MSP(GJTec)를 침해한 후, 이 접근 권한을 활용해 다수의 고객사를 동시에 공격하는 공급망 공격을 감행했다.

[김형근 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.jpg)

.jpg)