경제제재 우회 위한 자금조달 목적 추정…북한 해킹그룹, 6년간 30억달러 탈취

[보안뉴스 여이레 기자] 북한 정부 연계 해킹 조직 스카크러프트(ScarCruft)가 한국을 겨냥, 기존 정보 수집 활동에서 벗어나 랜섬웨어를 이용한 금전적 목적의 사이버 공격으로 확장하고 있는 것으로 확인됐다.

사이버보안 기업 S2W 위협 인텔리전스 센터(TALON·이하 탈론)에 따르면 스카크러프트의 하위조직 ‘치노푸NK’(ChinopuNK)는 7월 한국을 표적으로 한 피싱 공격을 전개했다. 공격자들은 우편번호 업데이트 파일로 위장한 악성 첨부파일이 포함된 이메일을 발송했다.

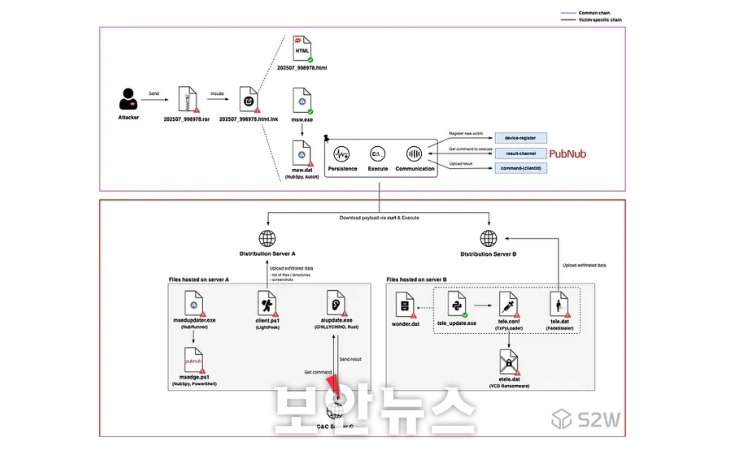

▲공격 및 감염 과정 [자료:S2W 위협 인텔리전스 센터]

이 파일을 실행하면 피해자 컴퓨터에 9가지 이상의 악성코드가 감염된다. 여기에는 기존 악성코드 ‘칠리치노’(ChillyChino)의 새로운 변종과 러스트 프로그래밍 언어로 개발된 백도어가 포함됐다.

특히 주목할 점은 ‘넙스파이’(NubSpy)라는 백도어가 실시간 메시징 서비스 ‘펍넙’(PubNub)을 악용, 악성 트래픽을 정상적인 네트워크 활동으로 위장한다는 것이다. 이를 통해 탐지를 회피하면서 감염된 시스템을 원격으로 제어할 수 있다.

이러한 변화는 스카크러프트가 기존 정보수집 활동에 금전적 동기를 추가하고 있음을 시사한다고 탈론은 분석했다. 경제제재로 어려움을 겪고 있는 북한 정부를 위한 자금 조달 목적으로 해석된다. 실제로 작년 유엔 보고서에 따르면, 라자루스, 킴수키 등 북한 해킹 그룹들은 6년 간 약 30억달러(약 4조1600억원)를 탈취한 것으로 추정된다.

탈론은 “URL 및 파일 해시 등의 지표를 기반으로 침해 여부를 점검하고, 공격 그룹의 전술·기법·절차(TTPs) 행위 기반 탐지 규칙을 포함한 탐지 정책을 주기적으로 업데이트할 것을 권장한다”며 “스카크러프트 그룹이 사용하는 인프라 및 프로그래밍 언어의 패턴, TTPs 관점의 특징을 통해 유사한 공격 캠페인을 지속적으로 추적할 필요가 있다”고 밝혔다.

[여이레 기자(gore@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.jpg)

_m.jpg)

.gif)