한국인터넷진흥원(KISA·원장 이상중)은 25일 “최근 주요 시스템을 대상으로 해킹 공격하는 사례가 확인되어 위협정보를 공유한다”며 공격 IP와 악성코드 해시값 및 파일정보 등을 공개했다. .

KISA는 이같은 내용을 다음 ‘최근 해킹공격에 악용된 악성코드, IP 등 위협정보 공유 및 주의 안내’란 제목의 보안공지를 보호나라에 게시했다.

이 공지에 SK텔레콤에 대한 직접 언급은 없다. 그러나 SKT 해킹에 사용된 것으로 파악된 BPF도어(BPFDoor) 관련 악성코드를 공개했다는 점에서 이번 사건과 연관된 공지로 해석된다. KISA는 SKT 해킹 사태 관련, 정부 민관합동 조사단에 참가하고 있다.

KISA는 “침해사고 위협 정보를 참고해 자체 보안점검 후, 침입흔적이나 침해사고가 확인되면 보호나라를 통해 즉시 신고해달라”고 당부했다.

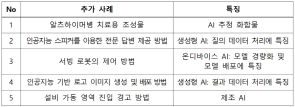

▲KISA 보호나라 보안 공지 전문 [자료: KISA]

BPF도어 악성코드는 리눅스나 솔라리스 시스템을 목표로 한 스텔스형 백도어 악성코드다. 2017년 이후 5년가량 탐지되지 않다가 2021년 PwC 연구진에 의해 다시 발견됐다.

트렌드마이크로는 최근 발간한 보고서에서 한국과 홍콩, 미얀마, 말레이시아, 이집트의 통신·금융·소매 산업과 기업을 대상으로 한 BPF도어 공격이 관찰됐다고 밝혔다. SKT를 명시하지는 않았지만, 한국 통신사에서 나타난 악성코드 트래픽에 대한 언급이 있다.

SKT는 22일 유심 관련 정보가 유출된 정황이 있다고 공지했다. 문제가 된 시스템은 가입자 전화번호와 고유식별번호 등 유심 정보와 음성 서비스 제공에 필요한 정보 등을 통합 관리하는 ‘홈가입자서버’(HSS)로 추정된다. 여기에 쓰인 악성 코드가 BRF도어일 가능성이 높다는 것이다.

BPF도어는 리눅스 기반 HSS에 침투해 유심 데이터를 유출할 수 있는 기능을 갖췄다. 또 중국 기반 APT 그룹과 연관된 것으로 알려졌다. 다만, 이번 SKT 사태와 관련해서 공격자로 단정하기는 어렵다. 이들이 이 악성코드를 오픈소스로 공개했기 때문이다.

문광석 한국정보공학기술사회 미래융합기술원장은 “KISA 공지에서 SKT를 언급하진 않았지만, BRF도어 관련 내용을 다뤘다는 점에서 해당 사건 관련 내용으로 보인다”며 “업계에선 내부 백도어에 대한 백신과 엔드포인트 탐지 및 대응(EDR), 확장 탐지 및 대응(XDR) 등을 활용해 전수검사를 진행할 것을 권고하고 있다”고 말했다.

[조재호 기자(sw@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.png)

.jpg)

.jpg)