올해 3월 국내 제조업체 공격해 데이터 유출시킨 정황 발견

[보안뉴스 김영명 기자] 최근 전 세계 제조, 의료 및 금융 서비스 등 다양한 분야를 대상으로 공격을 감행한 ‘언더그라운드(UnderGround)’ 랜섬웨어가 발견됐다. 언더그라운드 랜섬웨어에 감염된 파일은 확장자가 변경되지 않아 육안으로 감염 여부를 확인하기 어렵고 암호화할 파일을 다른 프로세스가 사용 중이면 윈도 리스타트 매니저로 프로세스를 종료한 뒤 암호화한다. 그 이후 암호화한 경로마다 랜섬노트를 생성해 사용자에게 랜섬머니를 요구하고 랜섬웨어 실행 경로에 생성한 배치 스크립트를 실행해 자기 자신과 이벤트 로그를 삭제한다.

▲UnderGround 데이터 유출 사이트 및 텔레그램 정보 공개 게시글[자료=잉카인터넷 시큐리티대응센터]

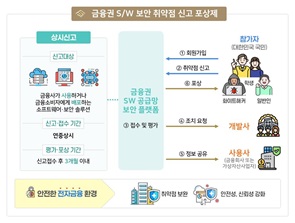

잉카인터넷 시큐리티대응센터는 최근 언더그라운드 랜섬웨어가 텔레그램에 탈취한 정보를 공개한 것에 대해 분석했다. 언더그라운드 측은 자신들이 운영하는 정보 유출 사이트에 탈취한 데이터를 공개하고 그중 일부를 ‘언더그라운드팀(UnderGround Team)’이라는 텔레그램 채널에 게시했다. 정보 유출이 공개된 사례 중에서는 올해 3월에 국내 제조업체가 공격을 받아 데이터가 유출된 정황이 발견됐다.

언더그라운드 랜섬웨어를 실행하면 파일을 암호화한 경로마다 ‘!!readme!!!.txt’라는 랜섬노트를 생성하고 피해자에게서 탈취한 데이터 공개를 빌미로 3일 이내에 연락할 것을 요구한다. 그러나 분석 시점에서는 랜섬노트에 작성된 토르(TOR) 주소로 접속되지 않았다.

▲UnderGround 랜섬웨어 랜섬노트[자료=잉카인터넷 시큐리티대응센터]

언더그라운드 랜섬웨어가 임의로 생성한 텍스트 파일을 암호화한 결과를 살펴보면, 이 랜섬웨어는 암호화 이후에는 파일 내용 끝에 ‘&YA1’이라는 문자열을 추가한다. 이 경우 랜섬웨어가 다시 실행되더라도 한 번 감염된 파일은 암호화하지 않는다.

파일 암호화 과정에서는 일부 파일과 확장자, 일부 경로와 폴더 등은 암호화 대상에서 제외한다. 암호화에서 제외하는 파일로는 △!!readme!!!.txt △VIPinfo.txt 등이, 암호화 제외 경로는 C:₩Windows가, 암호화 제외 폴더로는 △microsoft △opera △google₩chrome △mozilla₩firefox 등이 있다. 또한 암호화 제외 확장자로는 △sys △exe △dll △bat △bin △cmd △com △cpl △gadget △inf1 △ins △inx △isu 등 36개 확장자다.

암호화한 파일에는 확장자를 추가하지 않고 원본 파일명을 그대로 유지해 사용자가 암호화된 파일을 쉽게 구분하지 못하게 한다. 또한, 파일을 암호화하는 과정 중 윈도 계정이나 서비스 관리 등에 사용되는 ‘net.exe’로 MSSQL 서비스를 종료한 뒤 데이터베이스 파일을 암호화할 수 있게 한다.

▲파일 암호화 결과 및 문자열 비교[자료=잉카인터넷 시큐리티대응센터]

다음으로 암호화할 파일을 다른 프로세스에서 ‘LockFile’ API로 잠근 경우 해당 파일에 접근하면 ERROR_LOCK_VIOLATION 에러가 반환된다. 이때 암호화할 파일은 접근이 불가능하기 때문에 윈도 리스타트 매니저(Windows Restart Manager)를 사용해 프로세스를 종료한 뒤 암호화한다.

또한 볼륨 섀도 복사본을 삭제해 시스템 복구를 무력화하고 원격 데스크톱 프로토콜(Remote Desktop Protocol, RDP)의 세션 관리 레지스트리를 추가해 연결 종료된 세션의 만료 시간을 14일로 변경한다.

▲윈도 리스타트 매니저 프로세스 종료 코드[자료=잉카인터넷 시큐리티대응센터]

마지막으로 언더그라운드 랜섬웨어와 동일한 경로에 ‘temp.cmd’라는 배치 스크립트를 생성하고, 랜섬웨어 파일 경로를 인자 값으로 지정해 실행한다. 해당 배치 스크립트는 랜섬웨어 파일과 자기 자신을 삭제하고 윈도 이벤트 관리 도구인 ‘Webutil.exe’로 랜섬웨어 실행 흔적을 지워 감염 사실을 숨긴다.

잉카인터넷 시큐리티대응센터 관계자는 “언더그라운드 랜섬웨어는 암호화한 파일명을 변경하지 않아 사용자가 암호화된 파일을 쉽게 구별하지 못하기 때문에 더욱 세심한 주의가 필요하다”고 말했다. 이어 “출처가 불분명한 파일의 다운로드와 실행은 지양하고 정기적으로 백업해 중요한 파일들을 안전하게 보관하며 보안 솔루션을 최신 버전으로 유지하는 것이 중요하다”고 덧붙였다.

[김영명 기자(boan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.jpg)