취약한 드라이브 이용, 엔드포인트 보안 프로그램 삭제

[보안뉴스 김영명 기자] 최근 고스트엔진(GhostEngine)을 사용해 몰래 암호화폐를 채굴한 캠페인이 발견됐다. 현재까지 공격자가 시스템에 침투한 경로는 밝혀지지 않았으나, 티워커 실행파일(Tiworker.exe)이 동작할 때 캠페인의 감염 체인이 시작된 것으로 알려졌다.

[이미지=gettyimagesbank]

잉카인터넷 시큐리티대응센터는 고스트엔진을 이용한 암호화폐 채굴 캠페인에 대해 소개했다. 티워커란, 윈도10 이상에서 일정 시간 사용자의 입력신호 사용이 없을 때 자동으로 시스템 유지 보수를 위한 프로그램이 가동되면서 드라이브 업데이트, 소프트웨어 최적화 등을 실행하는 드라이브 업데이트 관리 프로그램이다.

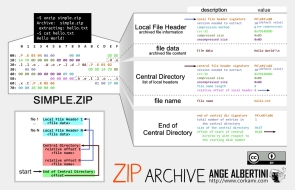

잉카인터넷의 분석에 따르면 해당 캠페인에서 사용된 고스트엔진은 취약한 드라이브를 이용해 엔드포인트의 보안 프로그램을 종료하고 삭제한 사실이 밝혀졌다. 그 이후에는 감염시킨 시스템에 ‘XMRig’를 배포해 암호화폐를 채굴하는데, 이는 해당 캠페인의 궁극적인 목표로 추정된다. XMRig은 악성 비트코인 채굴 프로그램을 말한다.

▲암호화폐 채굴 캠페인 흐름도[자료=엘라스틱 시큐리티랩]

한편 이번 고스트엔진 암호화폐 채굴 캠페인에 대응하기 위해 보안업체 엘라스틱 시큐리티랩(Elastic Security Labs) 측은 고스트엔진을 식별할 수 있는 YARA 규칙을 배포하고 있다. YARA(Yet Another Recursive Acronym)는 악성코드 및 악성 활동을 검출하기 위한 패턴 기반의 스캔 도구 및 언어로, 보안 커뮤니티에서 널리 사용되고 있는 강력한 오픈소스 도구다.

[김영명 기자(boan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.png)

.jpg)

.jpg)

.jpg)

.jpg)

.png)

.gif)