[보안뉴스 문가용 기자] 최근 한 건설 업체가 랜섬웨어 공격에 당했다. 그런데 공격자들이 처음에 록빗(LockBit)이라는 랜섬웨어를 사용했다가 일이 뜻대로 풀리지 않자 또 다른 랜섬웨어를 사용하기 시작했다. 두 번째 시도에 사용된 랜섬웨어는 여태까지 한 번도 발견된 적이 없는 것이었는데 그 유명한 록빗이 실패한 공격을 성공시켰다.

[이미지 = gettyimagesbank]

새롭게 등장한 이 랜섬웨어는 특별히 눈에 띄는 특징을 가지고 있지는 않다. 피해자의 시스템에 침투한 뒤 사이버 보안 도구들을 차단하고, 백업 소프트웨어들을 찾아 백업이 되지 않게 하고, 백업된 파일들까지도 암호화 대상으로 포함시킨다. 요즘 나오는 랜섬웨어들과 비슷하다. 하지만 한 가지 다른 점이 있는데, 오전 세 시(3AM)라는 테마가 강조되고 있다는 것이다. 어지간히 밤 시간을 좋아하는 사람이 아니라면 깨어있지 않을 시간대다.

3AM 랜섬웨어를 처음 발견한 건 보안 업체 시만텍(Symantec)이다. 록빗 랜섬웨어가 실패하고 3AM이 성공한 사실도 시만텍이 확인한 사실이다. “한 공격 단체가 랜섬웨어 공격을 성공시키기 위해 한 번에 두 개 이상의 랜섬웨어를 사용한 것은 이번이 처음이 아닙니다. 공격을 성공시키기 위해 여러 가지 전략을 사용하고 있는 것이죠. 방어하는 기업들 입장에서 알아두어야 할 트렌드입니다.” 수석 첩보 분석가인 딕 오브라이언(Dick O’Brien)의 설명이다.

오전 세 시라는 테마

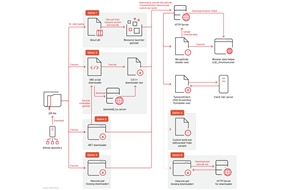

피해자의 시스템에 침투하는 데 성공한 공격자들은 제일 먼저 사용자 정보를 수집하고, 추가 데이터 수집 도구를 설치했다. 그 다음 여러 가지 명령어(whoami, netstat 등)를 통해 추가 정찰을 실시하고, 네트워크 내에서 횡적으로 움직였으며, 필요할 경우 새로운 사용자 계정을 만들어 추가하기도 했다. 이 새 계정은 공격 지속성 확보를 위해 사용되었다. 또한 Wput이라는 유틸리티를 활용해 피해자의 파일을 공격자들의 서버로 업로드하기도 했다.

이 단계까지 일을 진행한 공격자는 록빗(LockBit)을 피해자의 시스템에 설치하기 시작했다. 참고로 록빗은 랜섬웨어 세계에서 가장 고급스러운 최신 공격 도구로 인정을 받고 있다. 하지만 이 공격에서 피해자의 시스템은 록빗을 철저히 차단했고, 결국 록빗은 피해자의 네트워크에 침투하지 못했다. 이 전까지 실행했던 모든 준비 작업이 무위로 돌아갈 수 있었다.

그래서 공격자들은 록빗을 포기하고 두 번째 무기를 꺼내들었다. 3AM이었다. 3AM은 파일을 성공적으로 암호화했다. 그리고는 파일 뒤에다 .threeamtime이라는 확장자를 붙였다. 협박 편지도 남겼는데, “새벽 세 시(3AM)라니, 의아한 시간이지 않나?”라는 문구가 포함되어 있다. 그러면서 “당신의 파일은 의아하게 암호화 되었고, 시스템은 죽어 있으며 백업도 사라진 상태”라고 알린다. “하지만 협조만 제대로 하면 빠르게 모든 걸 원상태로 돌려놓을 수 있다”고도 말한다.

멀웨어, 안티바이러스를 이기다

시만텍에 의하면 테마를 설정하는 데까지 그럴 듯했지만 멀웨어 자체는 그리 대단할 것이 없다고 한다. “러스트로 작성된 64비트 실행파일입니다. 또한 다양한 보안 및 백업 소프트웨어를 무력화시키는 기능을 탑재하고 있고, 이를 통해 프로세스들을 죽인 후에 공격을 실시합니다. 디스크를 스캔하고, 특정 파일의 위치를 확인해 암호화 하고, 협박 편지를 심는 것이죠. 여기에 더해 셰도 사본이 있을 경우 찾아서 삭제하기도 합니다.”

이번 공격에서 공격자들은 딱 세 대의 PC만 3AM으로 감염시키는 데 성공했다. 피해자의 방어 시스템은 록빗을 몰아냈으나 3AM의 공격은 허용했다. 하지만 두 대는 얼마 지나지 않아 3AM도 차단했고, 결국 한 대에만 3AM의 공격이 통했다. 결국 3AM이 록빗보다 대단히 뛰어난 성능을 가지고 있다고까지 말하기 힘든 것이라고 할 수 있다. “새롭게 등장했다는 특징 하나 때문에 공격이 통했을 겁니다. 록빗은 성능이 좋은만큼 유명하기도 하니 막기가 더 수월하죠.”

오브라이언은 “공격자가 두 개의 랜섬웨어를 손에 들고 공격을 시작했다는 사실이 이번 사건에서 얻을 수 있는 가장 중요한 교훈”이라고 강조한다. “보안 전문가들이라면 이런 상황을 여러 번 목격했을 겁니다. 다만 일반 기업이나 사용자들에게까지 이런 현상이 알려지지는 않은 거 같습니다. 요즘 공격자들은 두 개 이상의 랜섬웨어로 공격을 실시해 자신들의 성공률을 높이고 있으며, 이것이 보편적 전략으로 자리를 잡을 느낌이 듭니다. 방어하는 입장에서 기억해야 할 내용입니다.”

3줄 요약

1. 완전히 새로운 랜섬웨어인 3AM이 나타남.

2. 공격자들은 ‘새벽 세 시’라는 테마를 가지고 공격을 구성함.

3. 하지만 실상은 지극히 표준에 가까운 랜섬웨어임.

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.jpg)

_m.jpg)