피해가 가장 큰 제조업 비롯해 이력서 위장 및 저작권 사칭 등 유형/업종 구분 없이 무차별 공격

[보안뉴스 김영명 기자] 랜섬웨어 공격 방식에도 변화의 바람이 불고 있다. 이전까지 랜섬웨어는 랜섬웨어 제작자가 직접 타깃을 정하고 공격을 진행했다면, 이제는 소프트웨어 개발자가 랜섬웨어를 만들고, 사용자(구매자)는 개발자로부터 해당 랜섬웨어를 구매해 특정 대상을 공격하는 서비스형 랜섬웨어가 랜섬웨어 공격의 주류로 부상했다. 이렇듯 사이버 범죄자들은 랜섬웨어 개발과 공격, 거래 등의 분업화를 통해 거대한 생태계를 구축했다.

[이미지=utoimage]

이러한 ‘서비스형 랜섬웨어(Ransomware as a Service, RaaS)’란 익명의 네트워크를 이용해 제작자에게 비용만 지급하면 랜섬웨어 공격을 하도록 서비스 형태로 제공되는 랜섬웨어를 말한다. 서비스형 랜섬웨어의 특징은 △제작자와 공격자가 따로 존재하는 ‘이원화’ △랜섬웨어 공격을 한 후 그 수익금을 제적자와 분배하는 방식의 ‘수익 공유’ △랜섬웨어 제공부터 유포 및 업데이트까지 통합 제공하는 ‘사후관리’ 등이 있다.

한국인터넷진흥원(KISA)이 발표한 보고서에 따르면, RaaS는 랜섬웨어 개발자가 사용하는 비즈니스 모델로 소프트웨어 개발자가 SaaS(Software as a Service) 제품을 임대하는 것과 같은 방식으로 랜섬웨어를 임대한다. RaaS를 활용하면 배경지식이 많지 않은 사람도 서비스에 가입하는 것만으로 손쉽게 랜섬웨어 공격을 감행할 수 있다. 따라서 RaaS는 아마추어들이 사이버 범죄 세계에 진입할 수 있는 도화선이 되고 있다.

러시아 보안기업 Group-IB의 ‘2021년 랜섬웨어 분석 보고서’에 의하면 2021년 전체 랜섬웨어 공격 가운데 △RaaS 공격은 64% △랜섬웨어 공격 그룹에 의한 공격은 16%였으며, 나머지 20%는 특정되지 않은 것으로 조사됐다. RaaS 공격 비율은 앞으로도 더욱 증가할 것으로 예상된다.

▲2021년 전체 랜섬웨어 공격 중 RaaS 공격 비중[자료=Group-IB]

RaaS 제작자가 만드는 RaaS 키트는 △기술 지원 △추가 번들 제공 △사용자 리뷰 △포럼 등 일반적인 SaaS 공급자가 제공하는 것과 유사한 형태의 서비스를 제공한다. 다크웹에서 월 40달러(약 5만원) 정도만 지불하면 초보자도 쉽게 구할 수 있다.

일반적인 랜섬웨어로 분류되는 록빗(LockBit)이나 쿠바(Cuba)나 하이브(Hive) 등도 RaaS로 활용될 수 있다. 해당 그룹들도 그들과 연계돼 있는 파트너 범죄자들에게 록빗 랜섬웨어나 쿠바 랜섬웨어, 하이브 랜섬웨어 등을 만들 수 있는 빌더를 제공하기 때문에 유명한 랜섬웨어 그룹은 RaaS 서비스도 모두 같이 하는 것으로 볼 수 있다.

이와 별개로 타노스(Thanos), 레드샷(Redshot)이라는 이름의 RaaS는 소규모로 활동하는 그룹이 퍼뜨리는 서비스형 랜섬웨어다. 이들은 주로 RaaS 형태로 다크웹에서 판매하고 있다. 록빗, 쿠바, 하이브 등과 연계된 공격 그룹은 침투력이 뛰어나지만, 타노스와 레드샷 등의 RaaS를 사용하는 범죄자들은 특정 대상을 목표로 하는 것이 아니라 ‘한 놈만 걸려라’는 생각으로 마구잡이로 유포한다는 차이점이 있다.

이에 여기서는 최근 2년간 국내에서 발생한 RaaS 공격 사례 중 가장 이슈가 됐던 대표적인 사건 3가지를 모아봤다. RaaS 공격은 특정 분야를 대상으로 공격하지 않는다. 2021년 1월에는 국내 한 제조기업이 RaaS 공격을 받았다. 2022년에는 랜섬웨어를 이력서 형태로 위장해 수산자의 클릭을 유도하거나, 저작권 사칭 확인을 요청하는 형태로 첨부파일을 열람해 악성코드를 퍼뜨리기도 했다.

Case 1. 국내 제조기업, 다크사이드 랜섬웨어 감염

2021년 1월 국내 제조업 분야의 유명 기업이 RaaS 유형의 다크사이드(Darkside) 랜섬웨어에 감염돼 내부의 다수 시스템이 피해를 입었다. 다크사이드는 이미 은퇴를 선언한 랜섬웨어 그룹이지만, 그들이 사용하던 다크사이트 랜섬웨어가 RaaS 형태로 유통돼 공격에 악용된 사례다.

안랩에 따르면, 이전 스냅샷으로 복구된 웹서버(Web Application Server, WAS) WAS1과 WAS2 서버 분석 결과, 피해기업의 경우 다크사이드 랜섬웨어와 웹셸(webshell) 공격을 동시에 받은 것으로 알려졌다. 그러나 랜섬웨어 공격과 웹셸 공격 간의 연관성은 확인되지 않아 다른 두 개의 그룹으로부터 공격을 받은 것으로 추정된다.

[이미지=utoimage]

Case 2. 저작권 사칭 피싱 메일 통한 록빗 랜섬웨어 유포

2022년 6월에는 저작권법 위반 내용으로 사칭한 피싱 메일을 통해 RaaS 유형의 록빗(LockBit) 랜섬웨어가 유포됐다. 해당 메일은 첨부된 파일명에 압축 파일의 비밀번호를 포함했다.

안랩에서 해당 랜섬웨어 공격을 분석한 결과, 첨부된 압축 파일을 풀면 PDF 파일 아이콘을 위장한 실행 파일이 존재한 것으로 드러났다. 해당 파일은 NSIS(Nullsoft Scriptable Install System) 파일의 형태로 확인됐으며, nsi 스크립트 내용을 보면 ‘162809383’의 데이터 파일을 디코딩해 재귀 실행과 인젝션으로 악성행위를 실행하게 된다.

해당 랜섬웨어는 복구를 막기 위해 볼륨 쉐도 복사본을 삭제한다. 또한, 랜섬웨어의 지속적인 실행을 위해 레지스트리 런키 등록과 LockBit_Ransomware.hta을 바탕화면에 드롭해 배경화면 변경 및 재부팅 이후에도 유지될 수 있도록 레지스트리를 등록한다. 그 이후 실행 중인 문서 파일 감염 행위 및 분석 회피를 위해 다수의 서비스와 프로세스를 종료한다.

특정 서비스 및 프로세스 종료 후에는 암호화가 진행되며, 드라이브 타입이 DRIVE_REMOVABLE, DRIVE_FIXED, DRIVE_RAMDISK인 경우 암호화가 진행된다. 암호화된 파일은 .lockbit의 확장자와 특정 아이콘을 가지며, Restore-My-Files.txt 파일명의 랜섬노트가 해당 폴더에 생성된다.

Case 3. 이력서 형태로 위장해 열람 유도하는 록빗 2.0 랜섬웨어

또 다른 RaaS 형태의 공격 사례는 이력서 형태로 위장해 유포되는 록빗 2.0(LockBit 2.0) 랜섬웨어 공격 시도가 있었다. 2022년 11월에는 피싱 이메일에 첨부된 압축 파일명이 ‘사람이름.zip’ 형태로 존재하고, 내부에는 추가적인 압축 파일이 존재했다. 추가 압축 파일 내부에는 사진 파일을 위장한 록빗 2.0 랜섬웨어와 정상 엑셀 파일을 확인할 수 있다. 유포되고 있는 랜섬웨어 파일명은 ‘(특수문자)이력서_221112(빠릿하게 일하는모습 모여드리겠습니다).exe’ 형태인 것을 확인할 수 있다.

exe 실행 파일 아이콘으로 표현된 V3 Zip 화면과 다르게 실제 폴더에는 사진 파일로 위장한 형태의 실행 파일이 존재한다. 랜섬웨어가 실행되면 ‘(기존 파일명).lockbit’의 파일명으로 암호화가 수행되며, Restore-My-Fils.txt의 랜섬노트와 함께 감염 화면을 띄운다.

록빗 2.0보다 업그레이드 버전인 록빗 3.0 랜섬웨어의 유포방식도 동일하다. 수집된 랜섬웨어는 ‘(특수문자)이력서_201116(경력사항도 같이 기재하였습니다 잘 부탁드립니다).exe’라는 파일명 형태로 유포됐다. 록빗 3.0 랜섬웨어는 한글 파일로 위장한 형태로 유포되고 있으며, 대량 유포를 위해 파일명 일부를 변경한 것으로 추정된다. 해당 랜섬웨어가 실행되면 ‘(기존 파일명).YQ85HpV1’의 파일명으로 암호화가 진행된다.

서비스형 랜섬웨어도 보안 업데이트 및 발견 즉시 신고가 핵심

일반적인 랜섬웨어와 마찬가지로 RaaS 공격에 대한 대비책도 크게 다르지 않다. KISA에서 발표한 랜섬웨어 대응법 5가지는 △모든 소프트웨어에 최신 패치 및 업데이트 적용 △가능한 2단계 인증 및 암호화 사용 △효과적인 백업 및 재해복구 대책 마련 △직장 동료에 최신 사이버 위협과 이를 방지하기 위한 방법 교육 △사이버 보안 정책의 모범 사례 개발 및 시행 등이 있다.

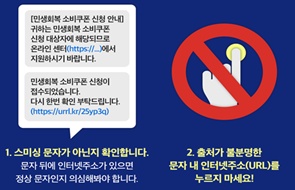

KISA에 따르면, 랜섬웨어는 MITRE ATT&CK의 전술 중 ‘영향(Impact)’의 결과로 분류되는 위협이다. 초기 침투부터 실행, 지속, 권한 상승, 방어회피, 내부망 이동 등의 다른 전술은 기존 사이버 공격과 별반 다르지 않다. 최근 서비스형 랜섬웨어의 유통이 확산되고 있지만, 다른 사이버 공격과의 큰 차이점을 발견하기는 쉽지 않다. 다만, RaaS 공격은 메일의 첨부파일 형태나 쉽게 다운 받을 수 있는 불법 소프트웨어에 포함되는 경우와 같이 타깃이 특정되지 않은 무차별 유포 형태를 띠기 때문에 조금만 주의한다면 피해를 예방할 수 있다.

조직 내에서 랜섬웨어에 대응하기 위한 가장 기초적이면서도 핵심적인 방안은 조직 내의 보안 정책을 잘 따르는 것이다. 또한, 랜섬웨어 사고를 인지하는 즉시 신고하는 것도 매우 중요하다. 랜섬웨어 등 사이버범죄는 추적이 힘들다고 알려져 있다. 하지만 2021년 2월 경찰청 국가수사본부는 루마니아·미국·필리핀 등 10개국과의 공조수사로 갠드크랩(GandCrab) 랜섬웨어 유포자를 검거하기도 했다. 특히, RaaS를 이용하는 사이버 범죄자들은 고도의 해킹기술을 보유한 이들이 아닌 만큼 랜섬웨어 피해가 발생하면 관련 기관에 적극 신고함으로써 유사 피해를 막고 범죄자 검거에 기여할 수도 있다.

[김영명 기자(boan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.png)

.jpg)