MS 팀즈 정상 설치파일로 위장해 다운로드와 실행 유도...악성코드 판별 어려워

[보안뉴스 김영명 기자] 최근 마이크로소프트(Microsoft)의 인스턴트 메신저 겸 인터넷 화상통화 서비스인 팀즈(Teams) 설치 프로그램으로 위장해 유포되는 ‘오이스터(Oyster)’ 백도어가 발견됐다. 공격자는 파일 아이콘과 파일 이름을 정상 설치 파일인 척 위장해 사용자의 다운로드와 실행을 유도한다.

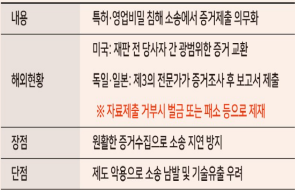

▲오이스터 드로퍼가 파일 드롭하고 실행하는 동작을 설명하는 모습[자료=잉카인터넷 시큐리티대응센터]

잉카인터넷 시큐리티대응센터는 오이스터 백도어의 공격 동향과 특징 등을 설명했다. 위장한 상태로 사용자 컴퓨터에서 실행된 악성코드는 오이스터 백도어와 정상 파일을 드롭하고 실행하며 설치 과정을 보여준다. 그 이면에서는 동시에 감염된 PC 정보 수집과 공격자의 C&C 서버 통신 등의 악성 동작을 수행한다.

마이크로소프트 팀즈 설치 프로그램으로 위장한 악성코드를 실행하면 ‘%temp%’ 경로에 ‘CleanUp30.dll’ 파일과 ‘MSTeamsSetup_c_l.exe’ 파일 등 2개의 파일을 드롭한다. 드롭한 파일 중 ‘CleanUp30.dll’은 ‘rundll32.exe’로 ‘Text’ 함수를 호출해 실질적인 백도어 동작을 수행한다. 이와 함께 내려진 ‘MSTeamsSetup_c_l.exe’ 파일은 마이크로소프트 팀즈 프로그램을 설치하는 정상 파일이다.

▲오이스터 백도어가 작업 스케줄러에 등록된 모습[자료=잉카인터넷 시큐리티대응센터]

오이스터 백도어인 ‘CleanUp30.dll’ 파일은 주기적으로 실행하는 새 작업을 작업 스케줄러에 추가해 지속성을 확보한다. 그리고 오픈소스 기반 라이브러리인 Boost.Best를 사용해 공격자가 운영하는 C&C 서버와 통신하며, 감염된 PC를 식별하려고 사용자 계정 이름과 OS 버전 등의 정보를 수집한 후 전송한다. 이 악성코드는 작업 스케줄러에 ‘ClearMngs’란 이름의 새로운 작업을 추가하고, 스스로를 3시간마다 실행하도록 설정해 지속성을 확보한다.

그 이후 C&C 서버와 통신하는 과정에서 감염된 PC 식별에 사용할 다양한 시스템 정보를 수집해 전송을 시도한다. 이때 수집되는 정보는 그룹 이름, 사용자 계정 이름, 계정 권한, PC 이름, OS 버전, IP 주소 등 다양하다. 공격자가 운영하는 C&C 서버와의 통신에는 웹 소켓 설정과 HTTP 통신 관련 라이브러리인 Boost.Beast를 사용한다.

잉카인터넷 시큐리티대응센터 분석팀은 “오이스터 백도어는 마이크로소프트 팀즈 프로그램의 설치 파일로 위장해 악성코드인지 쉽게 판별하기 어렵다”며 “정상 파일로 위장한 악성코드가 다수 존재하기 때문에 사용자 주의가 필요하다”고 말했다. 이어 “프로그램을 공식 홈페이지가 아닌 다른 사이트에서 내려받는 것은 최대한 지양하해야 한다”며 “또한 백신 프로그램과 운영체제를 항상 최신 버전으로 유지할 것을 권고한다”고 당부했다.

[김영명 기자(boan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

TH.jpg)

TH.jpg)

th.jpg)