취약점에 영향 받는 버전 사용자는 최신 버전으로 업데이트 해야

[보안뉴스 김경애 기자] 주니퍼 네트웍스(Juniper Networks) 제품에서 취약점이 발견돼 이용자들의 주의가 요구된다.

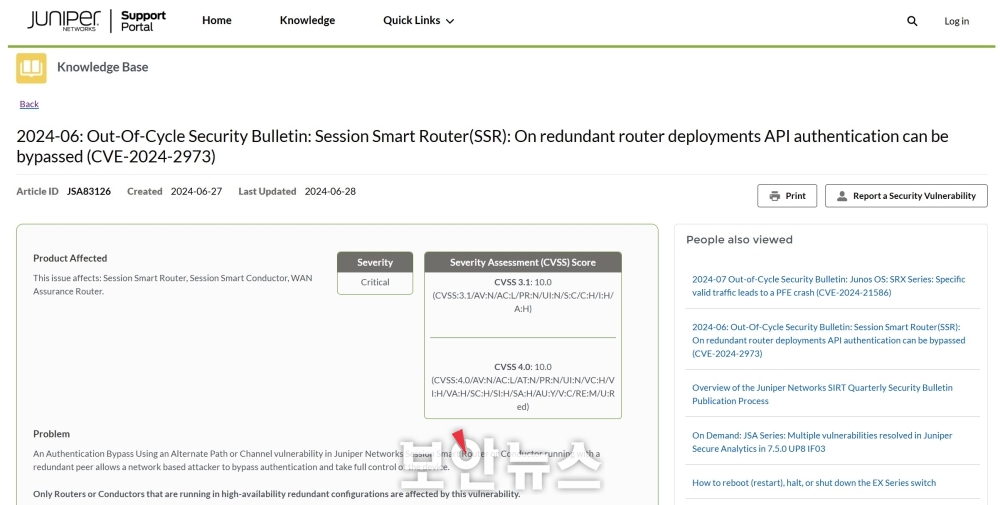

[이미지=주니퍼 네트웍스 서포트 포탈 홈페이지]

한국인터넷진흥원에 따르면 “주니퍼 네트웍스의 세션 스마트 라우터(Session Smart Router)에서 발생하는 인증 우회 취약점이 발견됐다”며 주의를 당부했다.

취약점 번호는 CVE-2024-2973이며, 취약점 영향을 받는 제품은 Session Smart Router 및 Session Smart Conductor이다. 취약점에 영향을 받는 버전은 5.6.15 이전(제외), 6.0 버전부터(포함)~6.1.9-lts까지(제외), 6.2버전부터(포함)~6.2.5-sts까지(제외)다.

또한 WAN Assurance Router 제품의 6.0버전부터(포함)~6.1.9-lts까지(제외), 6.2버전부터(포함)~6.2.5-sts까지(제외) 버전이 해당된다.

따라서 Session Smart Router 및 Session Smart Conductor 사용자는 취약점을 해결한 5.6.15, 6.1.9-lts, 6.2.5-sts버전으로 업데이트해야 하며, WAN Assurance Router 제품 사용자는 6.1.9-lts, 6.2.5-sts 버전으로 업데이트하는 게 바람직하다.

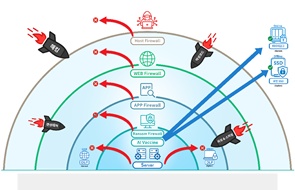

리니어리티 한승연 대표는 “최근 많은 솔루션들이 웹 서비스를 기반으로 관리 콘솔을 제공하면서 웹 해킹 기술을 활용한 취약점들이 많이 발생하고 있다”면서, “라우터와 같이 일반 사용자의 접속이 필요없는 솔루션들은 외부 네트워크에서 관리 콘솔에 접근하는 것을 통제해야 하며, 부득이 외부 접속을 허용해야 하는 경우 웹 방화벽과 같은 보안장비에서 공격을 탐지할 수 있도록 관리해야 한다”고 대응방안을 제시했다.

누리랩 최원혁 대표는 “이번 취약점은 높은 심각도인 CVSS 점수 10”이라며 “CVSS가 10점이라는 의미는 원격에서 사용자 인증 및 상호 작용없이 장비에 접근이 원활하며, 해커 입장에서 공격이 복잡하지 않다는 것을 의미한다”며 “아직 악용된 사례가 발견되진 않았지만, 사용자들의 빠른 업데이트가 필요하다”고 덧붙였다.

시큐리온 유동훈 대표는 “해당 결함에 대해 벤더측 의견으로 악용된 사례가 없는 것으로 파악되었으나 인증 우회를 통해 장치를 제어할 수 있는 만큼 신속한 패치가 필요하다”며, “세션 스마트 라우터와 컨덕터는 자동 패치가 적용되지 않는 제품이라 패치 과정 중 웹 기반 관리와API 서비스에 30초 미만의 다운타임이 발생할 수 있다”고 설명했다.

한국인터넷진흥원 이창용 팀장은 “해당 취약점은 주니퍼 네트워크에서 위험도 10Critical로 등록했고, 인증을 우회해 정보유출 등에 악용 될 수 있다”며 신속히 패치할 것을 당부했다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.jpg)

.jpg)

th.jpg)