ID 및 비밀번호 입력 시 공격자에게 해당 정보 그대로 전송돼

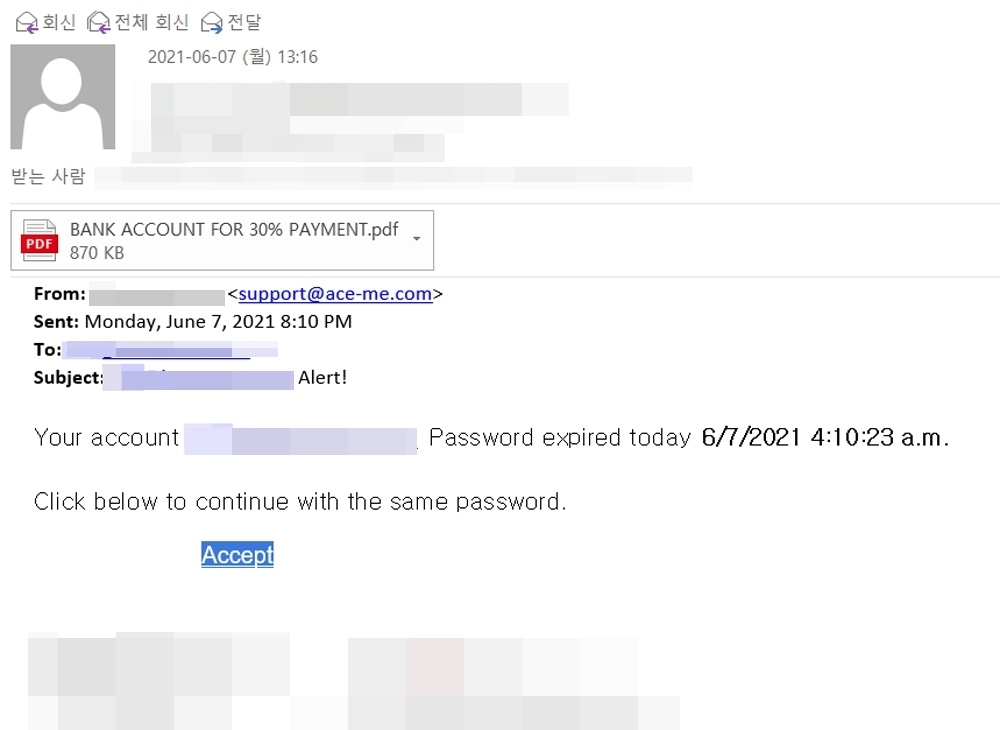

[보안뉴스 이상우 기자] 홈페이지의 소스를 그대로 가져와 피싱에 악용하는 사례가 발견돼 사용자들의 주의가 필요하다. 최근 피싱 이메일을 보낸 공격자는 현재 사용 중인 비밀번호가 조만간 만료되니, 비밀번호를 유지하고 싶으면 아래 ‘Accept’ 버튼을 누르라고 유도한다.

▲피싱 이메일 본문[자료=보안뉴스]

해당 링크를 누를 경우 공격자가 제작한 피싱 페이지로 연결되며, 사용자의 이메일 계정과 비밀번호 입력을 요구한다. 로그인 페이지에는 보안인증 마크까지 임의로 넣어 그럴듯하게 꾸몄다. 특히, 눈에 띄는 부분은 계정정보 입력 창 뒤로 피해 대상의 홈페이지가 그대로 노출된다는 점이다.

공격자는 두 가지 HTML 태그를 피싱 공격에 이용했다. 하나는 [form name]이다. 이는 사용자가 입력한 양식 데이터를 서버로 제출하는 양식으로, 여기에 비밀번호를 입력할 경우 해당 계정 정보가 공격자에게 전송된다. 또 다른 태그는 [iframe]이다. 이는 하나의 웹 페이지 안에 다른 웹 페이지를 열기 위해 사용하는 태그로, 이를 통해 공격자는 자신의 피싱 페이지 안에 현재 상태와 동일한 피해 대상의 웹 페이지를 가져올 수 있다.

만약 공격자가 한글로 된 피싱을 시도하고, 메인 페이지가 아닌 로그인 페이지의 소스를 가져왔다면 공격 성공률을 더욱 높일 수 있다. 특히, 일반적인 피싱 사이트의 경우 새롭게 바뀌는 원본 사이트의 모습을 실시간으로 반영할 수 없기 때문에 자주 이용하는 사람이 어색함을 느낄 수 있는 반면, 이처럼 [iframe] 태그를 이용한 피싱 사이트의 경우 실시간으로 소스를 가져와서 사용할 수 있다.

해당 공격으로 인한 피해를 예방하기 위해서는 무엇보다 사용자들의 주의가 필요하다. 특히, 웹 브라우저 주소창에 자신이 로그인하려는 사이트의 주소가 올바르게 표시돼 있는지 확인하고, 가능하다면 네이버, 다음 등 믿을 수 있는 검색 엔진을 통해 해당 홈페이지에 직접 접속한 뒤 로그인을 하는 것이 안전하다.

[이상우 기자(boan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.gif)