안드로이드 앱 설치에 반드시 필요한 ‘안드로이드 매니페스트’ 파일에 악성 코드 숨겨

[보안뉴스 문가용 기자] 조커(Joker)라고 알려진 안드로이드 멀웨어가 다시 한 번 공식 구글 플레이 스토어에 진입하는 데 성공했다. 조커는 브레드(Bread)라고도 불리는 안드로이드 멀웨어로, 피해자들을 고급 유료 서비스에 가입시키는 피해를 입힌다. 2017년 초반부터 발견되어 온, 나름 오래된 멀웨어다.

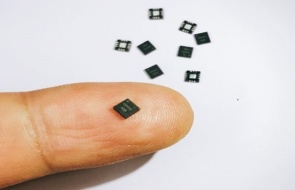

[이미지 = utoimage]

이전에 발견된 조커는 사기성 문자메시지를 보내는 용도로 만들어졌다. 하지만 점점 발전하더니 이제는 대규모 영수증 사기 공격을 실시하는 멀웨어가 되었다. 뿐만 아니라 보안 업체 체크포인트(Check Point)에 의하면 “현존하는 모든 암호화 및 난독화 기술을 사용해 탐지를 피해가려고 한다”고 한다. 가장 최근 버전의 경우는, 오래된 기술을 사용해 구글의 감시망을 피했다. “악성 페이로드를 안드로이드 매니페스트(Android Manifest)라는 파일 안에 숨기는 것”이라고 체크포인트 모바일 멀웨어 팀장인 아비란 하줌(Aviran Hazum)이 설명한다.

“이 파일이 없으면 안드로이드 애플리케이션이 설치될 수도, 실행될 수도 없습니다. 이전의 조커는 드로퍼를 먼저 피해자의 장비에 설치하고, 이를 통해 실제 악성 페이로드를 추가로 심었습니다. 하지만 구글이 이런 걸 놓치지 않죠. 그래서 이번에 조커 공격자들은 안드로이드 매니페스트 파일 내 개발자들이 삽입하는 필드에 악성 페이로드를 숨겼습니다. 그래서 구글 보안 검사에 걸리지 않을 수 있던 것이죠. 탐지가 힘들게 만들어진 게 맞습니다.” 조커는 지오로케이션 확인 기능도 가지고 있다. 이를 바탕으로 특정 국가나 지역에서는 악성 기능을 발동시키지 않거나, 더 적극적인 공격을 가한다.

구글에 의하면 “구글은 2020년 1월부터 지금까지 조커를 포함한 안드로이드 앱을 1700개 이상 플레이 스토어에서 삭제했다”고 한다. 조커 운영자들의 주요 전략이 정상 앱에 조커를 숨기는 것임을 알 수 있는 부분이다. 각종 필터, 카메라, 애니메이션 효과 앱 등에서 주로 조커가 발견됐었다. 전략을 바꾼 최신 버전 조커의 경우는 안드로이드용 메신저 앱인 것처럼 위장하고 있었다.

“이 메신저 앱부터가 정상 앱이 아닙니다. 조커 운영자들이 만든 거지요. 물론 메신저가 가지고 있어야 할 최소한의 기능은 가지고 있습니다만, 그것 뿐입니다. 뒤에서 악성 행위를 저지르기 위한 시간벌기용 혹은 눈속임용이 전부라는 겁니다.”

각종 난독화 기술을 통해 피해자 장비를 감염시키는 데 성공한 조커는, C&C 서버로부터 코드를 다운로드 받는다. 그리고 이를 실행하는데, 그 결과 피해자가 고급 유료 서비스에 가입되는 일이 발생한다. 그런 후 조커는 안드로이드의 기본 기능 중 하나인 노티피케이션 리스너(Notification Listener)를 악용해 등록 재확인과 같은 알림이 피해자에게 나타나지 않도록 한다. 노티피케이션 리스너는 장비에 어떤 일이 있을 때, 그것을 탐지에 사용자에게 알려주는 기능을 가지고 있다.

이 기능을 장악한 조커로서는 장비로 들어오는 각종 알림 메시지를 모니터링 할 수 있게 된다. 당연히 문자 메시지를 통해 들어오는 알람도 알 수 있다. 유료 서비스 등록 확인을 위한 2차 확인 메시지도 지울 수 있게 되고, 따라서 피해자는 자신이 유료 서비스에 가입된 것도 모르게 된다.

구글과 애플은 악성 프로그램이 공식 스토어에 진입하는 것을 막기 위해 여러 가지 보안 방책을 마련하고 있다. 보안 전문가들도 ‘완벽하지는 않지만 그래도 공식 스토어를 사용하는 게 훨씬 안전하다’는 것에 보통은 동의한다. 특히나 애플의 앱 스토어에서는 멀웨어가 비교적 발견되지 않는 것으로 알려져 있다.

하줌은 “구글이 스토어 보안에 많은 투자를 하고 있다는 것을 잘 알고 있지만, 아직 충분치 않은 것으로 보인다”고 말한다. “멀웨어는 지속적으로 공식 스토어에 진입 성공하고 있으며, 조커처럼 방식만 살짝 수정해 반복적으로 침투하는 멀웨어들도 나타나고 있습니다. 이런 상황에서 사용자들은 공식 스토어에서 앱을 다운로드 받을 때 꼼꼼하게 점검하는 수밖에 없습니다. 사용자 평가도 읽고 개발사의 홈페이지를 들어가보는 것이 좋습니다.”

3줄 요약

1. 조커라는 안드로이드 멀웨어, 또 다시 플레이 스토어에 진입 성공.

2. 가짜 메신저 앱으로 위장한 채 장비들 감염시켜 피해자를 고급 유료 서비스에 가입시킴.

3. 구글과 애플, 스토어 보안 위해 노력 이어가고 있지만 아직 불충분한 듯.

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)