랜섬웨어 해커들에 돈을 주는 건 공격자들을 후원하는 꼴

[보안뉴스 문가용] 이제 귀에 못이 박힐 정도로 지겨울 수 있지만, 어쩔 수 없다. 새로운 랜섬웨어가 또 다시 등장했다. 이번에 등장한 랜섬웨어의 이름은 록키(Locky)로 이를 처음 발견한 건 영국의 보안 전문가인 케빈 뷰몬트(Kevin Beaumont)다. 그에 따르면 록키 랜섬웨어는 1시간의 4000대의 기기를 감염시키는 속도로 퍼져가는 중이라고 한다.

.jpg)

▲ 말 그대로 우후죽순 피어나는 랜섬웨어들

록키가 처음 눈에 띈 건 이번 주 수요일. 록키를 탐지할 수 있었던 백신 제품은 딱 세 개였다고 뷰몬트는 설명한다. “그나마도 소위 말하는 메이저 제품들은 하나도 없었습니다.” 물론 지금은 록키에 대한 정보가 백신 업체들 사이에 공유가 되어 대부분 백신 제품들이 록키를 잡아낼 수 있게 되었다.

록키는 다른 랜섬웨어와 마찬가지로 중요 파일을 암호화하고 나서 복호화시켜주는 조건으로 돈을 요구하는 데 사용된다. 록키가 요구하는 금액은 약 반 비트코인, 즉 210달러 정도인 것으로 알려졌다.

일찌감치 록키를 발견해 추적하고 있었던 또 다른 보안 전문가인 로렌스 아브람스(Lawrence Abrams)는 록키가 암호화하는 파일 확장자가 상당히 다양하다고 설명한다. “하지만 그것보다 더 주목해야 할 점은 매핑이 되지 않은 네트워크에 공유된 데이터들도 암호화한다는 겁니다.”

매핑되지 않은 네트워크에 공유된 데이터를 암호화하는 게 그다지 어렵고 고차원적인 일은 아니다. “다만 바로 직전에 발견된 랜섬웨어인 DMA 락커(DMA Locker)에서도 정확히 똑같은 기능이 발견되었다는 사실과 연결해서 생각했을 때, 랜섬웨어의 새로운 트렌드가 형성되고 있는 건 아닌가 염려되는 것이죠.” 게다가 록키는 크립토월(CryptoWall)이라는 랜섬웨어와 마찬가지로 파일이름도 변경해 복구가 굉장히 어렵게 만들기도 한다. “그것 역시 트렌드인 것으로 보입니다.”

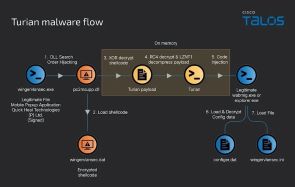

록키는 악성 매크로를 갖춘 MS 워드 형태의 첨부문서로 퍼진다. 피해자는 이런 문서가 첨부된 이메일을 열다가 피해를 입는 건데, 보통 이메일의 내용은 영수증이나 인보이스와 관련된 것이라고 한다. 문서를 클릭해서 열면 내용이 뒤죽박죽 섞여 있는데, 이를 제대로 정렬하기 위해서는 매크로를 실행해야 한다는 안내문구가 나온다. 그래서 매크로를 실행시키면 록키가 Temp라는 폴더에 다운로드된다.

보안 벤더인 노비포(KnowBe4)의 CEO 스투 스주베르만(Stu Sjouwerman)은 디지털 서명이 된 것을 제외하고는 모든 오피스 매크로를 실행금지시켜야 리스크를 크게 수 있다고 설명한다. “시스템마다 다르긴 한데 어떤 경우는 매크로를 누르라는 안내 메시지조차 나오지 않고 자동으로 실행되기도 합니다. 그러니까 매크로 자체를 원천차단해야 해요. 이는 관리자 단계에서 할 수 있을 겁니다.”

최근 랜섬웨어가 쓰나미처럼 사용자들을 덮치고 있다. 이번 주만 해도 할리우드장로병원이 랜섬웨어에 당했다는 소식이 알려진 바 있었고, 오늘은 병원 측에서 범인들과의 협상을 통해 낮춰진 액수를 지불한 후 정상영업을 시작했다는 소식도 있었다. 병원이 최종 지급한 돈은 1만 7천 달러라고 알려졌다. 할리우드장로병원을 겨냥한 것도 아닌, 불특정 다수를 향한 무차별 공격이었는데도 1만 7천 달러를 순식간에 벌 수 있는 사례가 하나 더 생긴 것이다.

랜섬웨어의 성공사례가 갈수록 늘어간다는 것도 안 좋은 흐름이라고 PC 핏스탑(PC Pitstop)의 부회장인 도디 글렌(Dodi Glenn)은 말한다. “충분한 돈이 계속해서 생기니 새로운 랜섬웨어를 꾸준히 개발할 수도 있게 됩니다. 결국 범인들의 협박에 응하고 돈을 낸다는 건 우리 스스로 랜섬웨어를 키워주는 꼴이라는 겁니다. 주기적으로 백업하고 중요한 정보는 오프라인 상태로 보관하는 등의 사소한 실천으로 랜섬웨어를 막을 수 있다는 걸 기억해야 합니다.”

Copyrighted 2015. UBM-Tech. 117153:0515BC

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.gif)

.jpg)

.png)

.jpg)

.jpg)

.jpg)

.jpg)