사용자 동의 없이 블루투스 기기 강제 연결... 도청, 위치 추적 등 악용 가능

[보안뉴스 김형근 기자] 벨기에 루뱅가톨릭대학 연구진이 구글의 블루투스 기기 간편 연결 프로토콜 패스트 페어(Fast Pair)에서 취약점을 발견했다. 블루투스 이어폰과 스피커를 해커가 마음대로 제어하거나 도청기로 악용할 수 있게 한다.

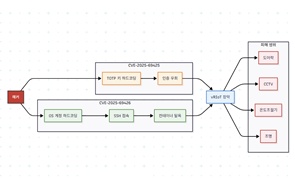

연구진은 이 취약점 ‘CVE-2025-36911’에 ‘위스퍼페어’(WhisperPair)란 이름을 붙였다.

▲벨기에 루뱅카톨릭대학 연구진이 블루투스 기기의 취약점 위스퍼페어를 발견했다. [출처: 루뱅카톨릭대학]

문제는 많은 블루투스 제조사가 구글 보안 사양을 제대로 준수하지 않아, 페어링 모드가 아닐 때도 외부 연결 요청을 거부하지 않고 받아들인다는 데서 비롯된다.

해커는 노트북이나 스마트폰만 있으면 최대 14미터 거리에서 사용자 동의나 물리적 접촉 없이도 취약한 기기와 강제 연결을 시도할 수 있다. 일단 연결에 성공하면 해커가 기기의 볼륨을 조절하거나 마이크를 활성화해 사용자의 대화를 엿듣는 등 사생활 침해를 저지를 수 있다고 연구진은 지적했다.

또 ‘내 기기 찾기’(Find Hub) 네트워크를 악용해 사용자 위치를 실시간으로 추적할 수도 있어 신변 안전에 심각한 위협을 가할 수 있다.

해커가 피해자 기기를 자기 계정에 등록할 수도 있다. 이 경우 피해자가 나중에 추적 알림을 받아도 단순한 기기 오류로 오해하고 방치할 가능성이 크다. 이러한 심리적 허점을 노린 장기적 위치 추적 범죄가 발생할 수도 있다.

이 취약점은 스마트폰이 아니라 이어폰 같은 액세서리 기기 자체의 결함이라 안드로이드 사용자뿐 아니라 아이폰 사용자도 같은 위험에 노출돼 있다. 구글, 자브라, JBL, 소니, 샤오미 등 세계 주요 브랜드 제품들이 대거 영향권에 포함돼 있다.

구글은 이 결함의 심각성을 인정하고 연구진에게 보상금 1만5000달러를 지급하고. 제조사들과 패치도 개발했다. 다만, 수많은 제조사 기기에 모두 패치가 적용되기까지는 상당한 시간이 걸릴 것으로 보여 당분간 보안 공백이 예상된다.

안드로이드 기기에서 패스트 페어 기능을 꺼두더라도 이어폰 자체의 결함은 해결되지 않기 때문에 근본적 해결책은 될 수 없다고 연구진은 경고했다. 제조사가 제공하는 최신 펌웨어를 즉시 설치해 기기 자체의 보안 구멍을 막는 것이 최선이다.

[김형근 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.jpg)

.jpg)

.png)