아파치, 긴급 패치 배포

[보안뉴스 김형근 기자] 오픈소스 원격프로시저호출(RPC) 프레임워크인 아파치 bRPC(Apache bRPC)의 내장 힙(heap) 프로파일러 서비스에서 인증 없이 원격으로 시스템 명령을 내릴 수 있는 취약점이 발견됐다.

이 취약점(CVE-2025-60021)은 1.15.0 미만 모든 버전과 모든 플랫폼에 영향을 미친다. 아파치는 이 문제를 해결한 1.15.0 버전을 긴급 배포했다.

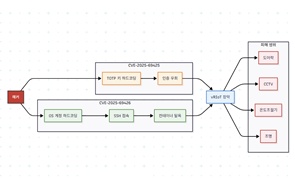

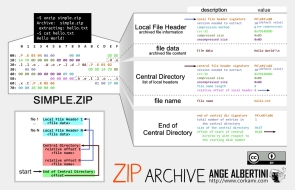

이 결함은 인증되지 않은 공격자가 프로파일러의 매개변수 검증 메커니즘을 조작해 임의의 시스템 명령을 실행할 수 있게 한다. 힙 프로파일러 서비스 엔드포인트인 /pprof/heap에서 사용자 입력값을 적절히 필터링하지 않아 발생하는 것으로 확인됐다.

공격자는 extra_options 매개변수에 악성 명령을 삽입하는 수법으로 bRPC 프로세스 권한을 그대로 획득할 수 있다.

문제의 근본 원인은 메모리 프로파일링 구성 요소인 jemalloc이 사용자 입력값을 검증 없이 신뢰할 수 있는 인수로 처리한 것이다. 문제의 엔드포인트가 외부 네트워크에 노출돼 있다면, 공격자는 인증 절차 없이도 원격코드실행(RCE)이 가능해 시스템 전체가 완전히 장악될 위험이 크다.

이러한 공격이 성공할 경우, 네트워크 내부에서 횡적 이동이나 데이터 유출, 서비스 중단 등 피해로 이어질 수 있다. 또 해커가 시스템 내부에 지속적 접근을 위해 백도어를 설치할 가능성도 있다.

영향을 받는 버전은 1.11.0부터 1.14.x까지이다. 즉각적 버전 업그레이드가 가장 실효성 있는 해결책이다. 즉각적 업그레이드가 불가능한 환경이라면, 임시 조치로 공식 깃허브 저장소의 보안 패치를 수동으로 적용해야 한다.

[김형근 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.jpg)

.png)