변칙 ZIP 파일 이용해 탐지 회피 기능 고도화

[보안뉴스 김형근 기자] 랜섬웨어 침투에 쓰이는 굿로더(Gootloader) 멀웨어가 더욱 지능적인 탐지 우회 기법으로 무장해 돌아왔다.

굿로더는 시스템에 침투해 문을 연 후 다른 랜섬웨어 그룹에게 접근 권한을 판매하는 초기 접근 브로커(initial access broker) 역할을 한다.

굿로더 개발자는 한동안 휴지기를 갖다 지난해 11월 리시다(Rhysida) 랜섬웨어를 이용하는 공격 그룹 ‘바닐라템페스트’(Vanilla Tempest)와 함께 활동을 재개했다.

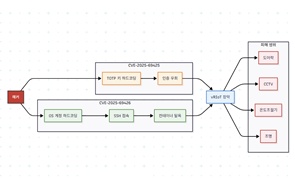

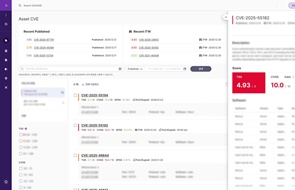

보안 기업 엑스펠(expel)은 굿로더 개발자가 최근 더욱 정교해진 탐지 우회 기법을 앞세워 다시 초기 접근 브로커 역할에 집중하고 있다는 분석 결과를 발표했다.

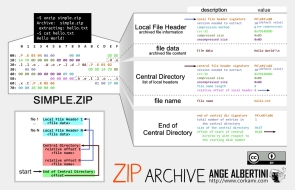

▲ZIP 아카이브 파일 구조도 [출처: 엑스펠]

업그레이드된 굿로더는 일반적인 압축 해제 도구로 압축을 풀면 오류를 일으키는 변칙적 ZIP 아카이브를 사용한다. 이 ZIP 파일은 표준 규격을 위반해 작성됐다. 하지만 윈도우 기본 압축 해제 도구에선 정상적으로 작동한다.

외부 압축 해제 소프트웨어는 이 ZIP 파일에 접근할 수 없어 파일 내용을 분석하려는 탐지 시도를 회피한다. 하지만 윈도우 기본 압축 해제 도구에선 접근 가능하기 때문에 피해자가 실행할 수 있다.

감염 프로세스는 ZIP 내부에 숨겨진 제이(J)스크립트 파일에서 시작한다. 공격자는 압축 해제가 파일 끝에서 시작되는 특성을 악용, 수백 개 ZIP 조각을 체인 형태로 연결했다. 모든 다운로드 아카이브는 고유한 구조를 가지고 있어, 기존의 해시 기반 탐지 기법으로는 포착이 불가능하다.

디렉토리 끝 부분의 필수 바이트를 생략하고 날짜 값을 무작위로 채우는 등 실효성 있는 은닉 기술을 대거 도입했다.

악성 J스크립트 내부에도 수천 줄의 무해한 코드를 삽입해 실제 공격 명령어가 탐지 시스템에 걸리지 않도록 숨겼다.

파일이 사용자 손을 거치지 않고 윈도우 임시 폴더에서 즉시 실행된다는 점은 방어자가 주목해야 할 단서다. 또 최근 시스템에서 드문 NTFS 짧은 파일 형식을 사용하는 등 과거 기술을 혼용해 분석을 교란하는 면모를 보였다.

공격 과정에서 C스크립트가 파워쉘로 이어지는 프로세스 체인을 형성하는 것은 심각한 감염 징후로 식별된다. 시작 프로그램 폴더에 비표준 위치를 참조하는 LNK 파일이 생성되는 현상 또한 실효성 있는 탐지 포인트로 꼽힌다.

[김형근 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.gif)

.jpg)

.jpg)

.jpg)

.png)