사기 알림 데이터 대규모 분석

[보안뉴스 김형근 기자] 최근 글로벌 보안 기업 인포블록스(Infoblox) 연구팀은 해커들의 사기성 푸시 알림 네트워크를 조사하던 중, DNS 설정에서 허점을 발견했다.

해커들은 브라우저 알림 기능을 악용해 안드로이드 사용자들에게 가짜 보안 경고, 도박 및 성인물 광고를 무차별적으로 뿌려왔다.

그러던 중 연구진은 해커 그룹의 특정 도메인이 작동을 멈추는 상태에 빠진 것을 포착했다. 도메인이 유효하지 않은 네임 서버를 가리키고 있던 것이다. 해커가 DNS 제어권을 사실상 방치한 실수였다. 연구진은 이 틈을 타 이 도메인의 소유권을 확보하고, 트래픽을 자신들의 서버로 리다이렉션했다.

▲푸시 알림 네트워크를 통해 수신된 가짜 알림들 [출처: 인포블록스]

이후 감염 기기들이 세계 곳곳에서 보내는 모든 푸시 알림 요청과 추적 로그가 해커 대신 연구원들의 서버로 쌓이기 시작했다. 2주 만에 5700만건 이상의 방대한 로그가 수집됐다.

이는 해커의 공격 인프라를 들여다보는 창문이 됐다. 수집된 데이터엔 사용자 기기 정보, 언어, 사기 문구, 클릭 행동 등 상세한 정보들이 포함돼 있었다. 평범한 사용자 한 명이 하루 평균 140건 이상의 사기 알림을 수신하는 경우도 있었다는 사실도 이번에 드러났다.

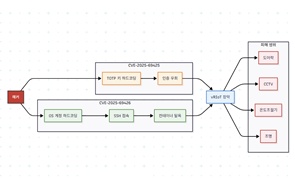

공격은 사용자가 보안이 취약한 사이트를 방문했을 때 ‘알림 허용’을 누르도록 유도하며 시작된다. 일단 허용하면 브라우저에 서비스 워커(Service Worker)가 설치돼 탭을 닫아도 배경에서 지속적으로 작동한다.

이 서비스 워커는 정기적으로 공격자 서버에 접속해 최신 스크립트와 사기 템플릿을 가져왔다. 고전적 악성코드 파일 없이도 웹 표준 기술만 활용해 사용자 기기를 장기적으로 통제할 수 있다.

인포블록스는 단 하루 만에 감시 대상을 120개 도메인으로 확대했으며, 초당 30MB의 로그가 쏟아지는 엄청난 규모를 확인했다. 피해 기기를 직접 건드리지 않고 DNS 경로만 수정해 공격을 감시하는 방식을 선보였다는 점이 주목된다.

이번 조사는 해커의 사기 활동이 얼마나 조직적이고 광범위한지를 보여주는 중대한 증거 자료다. 동시에 소홀한 도메인 관리가 공격자에게도 얼마나 치명적일 수 있는지 보여준 사례다.

[김형근 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.jpg)

.jpg)

.png)