국가 배후 위협 그룹에 의한 공급망 공격 경고

[보안뉴스 김형근 기자] 북미 핵심 인프라를 겨냥해 활동해 온 중국 배추 추정 공격 그룹 UAT-8837이 최근 포착됐다.

2025년 초부터 이들을 면밀히 추적해 온 시스코 탈로스의 분석 결과에 따르면, UAT-8837은 고가치 시스템에 대한 초기 접근권 확보를 위해 소프트웨어 취약점과 도용된 계정 정보를 지능적으로 활용하고 있다.

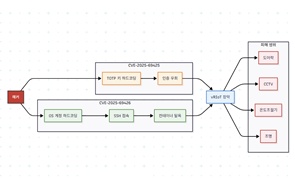

최근엔 콘텐츠 관리 솔루션 사이트코어(SiteCore) 제품의 제로데이 취약점 ‘CVE-2025-53690’을 악용한 사실이 드러나기도 했다.

공격자들은 침투 후 보안 기능을 정지시키고 탐지를 피하기 위해 공용 디렉토리에 도구를 은닉하는 수법을 구사한다. 보안 시스템의 감시망을 우회하기 위해 다양한 버전의 공격 도구를 수시로 교체하며 방어 체계를 교란하는 행태를 보였다.

접속 토큰을 탈취하는 고토큰세프트(GoTokenTheft)와 내부망 연결을 돕는 터널링 도구 어스웜(Earthworm)이 이들의 주요 무기다.

또 원격 관리를 위한 DW에이전트(DWAgent)와 액티브 디렉토리 데이터를 수집하는 샵하운드(SharpHound)를 동원해 내부 정보를 긁어모았다. 타인의 권한으로 명령을 실행하는 임패킷(Impacket)이나 루베우스(Rubeus)를 통해 내부망 깊숙이 이동한 정황도 입증됐다.

어스웜은 과거 중국어권 해킹 조직들이 주로 사용하던 도구로, 배후 세력을 규명하는 주요 근거가 되고 있다.

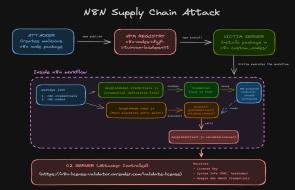

탈로스는 피해 조직의 시스템 유틸리티를 그대로 악용해 흔적을 지우는 이들의 수법이 매우 위협적이라고 분석했다. 피해 조직 제품의 동적 라이브러리(DLL)를 복제한 행위는 향후 공급망 전체를 오염시키려는 의도로 풀이된다.

공격 그룹은 관리자 권한의 새 계정을 생성해 백도어를 마련하는 등, 한 번 침투한 인프라를 장기 점거하려는 행태를 보였다.

시스코 탈로스는 이러한 활동이 북미 기반 시설의 운영 체계 자체를 위협할 수 있는 중대한 사안이라며 즉각적 대응을 주문했다. 국가 배후 세력이 공급망 전체를 흔들려는 전략적 목표를 가지고 있다는 경고다.

이들의 활동을 차단하기 위해 시스코 탈로스는 전용 멀웨어 시그니처와 스노트(Snort) 규칙을 세계 보안 담당자들에게 배포했다. 해커들이 방법론을 끊임없이 수정하고 있지만, 권고된 보안 수칙을 적용하면 방어 수준을 실효성 있게 높일 수 있다는 분석이다.

[김형근 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.png)

.gif)