[보안뉴스 김형근 기자] 친러시아 해커 그룹 사이버폴크(CyberVolk)가 새로운 서비스형 랜섬웨어 폴크라커(VolkLocker)를 선보였다. 하지만 심각한 결함이 발견돼 피해자들이 파일을 무료로 복호화 할 수 있는 가능성이 나왔다.

[자료: gettyimagesbank]

보안 기업 센티넬원이 이 랜섬웨어 제품군을 분석, 암호화에 사용되는 마스터 키가 바이너리 내에 하드코딩 돼 있으며, 감염된 시스템의 숨겨진 파일에 평문으로 기록된다는 사실을 밝혀냈다.

폴크라커는 AES-256 GCM(Galois/Counter Mode) 암호화 방식을 사용하며, 64자리 16진수 문자열에서 파생된 32비트 마스터 키를 이용하는 것으로 파악됐다.

파일마다 무작위 12바이트 암호화 임시값(nonce)가 초기화 벡터(IV)로 사용되며, 암호화된 파일에는 .locked, 또는 .cvolk 확장자가 붙는다.

문제는 모든 파일에 동일한 마스터 키를 사용하며, 이 키가 %TEMP% 폴더 내 system_backup.key 파일에 삭제되지 않은 채 평문으로 저장된다는 점이다.

연구팀은 이 평문 키 백업이 운영자의 미숙으로 인해 프로덕션 빌드에 실수로 포함된 테스트 아티팩트일 가능성이 높다고 설명했다.

사이버폴크는 인도에 기반을 둔 친러시아 해커 그룹으로 추정되며, 지난해 분산 서비스 거부(DDoS) 및 랜섬웨어 공격을 감행하며 활동을 시작했다. 8월 폴크라커라는 이름으로 새로운 서비스형 랜섬웨어(RaaS) 프로그램을 재개했다.

이 랜섬웨어는 리눅스/VMware ESXi 및 윈도우 시스템을 모두 표적으로 삼는다. 고(Go) 타이머 함수를 사용해 타이머가 만료되거나 잘못된 키가 입력될 경우 사용자 폴더의 데이터 삭제를 유발하는 것이 특징이다.

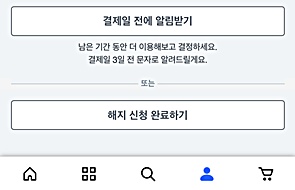

폴크라커 RaaS 이용료는 단일 OS 아키텍처당 800~1100달러이며, 공격자들은 텔레그램 빌더 봇을 통해 맞춤형 페이로드를 제공한다.

[김형근 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.png)

.jpg)

.png)

.gif)