360 토탈 시큐리티·윈도우 디팬더 우회하며 원격제어 지속 권한 확보

[보안뉴스 김형근 기자] 보안 기업 릴리아퀘스트가 지난 11월부터 벌어진 중국 해커 그룹의 정교한 사이버 캠페인을 발견했다.

[자료: 생성형 AI 이미지]

이 캠페인은 검색 엔진 최적화(SEO) 포이즈닝 전술을 사용해 마이크로소프트 팀즈 설치 프로그램으로 위장한 악성 설치 프로그램을 유포한다.

검색 결과 조작을 통해 사용자들을 타이포스쿼팅 도메인인 teamscn[.]com 같은 가짜 팀즈 웹사이트로 유인해 밸리RAT 악성코드를 배포한다.

릴리아퀘스트는 이 위협 행위자들을 중국 APT 그룹 실버폭스(Silver Fox)로 지목했다. 이들은 국가 지원 스파이 활동과 금전적 이득을 위한 사이버 범죄라는 이중 목표를 갖고 있다고 분석했다.

밸리RAT은 감염된 시스템에 원격 제어 권한을 부여해 공격자가 민감한 데이터를 탈취하고 명령을 실행하며 네트워크 내에서 지속적으로 숨어 있게 한다.

이 캠페인은 보안 연구자들을 오도하기 위한 ‘가짜 깃발’ 기술을 사용한 것이 특징이다. 악성코드 로더에 키릴 문자와 러시아어 요소가 포함돼 있어, 의도적으로 공격 출처를 러시아인 것처럼 오인하게 만든다.

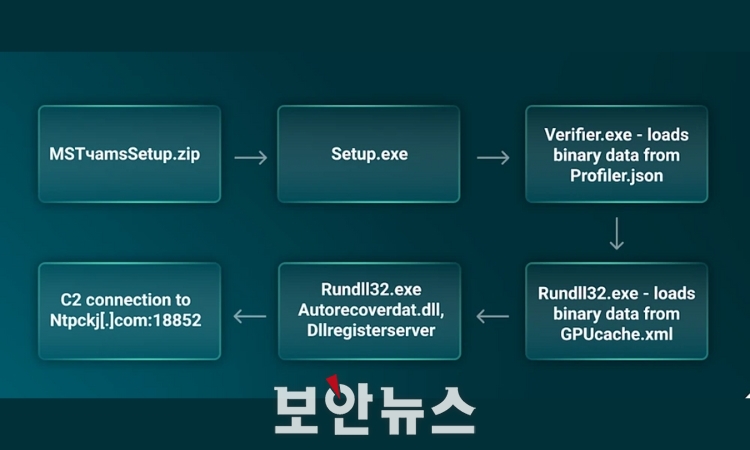

▲감염 과정 [자료: 릴리아퀘스트]

감염은 보안 조치를 우회하도록 설계된 다단계 운영을 통해 이뤄진다. 사용자가 MSTчamsSetup.zip 파일을 다운로드하고 그 안의 Setup.exe를 실행하면 시스템 침해가 시작된다.

Setup.exe는 중국에서 흔히 쓰이는 360 토탈 시큐리티와 같은 안티바이러스 제품 존재 여부를 확인한다. 또 파워셸 명령어를 사용해 윈도우 디팬더의 C:, D:, E:, F: 드라이브에 대한 검사 제외를 설정해 안티바이러스 탐지를 회피한다.

이어 러시아어로 제공되는 합법적 설치 프로그램처럼 위장된 Verifier.exe를 실행해 Profiler.json 파일에서 바이너리 데이터를 읽어 들인다.

이 모든 과정이 끝난 후 정품 MS 팀즈를 설치하고 바로가기까지 생성해 사용자가 설치가 성공적이었다고 믿게 하면서, 악성코드는 백그라운드에서 은밀하게 작동을 계속한다.

[김형근 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.gif)

.jpg)