[보안뉴스 김형근 기자] ‘플러시데몬’(PlushDaemon)으로 알려진 중국 연계 위협 그룹이 정교한 공격 방법을 앞세워 2018년부터 세계 여러 지역 네트워크에 침투한 것으로 드러났다.

보안 기업 ESET에 따르면, 이 그룹은 ‘에지스텝퍼’(EdgeStepper)라는 특수 도구를 배포, 사용자 컴퓨터와 악성 서버 사이의 다리 역할을 하게 해 정상적인 소프트웨어 업데이트를 가로챈다. 채는 것이다.

이를 통해 해커는 사용자가 신뢰할 수 있는 벤더가 진행하는 작업으로 속여 업데이트 과정에서 직접 악성코드를 주입할 수 있다.

플러시데몬 캠페인은 미국, 대만, 중국, 홍콩, 뉴질랜드, 캄보디아의 개인 및 조직을 표적으로 삼았다. 이 그룹은 소프트웨어 취약점 악용, 약한 네트워크 장치 자격 증명, 정교한 공급망 침해 등 여러 공격 벡터를 사용한다.

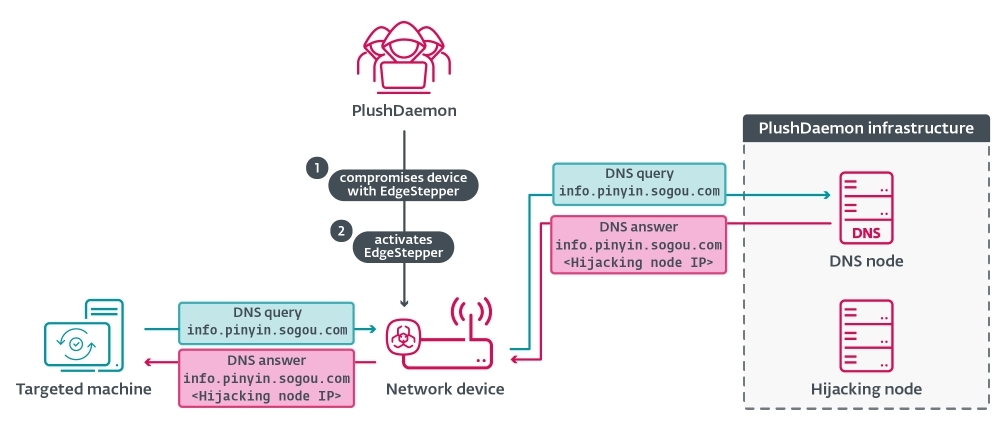

▲플러시데몬 공격 초기 흐름도 [자료: ESET]

ESET 보안 분석가들은 2023년 한국의 VPN 서비스를 공격한 대규모 공급망 공격과 연루된 이 그룹의 활동을 조사하던 중 에지스텝퍼 악성코드를 발견해 분석했다.

그 결과, 내부적으로 ‘dns_cheat_v2’라고 명명한 이 도구가 그룹의 공격 인프라에서 핵심 구성 요소임을 확인했다.

이 네트워크 도구가 DNS 쿼리를 가로채고 리디렉션해, 사용자가 기대하는 정상적 업데이트 프로세스를 하이재킹 하는 방식으로 공격이 이뤄졌다.

공격자가 취약점 악용이나 취약한 자격 증명을 통해 라우터 같은 네트워크 장치를 침해하면, 에지스텝퍼가 DNS 트래픽을 가로채기 시작한다. 사용자가 중국어 입력 소프트웨어 ‘수구 핀인(Sogou Pinyin)’ 등 중국어 관련 소프트웨어를 업데이트하려고 할 때, 이 악성코드는 연결을 공격자가 통제하는 서버로 리디렉션한다. 이 하이재킹 노드는 이후 정상 소프트웨어에게 진짜 업데이트 파일 대신 악성 DLL 파일을 다운로드하도록 지시한다.

에지스텝퍼는 고(Go) 프로그래밍 언어와 고프레임(GoFrame) 프레임워크로 작성됐으며, MIPS32 프로세서용으로 컴파일됐다.

작동을 시작할 때 AES CBC 암호화된 설정 파일(bioset.conf)을 복호화 하며, 이 파일엔 악성 DNS 노드의 도메인 이름과 리스닝 포트가 포함돼 있다.

악성코드는 iptables 명령을 사용해 포트 53의 모든 UDP 트래픽(DNS 요청)을 자신이 지정한 포트로 강제 리디렉션한다.

이 명령(iptables -t nat -I PREROUTING -p udp –dport 53 -j REDIRECT –to-port [value_from_toPort])은 모든 DNS 요청을 엣지스텝퍼를 통과하도록 강제해, 중간자(MITM) 위치를 확보하고 업데이트 지시를 완벽하게 가로채고 수정할 수 있게 한다.

[김형근 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.jpg)