이란 연계 해커 그룹 의심

[보안뉴스 김형근 기자] 삼성 갤럭시 스마트폰 취약점을 악용한 스파이웨어 설치 공격이 포착됐다.

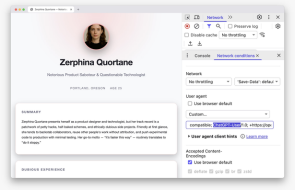

안드로이드 기기의 제로데이 취약점 ‘CVE-2025-21042’이 ‘랜드폴’(LANDFALL)이라는 스파이웨어를 피해자 휴대폰에 몰래 설치하는 공격에 실제 활용됐다고 팔로알토네트웍스 유닛42가 밝혔다.

[자료: 게티이미지뱅크]

이 스파이웨어는 갤럭시 S22와 S23, S24 시리즈와 Z폴드 4, Z플립 4 등 삼성전자 최근 플래그십 스마트폰 제품군을 겨냥해 맞춤 제작됐다.

악용된 취약점은 ‘libimagecodec.quram.so’ 구성 요소 내 ‘범위를 벗어난 쓰기’(out-of-bounds write) 결함이다. 이를 이용하면 원격 공격자가 임의 코드를 실행할 수 있다. 삼성은 이 문제를 4월 패치했다.

유닛42가 ‘CL-UNK-1054’로 분류해 추적하고 있는 이 공격 활동의 잠재적 표적은 이라크, 이란, 튀르키예, 모로코 등 중동 지역인 것으로 파악됐다.

왓츠앱 DNG 파일 이용한 제로 클릭 공격

이 스파이웨어는 왓츠앱 메시지를 통해 DNG(Digital Negative) 파일 형태의 악성 이미지를 전송하는 방식으로 공격한다. 이 같은 랜드폴 공격 흔적은 작년 7월까지 거슬러 올라간다.

▲랜드폴 공격 개요 [자료: 유닛42]

가장 우려되는 점은 공격이 제로 클릭 방식으로 이루어졌을 가능성이 높다는 것이다. 사용자의 어떠한 상호 작용이나 클릭 없이 CVE-2025-21042 취약점 악용이 자동으로 실행된다.

랜드폴이 일단 설치 및 실행되면, 마이크 녹음이나 위치 정보, 사진, 연락처, SMS, 파일, 통화 기록 등 민감한 데이터를 수집하는 포괄적인 스파이 도구로 작동한다.

SE리눅스 조작 및 스텔스팔콘 연관성

분석된 DNG 파일에는 파일 끝에 ZIP 파일이 포함되어 있으며, 이는 압축 파일에서 공유 객체 라이브러리를 추출해 스파이웨어를 실행한다.

또 이 압축 파일에는 디바이스의 SE리눅스(SELinux) 정책을 조작해 랜드폴에 승격된 권한을 부여하고 지속성을 확보하도록 돕는 다른 공유 객체가 들어있다. 랜드폴을 로드하는 공유 객체는 C2 서버와 통신해 후속 페이로드를 수신한다.

이 캠페인의 배후는 아직 밝혀지지 않았다. 다만, 랜드폴의 C2 인프라와 도메인 등록 패턴이 이란 연계 해커 그룹 ‘스텔스 팔콘’(Stealth Falcon)과 유사하다는 분석이 제기된다.

[김형근 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.jpg)