LNK 파일에서 HWP 형태로 유포 형태 진화

[보안뉴스 여이레 기자] 안랩 시큐리티 인텔리전스 센터(ASEC)가 한글(HWP) 문서를 이용해 RokRAT 백도어 악성코드가 유포되고 있는 정황을 발견했다.

일반적으로 RokRAT 악성코드는 바로가기(LNK) 파일 내부에 디코이 파일과 악성 스크립트를 포함하는 방식으로 유포돼 왔다. 하지만 최근 LNK 파일을 사용하지 않고 한글 문서(HWP)를 통해 유포되는 사례가 ASEC에 의해 확인됐다.

[자료: ASEC]

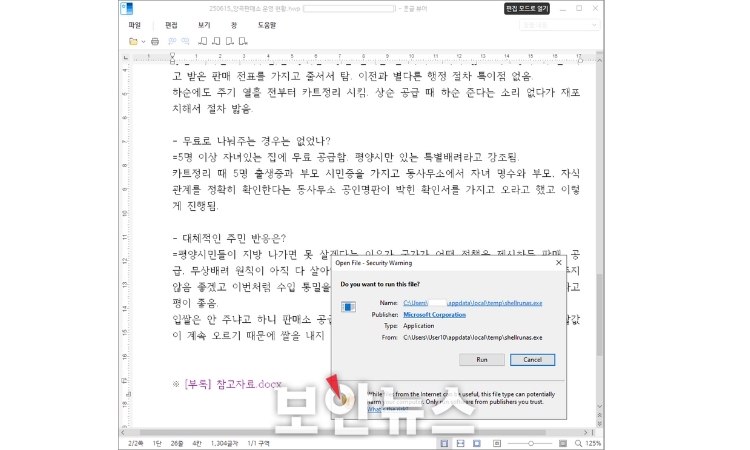

RokRAT 유포에 사용된 문서 파일명은 ‘250615_양곡판매소 운영 현황.hwp’, ‘최근 주요 포털 사이트 .hwpx’ 등으로, 문서 하단에 ‘[부록] 참고자료.docx’ 형식으로 하이퍼링크를 삽입했다.

사용자가 링크를 클릭하면 %TEMP% 경로에 존재하는 ShellRunas.exe 실행 여부를 묻는 경고 창이 노출되고 사용자가 ‘실행’(Run)을 선택하면 악성코드에 감염된다.

이 ShellRunas.exe는 공격자의 C2 서버에서 받아오는 것이 아니라 문서 안에 OLE 객체 형태로 삽입돼 있다. OLE 객체가 위치한 문서 페이지에 접근하면 한글 프로세스에 의해 %TEMP% 경로에 자동 생성된다.

공격자는 하이퍼링크 경로를 %TEMP%\ShellRunas.exe로 지정해 한글 프로세스에 의해 자동으로 생성된 ShellRunas.exe를 실행하게 한다.

또 이 문서엔 ShellRunas.exe에 해당하는 OLE객체 외에 credui.dll에 해당하는 OLE 객체도 함께 삽입돼 있으며, %TEMP%폴더에 같이 생성된다. ShellRunas.exe는 마이크로소프트 인증서로 서명된 정상 프로그램이나 실행하면 동일한 경로에 위치한 악성 DLL인 credui.dll이 DLL Side-Loading 기법에 의해 로드된다.

credui.dll은 드롭박스에 업로드된 Father.jpg 파일을 다운로드한다. 이 JPG 파일은 인물 사진으로 보이지만 이미지의 특정 위치에 RokRAT을 메모리에 로드하는 쉘코드가 삽입돼 있다.

ASEC는 “RokRAT 악성코드는 사용자 정보를 수집하고 공격자의 명령에 따라 다양한 악성 행위를 수행할 수 있어 사용자의 각별한 주의가 필요하다”고 밝혔다.

[여이레 기자(gore@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.jpg)

.jpg)