공공기관 관련 문자메시지 수신 시 해당 공공기관에 사실 관계 확인 필요

[보안뉴스 여이레 기자]공공기관을 사칭한 피싱 수법이 나날이 교묘하게 진화하고 있어 이용자들의 지속적인 주의가 필요하다.

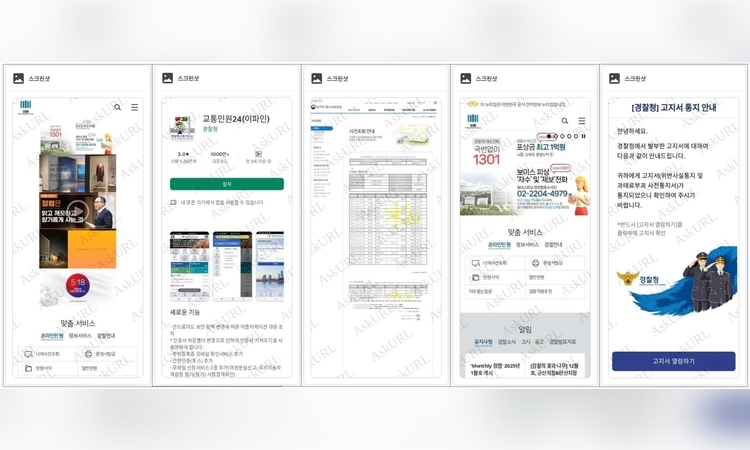

공공기관 사칭 피싱 사이트 예시 이미지 [자료:누리랩]

1일 누리랩에 따르면 누리랩의 AI 기반 안티 피싱 솔루션 ‘에스크유알엘’ (AskURL) 을 통해 공공기관을 사칭해 악성코드를 유포하고 개인정보를 탈취하는 피싱 행위가 꾸준히 탐지되고 있다.

누리랩 자사 홈페이지에서 서비스하고 있는 피싱 주의보 페이지에서도 지난달에만 3건의 공공기관 사칭 주의 정보가 게시됐다.

공공기관을 사칭한 피싱 행위는 과거부터 사용된 피싱 방법이다. 하지만 일반인들이 공공기관으로부터 메시지를 수신하는 경우 심리적으로 위축되고 불안감을 느끼기 때문에 여전히 피해 사례가 많다. 최근에는 사회적으로 관심이 집중되고 이슈화되고 있는 소재를 활용해 피싱을 시도하고 있어 이용자들이 피싱 행위에 쉽게 현혹될 수 있다.

공공기관 사칭 피싱 수법도 지속 진화하고 있다. 최근 탐지되는 대표적인 공공기관 사칭 피싱 유형으로는 △경찰청 사칭 범칙금 고지서 통지 피싱 △경찰청 교통민원 앱 사칭 피싱 △대검찰청 공식 웹사이트 사칭 피싱 △법무부 형사사법포털 사이트 사칭 피싱 등이 있다.

최근 에스크유알엘은 ‘정부 사기 피해 구제 신청’이라는 제목으로 행정안전부 사칭 사이트 접속을 유도한 후 피해 보상을 미끼로 개인 정보를 탈취하는 수법도 탐지했다

사칭 사이트에 개인 정보를 입력하고 본인 인증을 진행하면 개인 정보가 피싱 범죄자에게 전달되고 피싱 범죄자들이 보이스 피싱 등의 행위를 통해 2차 피싱을 시도할 수 있다.

김지훈 누리랩 엑스엔진센터장은 “에스크유알엘을 통해 탐지되는 공공기관 사칭 피싱은 항상 피싱 탐지 순위 상위권에 위치하고 있는 피싱 유형으로, 오래된 피싱 수법임에도 불구하고 수법이 교묘해지고 진화를 거듭하고 있다”며 “특히 경찰청이나 대검찰청을 사칭한 피싱의 경우 보이스피싱까지 연계한 피싱 행위가 대다수로 특별한 주의가 필요하다”고 강조했다.

이어 “공공기관으로부터 수신한 문자 메시지 내용은 반드시 해당 공공기관에 직접 연락해 사실 관계 여부를 확인해 봐야 한다”며 “공공기관 관련 내용이 포함된 URL은 ‘에스크유알엘’을 활용해 검사해 보는 것이 피싱 피해를 사전에 방지하는 가장 좋은 방법 중 하나”라고 말했다.

[여이레 기자(gore@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.gif)

.jpg)

.jpg)

TH.jpg)

TH.jpg)

.jpg)

th.jpg)