미국 샌프란시스코 기반 Vercel은 지난 18일 Next.js 15.2.3에서 해당 취약점을 패치한 뒤, 21일 보안 권고문을 발표했다. 해당 취약점은 보안 연구원 알람 라시드(Allam Rachid)와 알람 야서(Allam Yasser)가 발견해 지난달 27일 Vercel에 보고했으며, CVSS(공통 취약점 평가 시스템) 기준으로 심각도 9.1점을 기록했다.

[자료: KITRUM]

Next.js는 2016년 말에 처음 출시된 이후 세계 개발자들 사이에서 널리 사용되고 있다. 주간 다운로드 수는 900만 건을 넘는다. 이번 취약점은 미들웨어를 사용해 인증이나 보안 검사를 수행하는 Next.js 애플리케이션에 영향을 미친다.

Vercel의 최고 정보보안 책임자(CISO)인 타이 스바노(Ty Sbano)는 “현재까지 해당 취약점을 악용한 사례는 확인되지 않았다”며 “Vercel과 Netlify와 같은 플랫폼은 해당 취약점의 영향을 받지 않았다”고 덧붙였다.

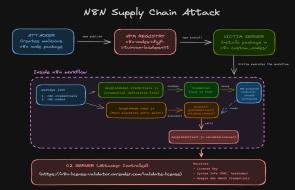

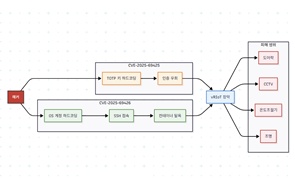

공격자가 해당 취약점을 악용할 수 있는 방법은 잘못된 인증 처리에서 비롯된다. 라시드는 자신의 블로그에서 “간단한 토큰이나 코드 조작을 통해 시스템을 속이고 보안 검사를 우회할 수 있으며, 이를 통해 접근이 제한된 애플리케이션 영역에 도달할 수 있다”고 설명했다.

라시드는 해당 취약점을 악용해 콘텐츠 보안 우회(Content Security Bypass) 및 서비스 거부(Cache Poisoning) 공격도 가능하다고 시연했다. 그는 “이 취약점은 Next.js의 소스 코드에 수년간 존재해 왔으며, 미들웨어의 변화와 함께 진화해왔다”며 “특히 인기 있는 프레임워크에서 치명적인 취약점이 발생하면 광범위한 생태계에 심각한 영향을 미칠 수 있다”고 경고했다.

한편, Vercel의 대응과 취약점 공개 지연에 대한 우려도 제기된다. Vercel은 Next.js의 패치 버전을 배포한 지 3일 후인 지난 21일에서야 보안 권고문을 발표했고, 관련 변경 사항(changelog)과 블로그 포스트는 22일 게시됐다.

이에 대해 스바노는 “이번 사건에서 파트너와의 소통이 당사의 평소 기준에 미치지 못했다”며 “대부분의 인프라 플랫폼에 영향이 없다는 것을 확인했음에도 불구하고, 이와 관련한 정보를 신속하게 공유하지 못한 점은 적극 개선하겠다”고 밝혔다.

[한세희 기자(boan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.gif)

.jpg)

.jpg)

.png)