UNC5537 공격 조직, 돈 목적으로 스노우플레이크 고객 환경에서 대량의 기록 빼내

다중 인증(MFA) 미설정, 오래된 자격 증명 사용, 네트워크 허용 목록 미설정 등이 원인

[보안뉴스 김경애 기자] 멀티 클라우드 데이터웨어하우스 플랫폼 스노우플레이크(Snowflake) 고객의 클라우드 데이터 플랫폼 인스턴스를 노리는 데이터 탈취 캠페인이 발견됐다.

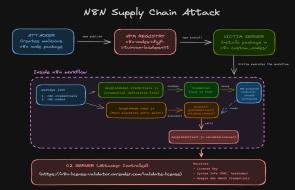

[이미지=맨디언트]

맨디언트(Mandiant)는 “UNC5537 공격 조직은 돈을 목적으로 스노우플레이크 고객 환경에서 대량의 기록을 빼냈다”며 “UNC5537은 도난당한 고객 자격 증명을 사용해 체계적으로 스노우플레이크 고객의 인스턴스를 침해하고, 피해 조직의 데이터를 사이버범죄 포럼에서 판매한다”고 분석했다. 또한 피해자들에게 돈을 지불하지 않으면 데이터를 공개하겠다고 협박하는 등 갈취 행위도 시도했다고 덧붙였다.

UNC5537은 도난당한 자격 증명을 사용해 여러 기업의 스노우플레이크 데이터베이스에 접근했다. 공격에 사용한 자격 증명은 악성코드 유포 캠페인을 통해 대량으로 획득한 것으로 보고 있다. 다만 스노우플레이크 시스템에서 흘러나온 것은 아니라는 분석이다.

공격자들은 도난당한 자격 증명을 사용해 피해 기업의 스노우플레이크 계정에 접속해 중요 데이터를 빼냈다. 이후 UNC5537은 탈취한 데이터를 유명 사이버범죄 포럼에서 판매했고, 피해 기업 일부를 직접 협박해 돈을 요구했다. UNC5537이 사용한 자격 증명 대부분이 예전에 일어난 악성코드 감염 사건에서 유출된 것으로 보고 있다. 일부 자격 증명은 도난당한 시점이 2020년이다. UNC5537 공격이 성공할 수 있었던 이유는 크게 세 가지다.

① 다중 인증(MFA) 미설정

공격당한 계정들은 MFA가 설정되어 있지 않았다. 이는 유효한 사용자 이름과 비밀번호를 알고 있으면 누구나 해당 계정에 접속할 수 있다는 의미다.

② 오래된 자격 증명 사용

인포스틸러 악성코드를 통해 유출된 자격 증명은 몇 년이 지나도 유효한 경우가 많았다. 피해 기업들은 알게 모르게 새어 나간 자격 증명을 변경하거나 업데이트하지 않고 사용하고 있었다.

③ 네트워크 허용 목록 미설정

공격을 당한 Snowflake 계정들은 신뢰할 수 있는 위치에서만 접근을 허용하는 네트워크 허용 목록을 설정하지 않았다.

1. 자격 증명 노출

공격자는 VIDAR, RISEPRO, REDLINE, RACOON STEALER, LUMMA, METASTEALER 등 여러 인포스틸러 악성코드 변종으로 이전에 노출된 스노우플레이크 고객 자격 증명을 사용했다. 피해 조직 중 맨디언트에 사건 대응을 의뢰한 곳들이 있었다. 이들 기업을 조사한 결과 스노우플레이크 인스턴스 침해 원인이 노출된 자격 증명 때문이었다. 또한, 이번 공격 캠페인에서 공격자가 사용한 계정의 중 최소 79.7%는 이전에 이미 자격 증명이 노출된 것으로 나타났다.

공격자가 사용한 자격 증명과 관련된 최초의 인포스틸러 악성코드 감염 날짜는 2020년 11월이다. 맨디언트는 2020년 이후 인포스틸러 악성코드를 통해 노출된 수백 개의 스노우플레이크 고객 자격 증명을 식별했다.

도난당한 자격 증명은 조직에 심각한 보안 위협을 초래한다. 2023년을 기준으로 볼 때 사이버 공격의 10%는 도난당한 자격 증명을 이용해 시작되었는데, 이는 네 번째로 많이 사용한 초기 침투 방법이다.

공격자들은 사용자가 같은 비밀번호를 여러 사이트에서 사용하거나, 개인 또는 회사 장치에 트로이목마 소프트웨어를 다운로드하는 실수를 저지를 때 손쉽게 자격 증명을 손에 넣었다. 인포스틸러 악성코드 사용이 공격자들 사이에 유행하는 것과 도난당한 자격 증명이 거래된다는 것은 기업 보안담당자들에게 큰 도전 과제다.

지원 계약 업체 담당자의 장치를 노리는 공격자들

여러 사건을 조사하는 과정에서 맨디언트는 공격자들이 계정 탈취 등을 위해 인포스틸러 악성코드를 유포하는 대상으로 공격 대상 조직과 스노우플레이크 지원 관련 계약을 맺은 업체 담당자가 사용하는 개인 노트북을 노린다는 것을 발견했다.

스노우플레이크 사용을 위해 지원 계약을 맺을 경우 해당 업체의 담당자는 개인 노트북이나 모니터링이 되지 않는 장치를 사용할 수 있다. 이런 장치는 지원 업무 외에도 게임, 불법 소프트웨어 다운로드 등 개인적인 용도로 쓸 수 있다. 또한, 지원 업체 담당자가 사용하는 장치는 여러 기업의 시스템에 접근하는 데 사용한다. 따라서 보안상 취약점이 될 수 있다. 만약 지원 계약을 맺은 업체에서 사용하는 장치가 인포스틸러 같은 악성코드에 감염되면 공격자는 이 노트북을 통해 여러 기업의 시스템에 접근할 수 있다.

2. 정찰 활동

스노우플레이크 고객 인스턴스의 초기 접근은 주로 웹 기반 UI(Snowflake UI, 일명 SnowSight)나 윈도우 서버 2022에서 실행되는 명령줄 인터페이스(CLI) 도구(SnowSQL)을 통해 이뤄졌다.

공격자들은 스노우플레이크 데이터베이스 공격을 위해 정찰 도구로 FROSTBITE를 활용했다. .NET 버전과 Java 버전의 FROSTBITE 사용이다. .NET 버전은 스노우플레이크 .NET 드라이버와 연동해 작동하며, Java 버전은 스노우플레이크 JDBC 드라이버와 연동해 작동한다.

FROSTBITE는 사용자 목록, 현재 역할, 현재 IP, 세션 ID, 조직 이름 등의 정보를 수집하는 정찰 활동을 수행한다. 또한, UNC5537이 공개적으로 이용할 수 있는 데이터베이스 관리 유틸리티인 DBeaver Ultimate를 사용해 스노우플레이크 인스턴스에 연결하고 쿼리를 실행한다.

3. 임무 완수

UNC5537은 여러 스노우플레이크 고객의 인스턴스에서 유사한 SQL 명령을 반복 실행해 데이터를 준비하고 유출했으며, 다음 명령어들은 데이터 준비와 유출에 사용했다.

①SHOW TABLES

UNC5537은 SHOW TABLES 명령을 사용해 정찰을 수행하고, 영향을 받은 고객 환경 전반에 걸쳐 있는 모든 데이터베이스와 연관된 테이블을 나열했다.

②SELECT*FROM

UNC5537은 SELECT 명령을 사용해 관심 있는 개별 테이블을 다운로드했다.

③LIST/LS

UNC5537은 임시 스테이지를 생성하기 전에 LIST 명령을 사용해 다른 스테이지를 나열하려고 시도했다.

④CREAT(TEMP|TEMPORARY) STAGE

UNC5537은 CREAT STAGE 명령을 사용해 데이터를 준비하기 위한 임시 스테이지를 생성했다. 스테이지는 데이터 파일을 데이터베이스 테이블로 로드하고 언로드하기 위한 이름이 지정된 테이블이다. 생성 시 임시로 지정된 스테이지는 생성자의 현재 스노우플레이크 세션이 종료되면 삭제된다.

⑤COPY INTO

UNC5537은 COPY INTO 명령을 사용해 데이터를 이전에 생성된 임시 스테이지로 복사했다. COPY INTO 명령은 내부 스테이지, 클라우드 서비스에 연결된 외부 스테이지, 내부 스노우플레이크 테이블로 정보를 복사하는 데 사용될 수 있다. 공격자는 데이터를 유출하기 전에 데이터의 전체 크기를 줄이려고 COMPRESSION 매개변수를 사용해 결과를 GZIP 파일로 압축하는 모습을 보였다.

⑥GET

UNC5537은 GET 명령을 사용해 임시 스테이지에서 데이터를 로컬로 지정된 디렉토리로 유출했다.

4. UNC5537의 속성

맨디언트는 “2024년 5월부터 UNC5537이라는 위협 행위자 집단을 추적하고 있다”며 “이 공격 그룹은 금전적 이익을 목적으로 전 세계 수백 개 기업을 공격했고, 공격 후 피해 기업을 협박해 돈을 요구한 경우가 많았다”고 분석했다.

이어 맨디언트는 “UNC5537은 텔레그램 채널과 사이버범죄 포럼에서 다양한 가명으로 활동하고 있다”며 “UNC5537의 일부 구성원들이 다른 공격 그룹과 연관이 있으며, UNC5537 구성원 중 상당 수는 북미에 거주, 터키에 있는 멤버와 협력하는 것”으로 추측했다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.png)

.gif)