감염 유지를 위해 작업 스케줄러에 악성코드 설치 명령 등록...주기적인 감염 발생

프로그램 설치 시 공식 홈페이지 통해야 안전

[보안뉴스 박은주 기자] 최근 국내 사용자를 대상으로 MS 오피스 크랙 버전으로 위장한 코인마이너·원격제어 악성코드가 유포되고 있다. 감염을 유지하기 위해 작업 스케줄러에 악성코드 설치 명령을 등록하고, 주기적으로 악성코드 감염을 유발하고 있어 각별한 주의가 필요하다.

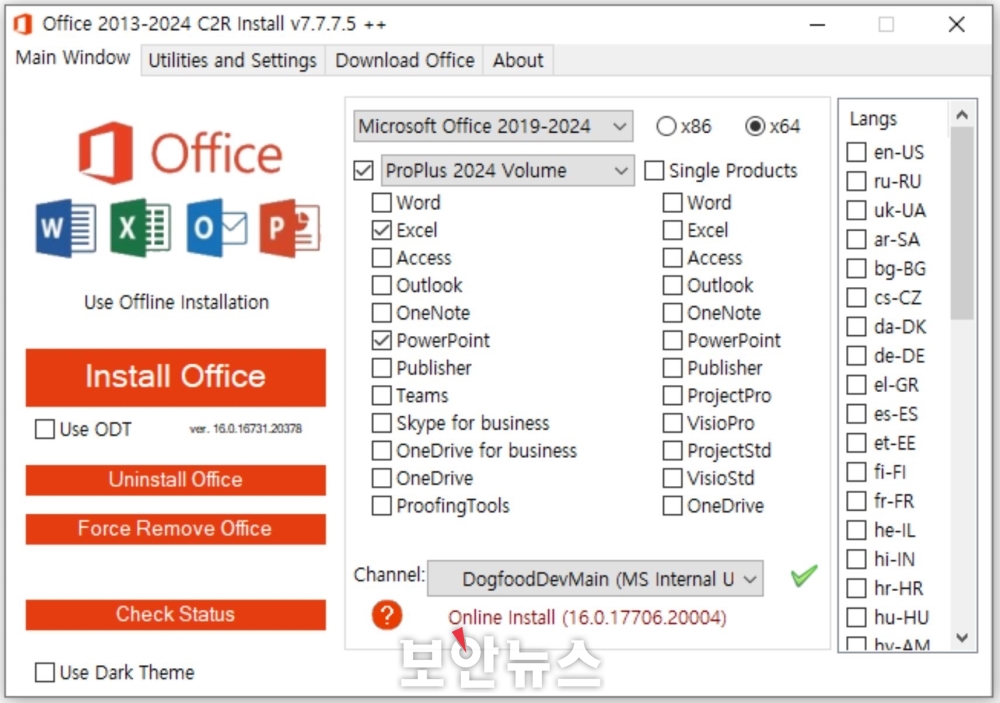

▲악성코드 실행 시 함께 설치되는 크랙 프로그램[자료=ASEC]

공격자는 정상 프로그램 크랙으로 위장해 악성코드를 유포 방식에 작업 스케줄러 등록을 추가한 것이다. 작업 스케줄러는 파워쉘 명령을 실행해 악성코드를 설치하는 기능을 담당한다. 안랩 시큐리티 인텔리전스 센터(ASEC)는 작업 스케줄러가 치료되지 않을 시 해당 시스템에는 지속적으로 악성코드가 설치된다고 설명했다.

크랙 버전으로 유포되는 악성코드 중 대표적인 3가지가 △Updater(업데이터) △Orcus RAT(오커스 RAT △XMRig(XM리그)다. 모두 닷넷으로 개발됐으며 최근에는 난독화됐다는 특징이 있다.

업데이터 악성코드는 ‘software_reporter_tool.ex’라는 이름으로 설치되어 악성코드를 내려받고, 지속성을 유지한다. 작업 스케줄러를 등록하고 재부팅 이후에도 지속적으로 악성행위를 이어갈 수 있도록 동작한다. 작업 스케줄러에 등록되는 파워쉘 명령이 바뀌어 기존 주소가 차단되더라도 감염이 지속되는 것. 감염을 막기 위해서는 작업 스케줄러 치료가 필요한 상황이다.

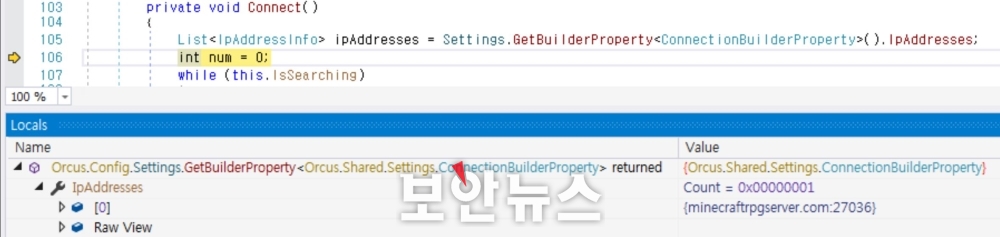

▲공격에 사용된 Orcus RAT[자료=ASEC]

오커스 RAT는 원격제어 기능을 수행하는 악성코드로 감염 시스템을 제어하고 정보를 탈취할 수 있다. 시스템 정보 수집, 파일·레지스트리·프로세스 작업, 명령 실행을 지원하고, 키로깅 및 웹캠을 이용해 정보를 탈취한다. 이외에도 HVNC, RDP를 통한 화면 제어도 가능하다.

XM리그는 코인 마이너(채굴기)로 사용자 몰래 암호화폐 채굴 작업을 수행한다. 악성코드의 ‘kill-targets’ 옵션은 지정한 이름으로 수행되는 프로세스를 종료하는 옵션으로 각종 보안 프로그램 설치나 시스템 자원을 소모하는 그리드 프로그램이 동료 대상이 된다.

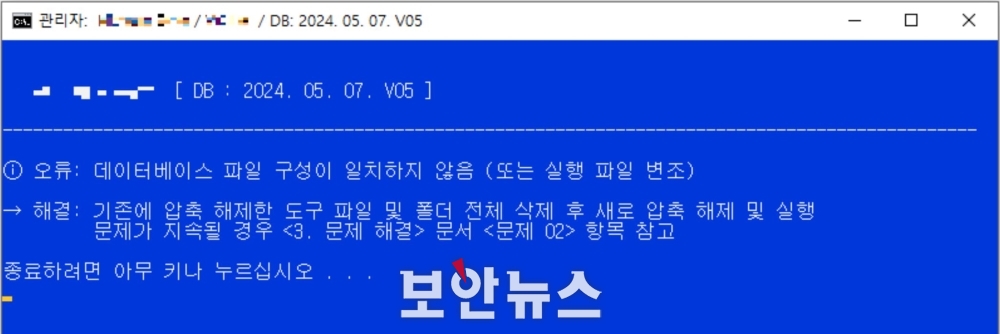

▲AntiAV 악성코드에 의해 정상적으로 동작하지 못하는 국내 보안 프로그램[자료=ASEC]

이와 더불어 외부에서 추가 페이로드를 내려받아 실행할 수 있는 ‘PureCrypter’와 보안 제품을 방해하는 ‘AntiAV’ 악성코드가 추가 설치된다. 악성코드는 특정 보안 프로그램이 실행될 때 설치 폴더 내의 구성 파일을 계속 수정하는 방식으로 정상적인 실행을 막는다.

ASEC는 웹하드나 토렌트에서 내려받은 크랙 버전 프로그램을 통해 악성코드가 유포되고 있다며, 유틸리티 및 게임 등의 프로그램은 반드시 공식 홈페이지에서 내려받아야 한다고 당부했다.

[박은주 기자(boan5@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.png)

.jpg)

.jpg)

.jpg)

.jpg)

.png)

.jpg)