공격자, 2021년 깃허브에 계정 생성해 여러 프로젝트에 참여...XZ 프로젝트 관련자로 등극

백도어 동작시 공격자가 SSH 인증없이 서버 로그인 가능...다른 패키지 존재할 가능성도

운영체제 레벨에서 사용되는 오픈소스 프로젝트의 저장소에 접근한 진화된 공급망 공격

국내에서는 피해신고 접수 아직 없지만...치명적 취약점인 만큼 최신버전 업데이트 금지

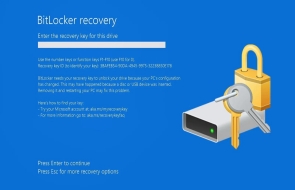

[보안뉴스 김경애 기자] 리눅스와 GNU 운영체제에서 제공되는 범용 데이터 압축 형식 프로그램 XZ Utils에서 백도어 취약점이 발견돼 이용자들의 각별한 주의가 요구된다. 특히 XZ Utils는 리눅스 OS 운영체제에서 기본적으로 제공되는 프로그램인 만큼 피해가 커질 것으로 우려되고 있다. 해당 백도어가 동작하면 공격자가 피해 서버의 SSH에 인증없이 로그인할 수 있기 때문이다.

[이미지=GettyImagesBank]

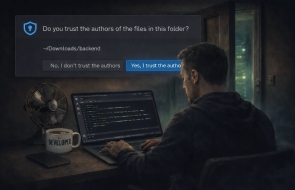

이번 사건이 특히 주목되는 건 공격자가 2021년부터 깃허브(Github)에 계정을 생성한 후, 여러 프로젝트에 참여하며 XZ 프로젝트 관련자로 등극해 백도어를 심었다는 사실이다. 이는 기존 공급망 공격에서 한 단계 더 진화된 공격으로, 이러한 유형의 공급망 공격에 대한 우려가 갈수록 커지고 있다.

이번에 발견된 취약점은 CVE-2024-3094로, XZ Utils의 liblzma 라이브러리에서 백도어 악성코드가 발견된 것이다. 해당 취약점에 영향을 받는 제품 및 버전은 XZ Utils 5.6.0 및 5.6.1이다. 이와 관련 한국인터넷진흥원(KISA)은 1일 보안공지를 통해 취약점 발표와 함께 참고 사이트 안내를 통해 보안조치 적용을 권고하고 있다.

이에 따라 국내에서의 피해 가능성에 대한 우려도 커지고 있다. 이와 관련해 KISA 이창용 팀장은 “XZ Utils 자체는 다양한 리눅스에 필수 패키지로 포함되어 사용은 많이 되고 있지만, 취약점이 존재하는 XZ Utils 버전은 최신 발표(2월 24일)된 것”이라며 “상용으로 사용되는 리눅스에는 반영되지 않아 국내에는 아직 널리 보급되지 않은 것으로 보인다”고 밝혔다.

국내 이용자들의 피해 및 신고 현황에 대해 이창용 팀장은 “국내에서 관련 피해 신고가 접수된 바는 아직 없다”고 밝혔다. 또한, KISA의 추가 조치에 대해 이 팀장은 “현재 XZ Utils 관련 깃허브는 폐쇄된 상태”라며, “1일 오전 보안공지를 통해 사용자 주의사항을 안내하고 있다”고 설명했다.

이어 이창용 팀장은 “저희 보안공지에서 안내드린 대로 XZ Utils 사용자는 5.6.0이나 5.6.1 버전으로 업데이트 하지 않아야 한다”며 “이미 업데이트 한 경우 이전 버전으로 다운그레이드 할 것”을 권고했다. 5.4 버전의 안전성을 담보할 수 없다는 주장에 대해 그는 “안전성을 담보할 수 없다는 주장도 있을 수 있지만, 공식적으로 확인된 바는 없다”고 선을 그었다.

하지만 공급망 공격의 위험성에 대한 불안감은 쉽사리 가라앉지 않는 분위기다. 이번에 발견된 백도어 외에 다른 백도어가 있을 수 있다는 점과 악성코드 배포 및 설치 가능성 등으로 소프트웨어와 프로그램에 대한 불안감이 커지고 있기 때문이다.

이번 보안조치 적용과 관련해 한 이용자는 “해당 코드에 다른 백도어가 없다고 어떻게 확신할 수 있냐”며 “악의적인 행위자는 이미 버전 5.4를 출시하고 서명했기 때문에 더 거슬러 올라가야 한다”고 지적했다.

특히 이번 사태에서 주목할 만한 점은, 취약점 발견 이전부터 공격자가 공들여온 공급망 공격이라는 것이다. 리니어리티 한승연 대표는 “이번 취약점 사태에서 주목할 부분은 취약점이 개발자의 실수에 의해 발생한 게 아니”라며 “공격자는 2021년 깃허브에 계정을 생성해 여러 프로젝트에 참여하며 평판을 쌓았고, 이 과정에서 XZ 프로젝트의 관련자가 될 수 있었다”고 분석했다.

이후 공격자는 프로젝트의 정식 참여 인원으로 XZ의 소스코드에 SSH 백도어 기능을 수행하는 악성코드를 삽입했다는 것. 이렇게 삽입된 악성코드는 XZ Utils에 포함되어 다양한 리눅스 설치 버전에 탑재됐다는 사실이다. 이로 인해 문제가 되는 리눅스 버전을 사용한다면 공격자가 정상적인 인증 과정 없이 해당 서버에 로그인할 수 있게 된다는 게 한승연 대표의 설명이다.

그러면서 한승연 대표는 “이번 공격은 취약점이라기 보다는 공격자에 의해 의도적으로 악성코드가 설치된 공격”이라며 “일단은 악성코드가 삽입된 버전에서만 문제가 되는 것으로 보인다”고 밝혔다.

이어 한 대표는 “현재 공격자가 여러 프로젝트에 참여하면서 500여회 이상 코드를 저장소에 등록하는 커밋을 한 것으로 알려져 있다”며 “악성코드가 삽입된 또 다른 패키지가 존재할 가능성도 배제할 수 없어 추가로 분석되는 내용에 관심을 갖고 살펴볼 필요가 있다”고 강조했다.

특히 이번 공격은 공급망 공격이 한 단계 더 진화한 형태라는 점이다. 그간 공급망 공격은 특정 소프트웨어의 제조사를 해킹해 악성코드를 배포하거나 타이포스쿼팅(typosquatting) 등을 통해 사용자를 혼란시키는 기법이 주로 사용됐다면, 이번 공격은 운영체제 레벨에서 사용되는 오픈소스 프로젝트의 저장소에 접근했기 때문이다.

이에 한승연 대표는 “이번 사태를 위해 공격자는 2년 이상 공을 들였다”며 “이 사건을 계기로 이러한 유형의 공격이 증가할 것으로 보이지만, 현재 공급망 레벨에서 발생하는 이러한 공격들을 탐지할 수 있는 방법이 없어 보인다”고 우려했다.

[김경애 기자(boan3@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.gif)

.png)

.jpg)

.png)

.jpg)

.png)