백도어 악성코드로 악성 파일 다운로드 및 감염 시스템 제어, 내부 정보 탈취, 명령 실행 공격

[보안뉴스 박은주 기자] 리눅스 버전의 고스트(Gh0st) RAT 변종 악성코드인 ‘노드(Nood) RAT’로 인한 공격이 확인됐다. ‘노드(Nood) RAT’는 백도어 악성코드로 명령제어(C&C) 서버로부터 명령을 받아 여러 악성 행위를 수행할 수 있어 주의가 요구된다.

▲고스트 RAT 변종인 노드 RAT로 인한 위협이 발생했다[이미지=ASEC]

노드 RAT의 원형인 고스트 RAT는 중국 C. Rufus Security Team에서 개발한 원격제어 악성코드다. 오픈소스 코드로 악성코드 개발자가 이를 참고해 다양한 변종을 개발하고, 실제 공격에 활용하고 있다. 특히 중국어를 사용하는 공격자가 주로 사용하는 것으로 드러났다.

안랩 시큐리티 인텔리전스 센터(ASEC)에 따르면, 노드 RAT는 2018년 처음 발견됐다. WebLogic 취약점 공격을 통해 설치된 사례를 시작으로, 코인 마이너 공격에 활용 및 Cloud Snooper APT 공격 캠페인에서도 사용된 이력이 확인됐다. 특히 AWS 내 서버를 대상으로 백도어 악성코드를 설치고 시스템을 제어하기도 했다.

노드 RAT는 크게 △원격 쉘 관리 △파일 관리 △Socks 프록시 △포트 포워딩 4가지 기능을 지원한다. 이를 통해 악의적인 명령을 실행하거나, 파일을 올리고 내려받음으로써 정보를 탈취할 수 있다. 또한 네트워크 패킷 탐지 우회를 위해 암호화를 사용한다. 감염 시스템을 프록시로 사용하고, 포트 포워딩 기능으로 측면 이동 과정에서 해당 시스템을 활용할 수도 있다.

이처럼 다양하게 공격에 활용되고 여러 악성 행위를 수행할 수 있어 주의가 요구된다. 위협을 예방하기 위해서는 취약한 환경 설정을 점검하고 인증정보를 검사해야 한다는 게 ASEC의 설명이다. 더불어 관련 시스템은 항상 최신 버전을 유지하는 것이 안전하다.

고스트 RAT 리눅스 버전 및 노드 RAT 분석

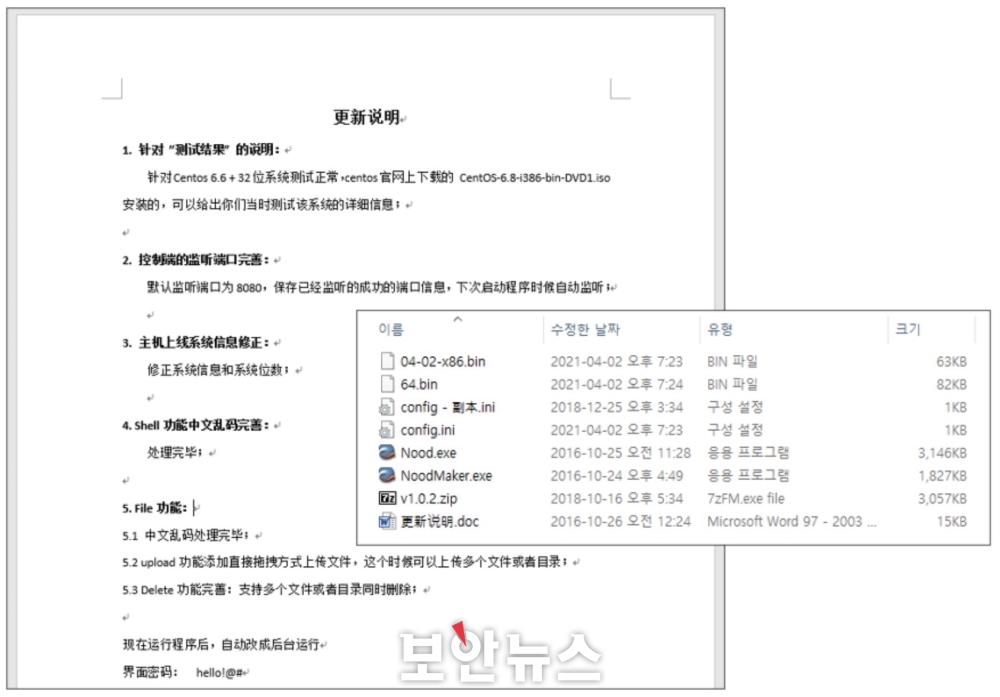

노드 RAT 압축파일 내부에는 릴리즈 노트와 빌더 프로그램인 ‘NoodMaker.exe’이 존재한다. 백도어 제어 프로그램인 ‘Nood.exe’도 포함돼 있다. 노드메이커는 제작 시 아키텍처별로 x86 및 x64 바이너리를 생성하며 공격 대상 시스템에 맞는 바이너리를 선택해 사용할 수 있다.

▲노드 RAT 빌더(리눅스 버전의 고스트 RAT)[자료=ASEC]

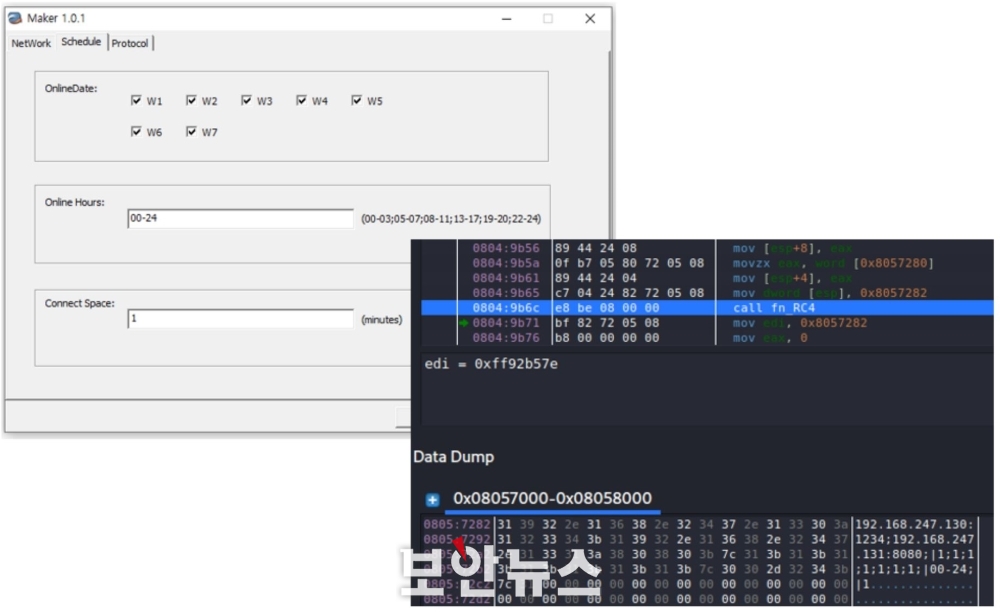

노드 RAT는 정상 프로그램으로 위장하기 위해 이름을 변경하는 기능이 탑재돼 있다. 위장할 프로세스의 이름은 악성코드 제작 과정에서 선택할 수 있다. 노드 RAT가 처음 실행되면 RC4 알고리즘을 이용해 암호화된 데이터를 복호화한다. 이때 복호화된 문자열이 변경할 프로세스의 이름이다.

▲빌더 및 설정 데이터[자료=ASEC]

이후 설정 데이터를 복호화하는데 설정 데이터는 크게 C&C 서버 주소와 활성화 날짜 및 시간, C&C 연결 시도 간격으로 나눠진다. C&C 서버와 통신하면서 명령을 받을 수 있는 활성화 날짜는 요일별로 정할 수 있으며 활성화 시간 또한 지정할 수 있다. 고스트 RAT은 처음 C&C 서버에 연결 시 감염 시스템에 대한 기본적인 정보를 전송한다. 전송 데이터는 RC4 알고리즘으로 암호화한다. 이때 암호화에 사용된 키는 현재 시간을 기준으로 만들어지기 때문에 네트워크 패킷 기반의 탐지를 우회할 수 있다.

[박은주 기자(boan5@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.jpg)