[보안뉴스=알렉스 헤인즈 CISO, IBS 소프트웨어] 우크라이나의 사이버 군이 러시아 인프라와 자산을 공격한 것은 전쟁 초기 때부터였다. 게다가 우크라이나를 돕는다는 자원자들로 구성된 IT군대(IT Army)도 능숙하게 사이버전의 도우미 역할을 수행하는 중이다. 물론 IT군대가 주로 하는 공격은 디도스 정도에 국한되어 있다. 하지만 이것으로 러시아의 여러 서비스들을 마비시키면서 비행기가 뜨지 못하게 하는 등 가볍다고 할 수만은 없는 혼란을 일으키는 데 성공했다. 정확히 집계되지는 않지만 러시아로부터 적잖은 정보를 가져갔으리라 추정되기도 한다.

[이미지 = gettyimagesbank]

어나니머스(Anonymous) 역시 우크라이나 편에 서서 자신들의 기능을 수행하는 중이다. 특히 #OpRussia라는 이름으로 러시아를 곤란하게 만드는 각종 작전을 펼치고 있다. 어나니머스보다 규모가 작지만 네트워크바탈리온65(Network Battalion 65)라는 그룹도 우크라이나를 한창 도왔다가 2022년 8월부터 작전을 중단시킨 바 있다. 2023년 5월에는 새로운 단체가 등장해 우크라이나 편에 섰는데, 이름은 네뷸라(Nebula)다. 이들 모두 러시아와 벨라루스를 공격한다는 공통점을 가지고 있다. 아니, 있었다.

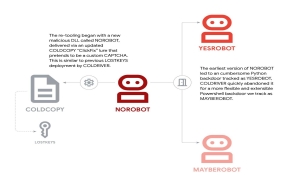

네뷸라, 예상치 못한 공격을 수행하다

10월 28일 네뷸라는 갑자기 스크린샷 하나를 공개했다. 의료 소프트웨어를 만드는 이란 회사 레이카소프트(Raykasoft)를 침해했다며 그 증거로서 제사한 것이었다. 네뷸라는 레이카소프트의 루트 권한을 가져가는 데 성공했고, 이를 통해 백업 드라이브에 침투, 각종 파일들을 지웠다고 주장했다. 동시에 피해자의 시스템에 자신들의 메시지도 남겼다.

“이란이여, 당신들은 도를 넘었고 당신들과 상관이 없는 싸움에 끼어들었다. 그래서 우리는 7개의 중요한 서버들에서 훔친 의료 기록 10TB를 가져가 공개할 예정이다. 뿐만 아니라 그 7개 서버들을 파괴하기도 할 것이다. 레이카소프트는 의료 기술 회사이면서도 의료 정보를 전혀 보호할 줄 모른다는 걸 증명했다.”

우크라이나 편에 서서 러시아나 벨라루스를 공격하는 해킹 단체가 전혀 다른 곳을 겨냥해 공격을 실시한 것이 이번이 처음은 아니지만 매우 드문 게 사실이다. 위에서 언급된 IT군대의 경우 오로지 러시아와 벨라루스만 공격하겠다고 천명했으며, 그 말을 잘 지키고 있다. 일부 러시아에서 아직까지 사업을 하고 있는 서방 기업들도 사이버 공격에 당하는 사례가 있긴 하지만 대부분 어나니머스의 소행인 것으로 밝혀졌다. 우크라이나가 러시아 내 서방 기업들을 공격한 사례는 없으며, 우크라이나를 돕는 핵티비스트들도 대부분 비슷한 기조를 유지하는 중이다.

네뷸라가 이란을 두고 “상관 없는 싸움에 끼어들었다”고 말한 건 이란이 드론 등 군사 무기를 러시아에 제공해주었기 때문이다. 이 드론들은 우크라이나의 여러 도시들에 폭격을 감행했고, 우크라이나의 민간인들이 상당히 희생된 것으로 알려져 있다. 물론 이란은 러시아에 무기를 제공했다는 사실을 전면 부인하는 중이다.

네뷸라는 누구인가

그렇다면 이 네뷸라라는 자들은 정확히 누구일까? 지난 11월 17일 네뷸라는 자신들이 보유하고 운영하고 있는 IP 주소들을 실수로 노출시킨 바 있다. 당시 러시아의 소프트웨어 회사인 인소프트(Insoft.ru)를 공격하는 데 성공했고, 이를 증명하기 위해 공개한 스크린샷에 이들의 IP 주소들이 고스란히 찍혀 있었던 것이었다.

물론 누구나 읽을 수 있을 만큼 선명하지는 않았다. 91.92.246.69 혹은 91.92.246.89처럼 보이는데 확실하지가 않다. 이 둘을 엔맵(nmap)으로 스캔했을 때 91.92.246.69가 4445번 포트에서 코발트스트라이크 비컨(Cobalt Strike beacon)과 함께 열리는 걸 확인할 수 있어 이쪽으로 더 무게가 실린다. 이 IP 주소는 라임넷(LimeNet)이라는 네덜란드 기업과 관련이 있는 것으로 분석됐다.

하지만 사이버 사건에서 공격자들이 엉뚱한 IP 주소를 일부러 노출시키거나 다른 공격자의 전략과 도구를 사용하여 추적과 수사에 혼선을 주는 건 매우 흔한 일이기 때문에 IP 주소 하나가 네덜란드를 가리켰다고 해서 네뷸라의 배후에 네덜란드가 있다고 결론을 내릴 수는 없다. 아직도 우리는 네뷸라가 누구인지 명확히 파악할 수 없으며, 당분간도 그럴 가능성이 높다.

하지만 네뷸라가 의료 기관을 공격했다는 점에서 IT군대나 우크라이나 첩보 기관과 궤를 달리하고 있다는 것은 사실로 보인다. 아무리 타국 혹은 적국이라지만 한 나라의 정부 기관이 의료 시설을 공격했을 가능성은 매우 낮고, 우크라이나를 돕는 IT군대는 일찌감치 의료 기관들은 공격하지 않는다고 밝힌 바 있다. 둘 다 지난 10월 국제적십자위원회가 발표한 “전쟁 중 민간 시설과 의료 기관들을 공격하지 않는다”는 사이버전 교전 수칙을 준수한다는 입장인 것이다.

현재는

레이카소프트를 공격했던 네뷸라는 이제 다시 평소로 돌아와 러시아의 조직들을 공격하고 있다. 11월 첫 2주 동안 위에서 언급한 인소프트 외에도 리팩터ICS(Refactor-ICS)를 공략하는 데 성공했다. 둘 다 러시아의 IT 기업들이다.

지금에 와서 보면 네뷸라는 표적 공격을 잘 하지 못하거나 잘 하지 않는 성향의 단체로 보인다. 여태까지 이들이 거둔 성공은 대부분 우연히 맞아떨어진 것이지 네뷸라가 잘 해서 그런 것은 아닌 것 같다고 전문가들은 말한다. 이란의 업체가 엉뚱하게 공격에 당한 것 역시 운이 적잖이 작용한 것으로 추정하고 있다. 따라서 러시아나 벨라루스 외에 다른 지역이 공격에 당할 확률은 그리 높지 않아 보인다. 다만 러시아의 편에 서있다고 보이는 나라의 조직들이 우연히 공격을 허용할 경우가 아예 없을 수는 없기에 네뷸라가 평소 패턴과 다른 양상을 보여도 놀랍지는 않을 것이다.

글 : 알렉스 헤인즈(Alex Haynes), CISO, IBS Software

[국제부 문정후 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.gif)

.jpg)

.png)

.jpg)

.png)

.jpg)

.jpg)