[보안뉴스 문가용 기자] 인기 높은 오픈소스인 아파치 에어플로우(Apache Airflow) 플랫폼을 사용해 워크플로우 스케줄을 관리하는 조직들이 위험에 처했다. 조직 내 크리덴셜을 비롯해 여러 민감 정보들이 인터넷에 노출될 수 있다. 이는 아파치 에어플로우의 사용 방식에 기인한다고 보안 전문가들은 설명한다.

[이미지 = utoimage]

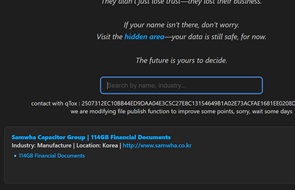

보안 전문 업체 인테저(Intezer)에 따르면 “최근 설정이 잘못된 에어플로우 인스턴스들을 발견했는데, 이를 통해 민감한 정보가 인터넷에 노출되어 있었다”고 한다. 이 인스턴스들은 다양한 기업들의 것으로 밝혀졌다. 노출된 정보는 각종 클라우드, 협업, 지불, 소셜미디어 플랫폼들에 사용되는 크리덴셜들이 대부분인데, 이는 네트워크에 몰래 잠입해 악성 행위를 하려는 공격자들에게 요긴한 도구가 된다.

인테저의 라이언 로빈슨(Ryan Robinson)은 “노출된 인스턴스들을 찾는 것도 꽤나 쉽다”며 이 위협에 대해 설명한다. “공격자가 인스턴스를 찾기 위해 해야 할 일은 IP 주소들을 스캔해서 특정 HTML 파일이 있는지 확인하는 것뿐입니다. 그리고 그 인스턴스들에서 민감한 정보를 찾아내는 건 대단히 간단한 일이고요. 다만 이를 익스플로잇 해서 코드를 실행시키는 건 좀 어려운 일입니다. 각 플랫폼에 대한 높은 이해도를 필요로 합니다.”

수많은 조직들이 자동화 워크플로우를 관리하고 조정하는 데 아파치 에어플로우를 사용한다. 특히 내부 워크플로우를 AWS, 구글 클라우드 플랫폼, 마이크로소프트 애저, 하둡, 스파크 등의 외부 서비스와 결합해 관리하는 데 있어 유용하다고 알려져 있다. 데이터 엔지니어, 데이터 과학자, 데이터 분석가들 사이에서 특히 인기가 높은 것으로 작년에 조사됐다. 하지만 이 오픈소스를 각자의 환경에 맞게 설정하고 조정하는 기업은 25%도 되지 않는다고 한다.

“예를 들어 보고서를 생성하고, 이것을 고객들에게 이메일로 보내면서 동시에 데이터를 수집하고 처리해서 AWS 버킷에 업로드해야 할 때, 에어플로우를 사용해 간편하게 자동화할 수 있습니다. 이 때문에 많은 기업들에서 유용하게 활용되고 있죠. 생산성 측면에서도 좋은 도구이지만 여러 가지 보안 옵션도 사용자들에게 제공합니다. 생산성 기능은 잘 활용하면서 보안 기능은 잘 활용하지 않는 게 문제죠.” 로빈슨의 설명이다.

에어플로우를 통해 크리덴셜이 노출되는 가장 큰 이유 중 하나는 ‘시큐어 코딩 행위의 부족’이라고 인테저는 설명한다. “비밀번호가 파이선 코드 내에 하드코드 되어 있는 인스턴스가 대량으로 발견되고 있습니다. 특히 각종 태스크를 종합해서 처리해야 하는 경우나 사용자가 변수 값을 정의할 수 있는 부분에서 이런 문제가 많이 나옵니다. 심지어 에어플로우의 커넥션즈(Connections) 기능을 사용해 비밀번호를 평문으로 저장하는 사용자들도 종종 보입니다.”

로빈슨은 커넥션즈 기능에 대해 “민감한 정보를 편리하고 안전하게 저장하게 해 주는 좋은 기능”이라고 설명한다. “이 기능이 있어 사용자들은 데이터를 주고받는 데 필요한 크리덴셜 데이터를 안전하게 암호화 시켜 저장하고 편리하게 활용할 수 있습니다. 그래서 한 워크플로우가 다양한 장비에 접근하게 해 주거나 원격 플랫폼에 접근할 수 있게 되는 거죠. 하지만 사용자들이 편리함만을 쏙 빼서 활용하고 있습니다.”

그 외에 비밀번호나 암호화 키 같은 정보가 저장된 에어플로우 설정 파일을 불안전하게 사용하는 경우도 존재하는 것으로 이번 조사를 통해 밝혀졌다. “설정 파일을 잘못 건드려 불안전하게 되면 누구나 웹 서버 사용자 인터페이스를 통해 이 파일에 접근할 수 있게 됩니다. 사용자가 데이터베이스 요청문들을 실행시키도록 해 주는 에어플로우 구 버전의 경우 인증 도구가 없어 위험합니다. 서버 접근이 가능한 누구나 데이터베이스에서 정보를 가져올 수 있다는 뜻이 되거든요. 하지만 이 구 버전도 아직 많이 사용되고 있죠.”

그래서 인테저는 보고서를 통해 아파치 에어플로우를 사용하려면 최소 2.0.0 버전을 사용하는 게 안전하다고 권고하고 있다. 그리고 인증된 사용자들만 제한적으로 에어플로우에 접근할 수 있도록 해야 한다고 강조했다. “2.0.0 버전은 보안이라는 측면에서 크게 강화되었습니다. API 보안이 보다 강화됐고, 위험한 기능들을 사라졌습니다.”

인테저 측은 “누군가 에어플로우 플랫폼과 인스턴스들을 노리고 있을 때, 이를 탐지하기는 쉽지 않다”고 설명했다. “그렇기 때문에 누군가 노리고 있다고 보는 편이 맞을 겁니다. 지금 에어플로우에는 너무나 많은 정보들이 저장되어 있고, 접근은 너무나 쉬운 상태입니다. 공격자들이 노리지 않는 게 더 이상하다고 볼 수 있습니다.”

3줄 요약

1. 에어플로우는 워크플로우 관리에 매우 유용한 오픈소스.

2. 보안 기능도 충분히 갖추고 있는데, 사용자들이 생산성 기능만 사용 중.

3. 특히 시큐어 코딩과 설정 파일 관리 부족으로 민감 정보가 노출되는 상황.

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.gif)

.png)

.jpg)