협업 환경과 사회공학 기법 결

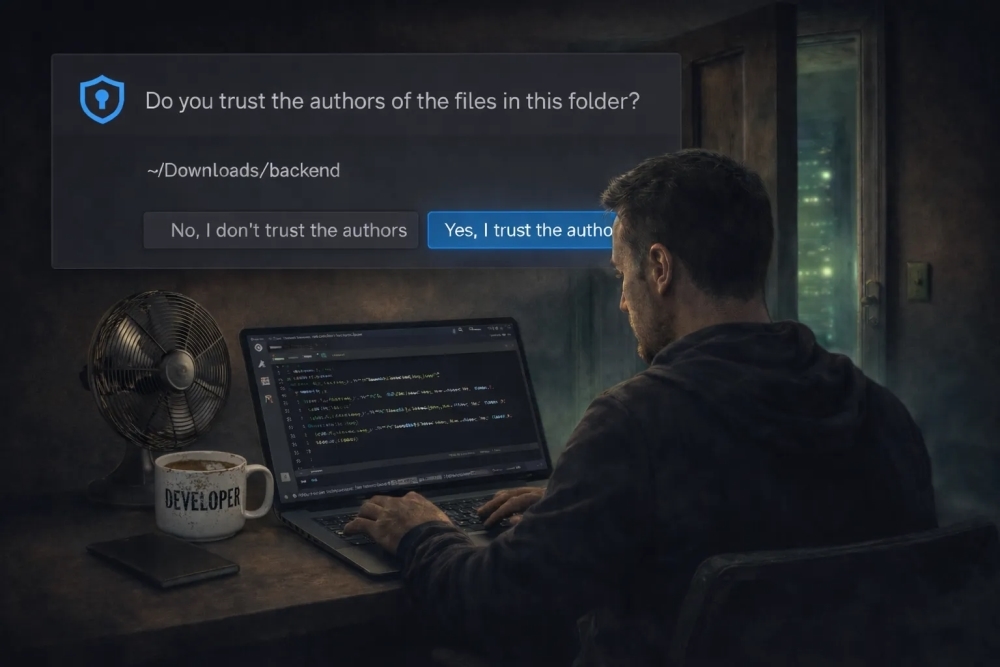

[보안뉴스 김형근 기자] 북한 연계 해킹 그룹이 인기 개발자 도구 ‘비주얼 스튜디오 코드’(VS Code)를 악용해 백도어 유포 공격을 펼치고 있다고 보안 기업 잼프(Jamf)가 밝혔다.

이는 온라인 구인 면접을 가장해 악성코드를 유포하는 ‘컨테이저스 인터뷰’(Contagious Interview) 공격 캠페인에 추가된 최신 공격 기법이다.

[출처: 잼프]

이들은 면접을 보는 개발자들에게 과제 실시 등을 명목으로 깃허브나 비트버킷 저장소를 복제(clone)하게 유도한 뒤, 프로젝트를 여는 순간 악성 페이로드가 실행되도록 VS 코드의 ‘tasks.json’ 설정 파일을 악용하고 있는 것으로 분석됐다.

사용자가 폴더를 여는 순간 자동으로 명령이 실행되는 ‘runOn: folderOpen’ 옵션을 활용해 ‘비버테일’(BeaverTail)과 ‘인비저블페럿’(InvisibleFerret) 같은 백도어를 심는다. 백도어가 설치되면 해커는 원격코드실행(RCE) 권한을 얻게 된다.

최근엔 악성 코드를 평범한 철자 확인 사전 파일로 위장해 보안 감시망을 피하는 등 수법이 더욱 교묘해졌다.

맥OS 환경에서 ‘nohup’ 명령어를 사용해 VS 코드 프로세스가 종료돼도 백도어가 백그라운드에서 계속 실행되도록 설계된 점이 주목된다. 감염 성공률을 높이기 위해 악성 npm 패키지를 설치하거나 파이썬 환경을 별도로 구축하는 등 다중적 침투 경로를 활용한다.

해커들은 버셀(Vercel) 도메인을 임시 호스팅 서버로 사용하며, 감염된 시스템에서 키로깅, 스크린샷 캡처, 가상화폐 지갑 주소 바꿔치기 등 탈취 행위를 벌인다.

공격자들은 가상 자산, 블록체인, 핀테크 분야 개발자들을 주로 겨냥한다. 이들이 금융 자산과 핵심 인프라에 대한 직접적 접근 권한을 가졌기 때문이다.

이 캠페인은 링크드인 등을 통해 최고기술책임자(CTO)를 사칭하며 접근하는 등 사회공학적 기법을 효과적으로 결합했다.

개발자들이 프로젝트를 열기 전 반드시 설정 파일의 내용을 검토하고, 격리된 가상 환경에서 테스트하는 등 방어 습관을 지켜야한다고 잼프는 권고했다. 또 깃허브나 노션 등 협업 도구를 통해 전달되는 링크가 언제든 악성 코드로 이어질 수 있다는 사실을 인식해야 한다.

[김형근 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.gif)

.png)

.png)

.jpg)

.jpg)

.png)