북한 정부의 지원을 받고 있는 해킹 그룹 SectorA 중 6개 그룹이 활동한 것으로 확인

스피어 피싱 이메일, 워터홀 공격, 한글·워드 파일 등 이용한 악성코드 배포 등 다양한 수법

NSHC ThreatRecon 팀, 대선 시기 중 북한 정부 지원 해킹그룹 SectorA 활동 내용 공개

[보안뉴스 원병철 기자] 대선시기였던 2022년 1분기에 북한 해킹 그룹의 활동이 더욱 활발했다는 내용의 분석 보고서가 나왔다. NSHC(대표 최병규)의 ThreatRecon 팀이 북한 정부의 지원을 받아 활동하고 있는 해킹 그룹 SectorA에 대한 1분기 활동 분석 보고서를 공개했다.

[이미지=utoimage]

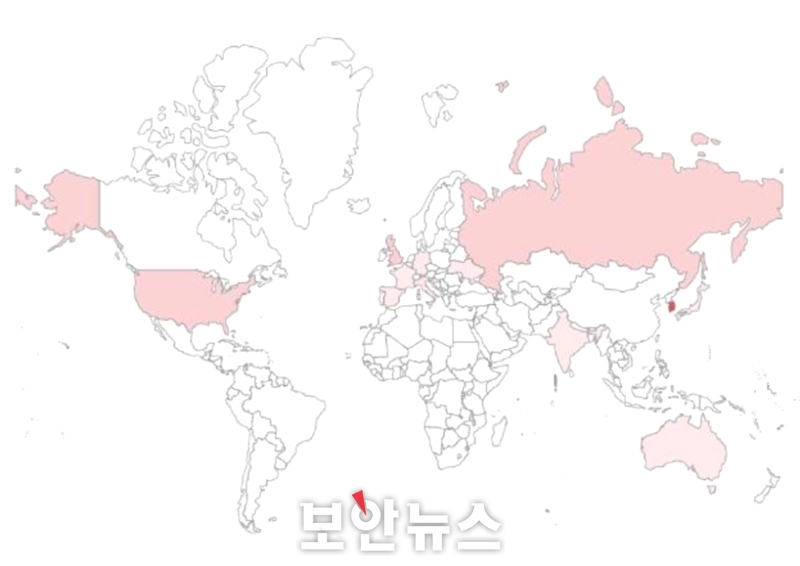

ThreatRecon 팀은 2022년 1월에서 3월까지 북한 정부의 지원을 받는 SectorA 그룹 중 총 6개의 해킹그룹이 활동한 것을 발견했다. SectorA 해킹 그룹은 한국과 관련된 정치, 외교 정보를 수집하거나, 전 세계를 대상으로 한 금전적인 재화의 확보를 위한 해킹 활동을 수행했으며, 스피어 피싱(Spear Phishing) 이메일 공격, 피싱(Phishing) 이메일 공격, 한글 파일(HWP)과 MS 워드(Word) 파일 형태의 악성코드 유포 등의 다양한 전략과 수법을 사용한 것으로 알려졌다.

▲2022년 1분기 SectorA 그룹의 주요 공격 대상 국가들. 붉은 색이 진할수록 공격 대상 빈도수가 높음[자료=NSHC]

보고서에 따르면 SectorA그룹의 공격 대상은 외교, 정치 분야 종사자에 그치는 것이 아니라, 탈북 관련 인권단체 및 관련 종사자, 대학교에 근무하는 관계자, 그리고 부동산, 주식 및 가상화폐 등에 투자를 하고 있는 일반인들까지 확장되고 있다.

ThreatRecon팀의 보고서에는 이번 공격자들이 지난 1월부터 3월까지 사용한 각종 공격 방법에 대한 상세한 분석 내용이 포함돼 있다.

한글파일(HWP)및 MS 워드(Word)를 이용한 악성코드 배포

ThreatRecon 팀의 보고서에 따르면 북한 정부의 지원을 받는 해커 그룹 Sector A는 한글파일 및 MS 워드 파일을 이용해 악성코드를 배포하는 방식을 활발하게 사용하고 있다. 지난 2월 SectorA01 그룹은 금융, 보험, 군수 산업에 속한 기업으로 위장해 ‘사업제안서’, ‘채용’ 등의 주제를 활용한 MS워드 형식의 악성코드를 유포했다. 해당 악성코드는 정상적으로 실행될 경우 악의적인 매크로(Macro)가 삽입되어 있어 추가 악성코드를 실행하고 시스템 권한을 탈취한다.

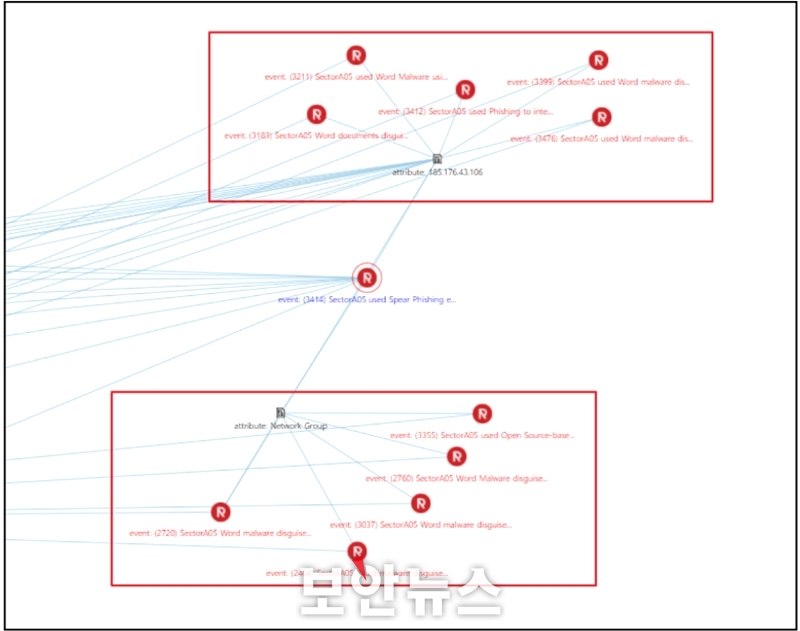

SectorA02 그룹과 SectorA05 그룹은 각각 대한민국의 대선과 관련된 주제와 대북과 관련된 제목으로 한 한글파일 형태의 악성코드를 유포했다. 특히, SectorA05 그룹이 공공기관 종사자에게 전송한 스피어 피싱 이메일 본문에는 핵무장 관련 전문가 좌담회 관련한 MS 워드 파일 형식의 악성코드를 첨부했다고 한다. 첨부된 악성코드에는 악의적인 매크로 기능이 포함되어 있어 시스템의 주요 정보를 탈취하고 추가 악성코드를 다운로드 받아와 동작시킨다고 밝혔다.

▲과거 활동과 상관관계를 가지는 SectorA05 그룹의 3월 활동[자료=NSHC]

ThreatRecon 팀은 이와 관련해 “SectorA05 그룹의 해킹 활동에서 발견된 문서 정보 관련 메타데이터(Metadata)와 C2 서버 주소는 해당 그룹이 지속해서 사용하고 있는 것으로 확인 된다”고 덧붙였다.

스피어피싱을 이용한 악성코드 배포

SectorA07 그룹은 지난 1월 러시아 정부 기관 및 외무부 관계자를 대상으로 스피어 피싱(Spear Phishing) 메일을 전달했다. 이메일은 새로운 한 해를 축하한다는 내용을 담고 있었으며, 첨부된 악성코드는 화면 보호기 파일로 정상적으로 실행될 경우 사용자에게 축하 메시지로 위장된 그림 파일을 보여주며, 감염 사실을 숨기고 시스템 정보를 탈취하는 수법을 이용했다.

SectorA05 그룹은 공공기관 및 언론 분야 종사자를 대상으로 스피어 피싱 이메일을 전달했는데, 특히 언론사 직원에게 전송한 스피어 피싱 이메일에는 템플릿 인젝션(Template Injection)을 사용하는 MS 워드 파일 형식의 악성코드가 포함되어 있었다. 해당 악성코드는 실행 시 악의적인 매크로 기능에 의해 브라우저 계정 정보, 윈도우 계정 정보를 수집하는 것으로 밝혔다.

이외에도 SectorA03 그룹은 지난 3월 스피어 피싱 이메일을 활용해 마카오에 위치한 호텔, 숙박업, 레스토랑 등 20개 업체에 대한 인사팀 관계자를 대상으로 공격을 수행한 것으로 확인됐다.

피싱(Phishing) 메일을 사용한 공격

ThreatRecon 팀은 피싱 메일 및 피싱 사이트를 이용한 해킹 공격에 관해서도 설명했다. SectorA02 그룹은 지난 1월 한국에 있는 대북 분야 종사자를 대상으로 공격을 수행했으며, 카드사의 요금 명세서로 위장한 피싱 메일을 사용했다. 지난 3월에는 동일그룹이 통일부 관계자로 위장해 공격을 수행했다. 이들은 피싱 웹사이트를 구축해 정보를 수집했으며, 공격 대상이 관심을 가질 수 있도록 한글 파일 형태의 미끼 문서를 함께 사용했다.

SectorA06 그룹의 활동 반경은 우크라이나, 독일, 이스라엘, 오스트레일리아, 조지아, 미국, 이탈리아, 영국, 핀란드, 콜롬비아로, ‘손익계산서’, ‘구직공고’, ‘급여’와 관련된 주제로 위장한 바로가기(LNK) 파일을 사용했다. 해당 그룹은 정부 기관에서 발송한 전자문서로 위장한 다수의 피싱 이메일을 공격에 활용했다.

한편, NSHC 관계자는 “ThreatRecon팀은 전 세계 해커 그룹에 대한 동향 및 이들에 의해 유포되는 악성코드에 대한 분석 보고서를 수년째 제공하고 있다”면서, “오는 6월 8일부터 6월 10일까지 이비스 명동 호텔에서 국내 정보보안 전문가들을 대상으로 제2회 악성코드 분석 전문가 교육이 진행되는데, 이날 ThreatRecon 팀만의 악성코드 분석 노하우를 공개할 예정이다”라고 말했다.

[원병철 기자(boanone@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

TH.jpg)

TH.jpg)

th.jpg)