보안대상 선별 -> 보안위협 도출 -> 보안요구사항 매핑 -> 보안아키텍처 적용 순

[보안뉴스 권 준 기자] 스마트공장(Smart Factory)이란 ICT 기반의 지능화, 이종 프로토콜간 통신에 대한 논리적 연결, 센서/장비/설비 등의 데이터 분석을 기반으로 하는 자동화, 기기간 협업 등을 통해 최적의 제품 생산 공정을 갖는 공장을 의미한다.

현 정부 들어 우리나라에서도 중소벤처기업부를 중심으로 제조와 ICT 융합을 통한 국가 미래 제조 경쟁력 확보를 위해 스마트공장 보급 및 확산에 만전을 기하고 있다. 다만, 스마트공장 내 ICT 기술이 접목된 생산설비가 점차 외부 네트워크에 다수 연결되는 만큼 ICT 보안위협이 스마트공장 전반으로 전이·노출되고 있는 상황이다. 최근에는 공장 제어 및 운영 장치가 랜섬웨어에 감염되어 생산 차질로 인한 제품가격 상승과 함께 제품 사용 고객에게 불편함을 초래하는 사례가 빈번히 발생하고 있다.

[이미지=utoiamge]

이처럼 스마트공장 보안위협이 실제 발생함에도 불구하고, 스마트공장 보안 담당자들의 경우, 실제 발생 또는 향후 발생 가능한 보안위협에 대한 이해 부족과 함께 보안위협에 대한 효과적이고 실효성 있는 대응에 참고할 수 있는 기초자료 부족으로 스마트공장 보안 강화에 어려움을 겪고 있다.

이러한 가운데 한국인터넷진흥원(KISA)은 스마트공장 보안담당자가 스마트공장 보안위협을 식별하고, 식별된 보안위협에 대응하기 위한 보안 요구사항, 보안기술, 보안 솔루션을 제시함으로써 실제 스마트공장 보안 강화에 활용할 수 있도록 ‘스마트공장 보안모델’을 발표했다. 해당 보안모델에는 가상 스마트공장 ‘KISmart Factory’의 명칭을 부여하고, 스마트공장 환경을 임의적으로 설정해 보안모델 활용방안을 제시했는데, 여기서는 보안 아키텍처 활용절차를 중심으로 살펴본다.

가상 스마트공장 ‘KISmart Factory’ 현황

KISmart Factory는 진공채혈관을 개발·생산하는 업체로 생산 제조라인의 원자재, 제품, 장비, 공정상태의 센싱 데이터를 수집하여 모니터링하고, 생산계획 대비 생산 실적의 실시간 관리를 하고 있는 스마트공장이다. KISmart Factory는 생산공정에 채혈관 제조 자동화 기술을 적용했으며, 진공채혈관을 구매하는 협력업체들이 인터넷을 통하여 실시간으로 확인할 수 있도록 생산실적 관리 시스템을 구축했다. KISmart Factory는 제품 생산을 위한 장치, 제어시스템, 생산관리시스템, 경영정보시스템을 포함한 스마트공장 자산현황을 자산목록으로 구성하여 관리하고 있다.

KISmart Factory 보안아키텍처 활용 절차

가상 환경으로 제시된 스마트공장을 대상으로 한 보안아키텍처 활용 절차는 크게 4가지 단계로 구분되는데, △보안대상 선별 △보안위협 도출 △보안 요구사항 매핑 △보안아키텍처 적용 순이다.

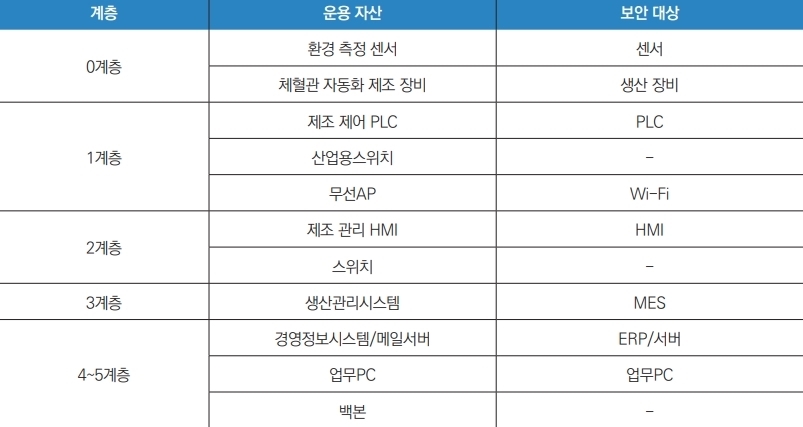

첫 번째는 보안대상을 선별하는 단계로 KISmart Factory의 경우 운용 중인 자산 중 스마트공장 아키텍처의 제어설비 및 제어네트워크에 해당하는 자산을 보안대상으로 선별했다. KISmart Factory 보안대상은 아래와 같다.

▲KISmart Factory 보안대상[자료=KISA, 스마트공장 보안모델]

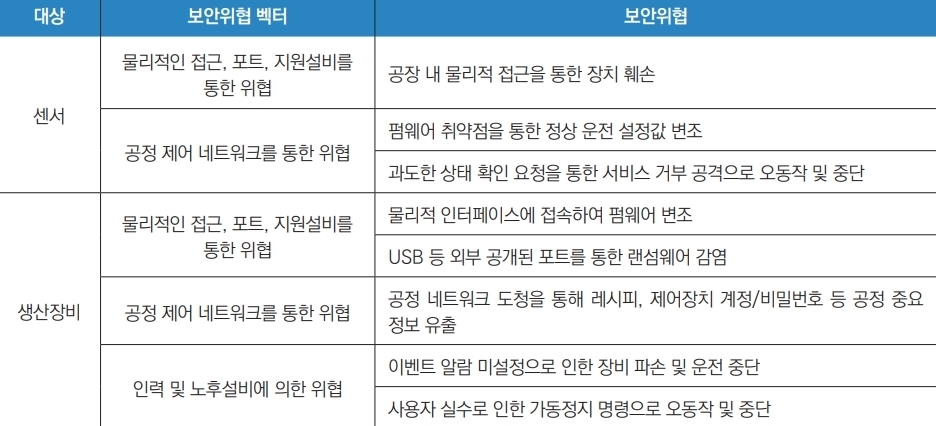

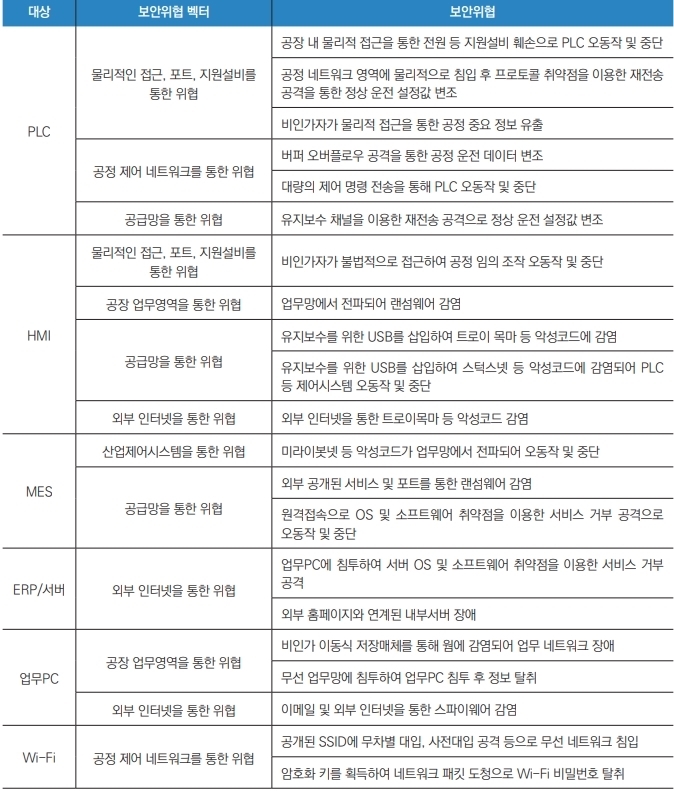

두 번째는 보안위협을 도출하는 단계로 KISmart Factory의 보안대상으로부터 발생 가능한 보안위협을 도출한다. 센서, 생산장비, PLC, HMI, MES, ERP/서버, 업무PC 등 보안대상별로 공장내 물리적 접근을 통한 장치 훼손을 비롯해 펌웨어 취약점을 통한 정상 운전 설정값 변조, 서비스 거부 공격으로 인한 오동작 및 중단, USB 등 외부 공개된 포트를 통한 랜섬웨어 감염 등 다양한 보안위협이 발생할 수 있다. 선별된 KISmart Factory의 보안대상별로 정리한 보안위협은 아래 표와 같다.

▲KISmart Factory 보안위협[자료=KISA, 스마트공장 보안모델]

세 번째는 보안요구사항을 매핑하는 단계로 KISmart Factory 보안 대상별로 도출된 보안위협에 대응하는 보안요구사항을 매핑하는 과정이다. 가령 ‘USB 등 외부 공개된 포트를 통한 랜섬웨어 감염’이라는 보안위협에 대해서는 불필요한 인터페이스 접근 통제, 물리적 장치 접근 통제, 악성코드 탐지 등의 보안요구사항이 존재하고, 이를 위해 포트락, 시건 장치, 백신 등의 보안솔루션을 도입해야 한다는 매핑 과정이다.

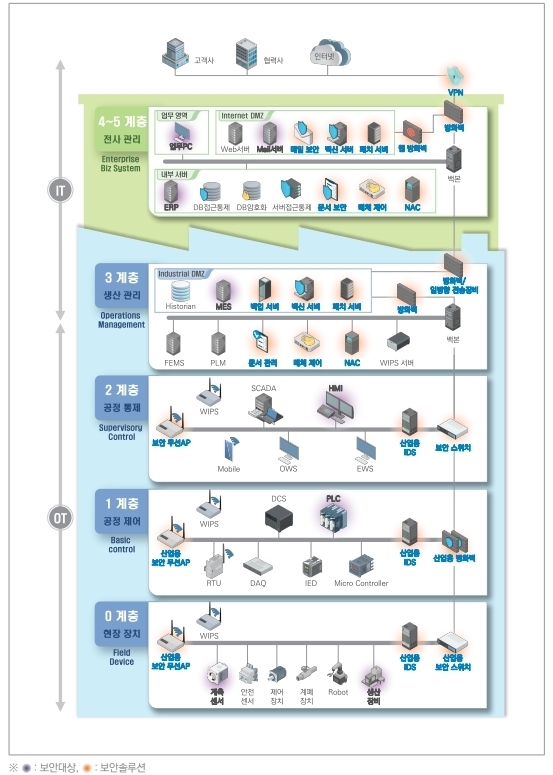

▲KISmart Factory 보안아키텍처[자료=KISA, 스마트공장 보안모델]

마지막은 보안아키텍처 적용 단계로 보안요구사항 매핑을 통해 KISmart Factory 보안 대상의 보안위협에 대응하는 보안기술과 보안 솔루션을 확인한 후, 해당 보안요구사항을 바탕으로 KISmart Factory 보안아키텍처에 적용하는 단계라고 할 수 있다.

[권 준 기자(editor@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)