윈도우 업데이트 잘 하지 않는 아시아 지역에서 특히 빠르게 퍼지고 있어

[보안뉴스 문가용 기자] 한 번도 발견되지 않은 프록시 멀웨어가 나타났다. 이름은 시스템BC(SystemBC)라고 하며, Socks5를 사용해 탐지를 피해가는 등 스텔스 측면에서 강점을 보이고 있다. 현재 폴아웃(Fallout)과 리그(RIG)라는 익스플로잇 키트를 통해 퍼지고 있다.

[이미지 = iclickart]

보안 업체 프루프포인트(Proofpoint)의 전문가들은 지난 주 “폴아웃 익스플로잇 키트를 통해 다나봇(Danabot)이라는 뱅킹 멀웨어가 다운로드 되는데, 이 때 시스템BC라는 Socks5 프록시가 함께 설치되는 걸 목격했다”고 발표했다. “시스템BC를 통해 공격자들은 C&C 트래픽이 방화벽에서 탐지되는 걸 막고 있다”고 한다.

“프록시 멀웨어는 사실 흔치 않은 유형의 악성 소프트웨어입니다. 보통 멀웨어들은 있는 프록시를 새롭게 설정하든가 토르를 사용해 C&C와 통신을 합니다. 그렇지 않은 경우는 프록시를 사용하지 않고 데이터를 암호화 하거나, 아예 평문으로 전송하죠. 어떤 멀웨어를 위한 전용 프록시 멀웨어가 함께 다운로드 된다는 건 꽤나 이색적인 일입니다.” 프루프포인트의 수석 첩보 분석가인 크리스 도슨(Chris Dawson)의 설명이다.

시스템BC는 현재 아시아 지역에서 주로 나타나고 있다. 아시아 지역은 해적판 윈도우가 가장 높은 비율로 사용되는 곳이며, 따라서 익스플로잇 키트가 여전히 주요 공격 도구로서 활용되고 있기 때문이다. 폴아웃 익스플로잇 키트의 경우 메이즈(Maze)라는 랜섬웨어를 배달하는 데 활용되어 왔었다는 특징을 가지고 있기도 하다.

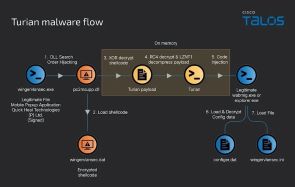

또한 시스템BC는 C++로 작성되었으며, 피해자의 컴퓨터에 Socks5 프록시를 구성하는 기능을 가지고 있다. 공격자들은 이 프록시를 사용해 악성 트래픽을 감춘다. 그러나 위에서 도슨이 말했다시피 악성 트래픽을 감추기 위해 프록시 멀웨어를 따로 구성하는 건 흔치 않은 일이다.

“C&C 서버, DNS 서버, 포트 번호 등과 같이 중요한 문자열은 40바이트 XOR 키로 암호화 됩니다. 그리고 메모리에 저장됩니다. C&C 서버와의 최초 통신에 성공한 이후에는 최초 Socks5 프록시 연결을 구성하고, 두 번째 프록시를 만들어 특별 지수(index number)를 부여합니다. 이 번호에 따라 C&C 서버에서 트래픽의 흐름을 관리할 수 있게 됩니다. 그런 식으로 세 번째, 네 번째 프록시가 계속해서 만들어집니다.”

그렇게 프록시들을 구축하고 고유 번호까지 부여하는 데 성공하면, 공격자들은 C&C 서버를 통해 데이터를 요구하고, 요구된 데이터는 HTTPS를 통해 공격자들에게 전달된다. 도슨은 “Socks5를 공격에 사용하는 것 자체가 대단히 새로운 건 아니”라고 설명한다. “단지 공격자들이 데이터를 몰래 빼돌리기 위해 정말 다양한 수법을 동원한다는 것을 다시 한 번 기억할 수 있다는 것이 중요합니다.”

시스템BC는 멀웨어 드로퍼인 브러셔로더(Broshaloader)와도 어느 정도 연관성이 있는 것으로 보인다. 브러셔로더는 주로 금전적인 목적의 사이버 범죄를 저지르는 단체 TA544가 사용하는 것으로 알려져 있다. “브러셔로더도 그렇고 시스템BC를 퍼트리는 폴아웃 패키지도 그렇고, 1단계 공격에서 사용하는 스크립트가 같습니다. 둘 다 파워에넘(PowerEnum)이라는 침투 스크립트를 사용하더군요.”

파워에넘은 일종의 파워셸 스크립트로, 피해자의 장비에 대한 핑거프린팅 작업을 광범위하게 실시하는 기능을 가지고 있다. 핑거프린팅으로 수집한 정보는 다시 C&C로 보낸다. 도슨은 “둘의 최초 스크립트가 같다는 것만으로 공격 배후가 같다는 식의 결론을 내릴 수는 없다”고 말한다. “하지만 파워에넘을 우연히 같이 썼을 가능성도 역시나 낮습니다. 적어도 고객과 판매자의 관계일 수 있습니다.”

프루프포인트가 시스템BC를 처음 발견한 건 6월의 일이다. 7월에도 비슷한 캠페인을 발견했다. 그러나 이것이 최초는 아닌 듯하다. 보안 전문가 비탈리 크레메즈(Vitali Kremez) 역시 5월에 시스템BC 멀웨어를 발견했다고 발표했으며, 그 외 여러 보안 전문가들이 트위터 등을 통해 시스템BC와 관련된 캠페인을 언급한 바 있다. 즉 꽤나 많은 공격자들이 시스템BC를 활용하고 있는 것으로 보인다.

프루프포인트 역시 이 점을 알고 있으며, 보고서를 통해 “이렇게나 많은 캠페인에서 시스템BC가 갑자기 사용되기 시작했다는 건, 결국 다크웹의 암시장에서 상품으로서 거래되고 있다는 뜻”이라고 결론을 내렸다. 실제 프루프포인트는 “4월 2일부터 socks5 backconnect system이라는 이름의 멀웨어가 거래되는 것을 확인할 수 있었다”고 한다. 이 멀웨어가 시스템BC일 확률이 매우 높다.

시스템BC 및 그와 함께 동반되는 멀웨어로부터 스스로를 보호하려면 어떻게 해야 할까? “윈도우 클라이언트와 서버 및 인프라에 연결된 모든 장비들을 최신화시켜야 합니다. 최신 패치를 적용하고, 어도비 플래시 플레이어와 같은 오래되고 불안전한 브라우저 플러그인도 삭제하는 게 좋습니다. 사용하고 있는 윈도우가 오래된 것이라면 업그레이드를 하는 게 여러 모로 좋습니다.” 도슨의 설명이다.

3줄 요약

1. 악의적인 목적을 위해 아예 프록시를 새롭게 구성하는 멀웨어, 시스템BC 발견됨.

2. 비효율적으로 보일 수 있는 공격이지만, 공격자들은 온갖 수단 동원하고 있는 게 사실.

3. 윈도우 해적판 많이 사용하는 아시아 지역에서 특히 창궐. 시스템 업데이트 해야 방어 가능.

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.png)

.png)

.jpg)

.jpg)