우버 등 몇몇 주요 조직들에서 취약한 버전 사용 중에 있는 것도 발견돼

[보안뉴스 문가용 기자] 치명적인 원격 코드 실행 취약점이 보안 업체 팔로알토 네트웍스(Palo Alto Networks)의 글로벌프로텍트(GlobalProtect) 제품군에서 발견됐고, 패치됐다. 이 취약점은 보안 전문가 오렌지 차이(Orange Tsai)와 메 창(Meh Chang)이 발견한 것이라고 한다.

[이미지 = iclickart]

두 전문가는 블로그(http://blog.orange.tw/2019/07/attacking-ssl-vpn-part-1-preauth-rce-on-palo-alto.html)를 통해 취약점에 대해 설명하며, 개념증명용 코드와 취약점을 식별할 수 있게 해주는 명령어도 함께 공개했다. 이에 팔로알토가 취약점을 패치하며 보안 권고 사항을 발표한 것인데, 여기에 따르면 취약점은 CVE-2019-1579이며, 글로벌프로텍트와 글로벌프로텍트 게이트웨이(GlobalProtect Gateway) 인터페이스에서 발견됐다고 한다.

“취약점을 익스플로잇 하는 데 성공할 경우 인증을 받지 않은 공격자가 원격에서 임의의 코드를 실행할 수 있게 됩니다. 이에 사용자들께는 새롭게 발표된 패치를 적용할 것을 권장합니다.”

팔로알토의 글로벌프로텍트 제품군은 기업이 주로 사용하는 VPN 및 모바일 보안 관리 솔루션으로, PAN-OS 7.1.19, 8.0.12, 8.1.3 버전이 현재까지는 가장 안전한 버전이다. 그 이전 버전들은 차이와 창이 발견한 취약점을 고스란히 가지고 있다고 한다.

또 다른 보안 업체 테너블(Tenable)의 보안 전문가들도 CVE-2019-1579 취약점을 분석했다. 그리고 “PAN SSL 게이트웨이에 있는 서식렬(format string) 취약점”이라고 묘사했다. PAN SSL 게이트웨이는 클라언트와 서버의 SSL 핸드셰이크를 처리하는 기능을 담당하는 요소다.

테너블의 보안 전문가 사트남 나랑(Satnam Narang)은 “보다 구체적으로 설명하자면, 게이트웨이가 특정 매개변수 값을 snprintf로 전달하는 과정이 온전하지 못해 생기는 문제”라고 설명한다. “공격자들로서는 특수하게 조작된 요청을 SSL VPN에 전송함으로써 원격에서 이러한 문제를 악용할 수 있습니다. 그 요청 안에 코드를 삽입하게 되면 원격 코드 실행으로까지 이어질 수 있습니다.”

오렌지 차이와 메 창은 블로그를 통해 “이러한 사실을 곧바로 팔로알토 네트웍스 측에 전달했지만, 팔로알토는 내부적으로 이미 발견한 문제라고 답했다”며 “이미 패치 개발까지 완료된 상황임을 알려왔다”고 말했다.

이에 새로운 패치까지 점검한 차이와 창은 “최신 버전에서는 이러한 문제가 없음을 파악할 수 있었다”고 확인했다. 그리고 둘은 패치가 되지 않은 글로벌프로텍트를 사용 중인 주요 조직들이 얼마나 있는지 확인하기 위한 작업을 시작했다. “그 결과 우버(Uber)가 22개의 취약한 서버를 운영하고 있다는 걸 발견할 수 있었습니다.”

두 전문가는 이러한 사실을 우버에 알렸고, 우버도 확인 작업을 마쳤다. 그러나 “우버 임직원 대다수는 전혀 다른 VPN 서비스를 사용하고 있으며, 팔로알토 네트웍스의 VPN은 AWS에 호스팅 되어 있기 때문에 큰 문제가 되지 않는다”는 답변을 보냈다고 한다.

3줄 요약

1. 팔로알토 네트웍스의 글로벌프로텍트 제품군에서 원격 코드 실행 취약점 발견됨.

2. 팔로알토 네트웍스는 이미 내부적으로 문제를 발견하고 패치를 배포하고 있는 상태.

3. 현재 글로벌프로텍트를 패치하지 않고 사용하는 조직 있다면, 패치 적용 필수.

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.jpg)

.jpg)

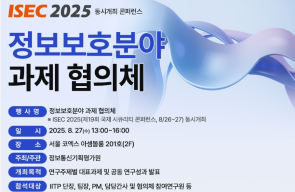

.jpg)