UTM 제품은 저비용과 복잡성 감소를 약속하면서 기업에 도입되고 있으며 신중하게 진행되고 있다.기업 UTM은 SMB 올인원(all-in-one) 어플라이언스와 거의 유사점이 없다.

UTM 설치를 위한 7가지 단계 살펴보기

최근 산업계 보안은 방화벽과 같은 독립형 기술로부터 통합위협관리(UTM) 어플라이언스로 꾸준히 옮겨가고 있다. 안티바이러스와 안티스파이웨어, 침입방지, 방화벽을 공통의 정책 엔진과 집중화된 경보(Alarm)와 일지(Log)를 갖고 있는 단일 플랫폼에 통합하는 이런 장치들은 직원과 예산이 부족한 중소규모 기업에 적합하다.

그러나 이런 올인원 어플라이언스가 Best-Of-Breed(BOB : 한 회사에 한하지 않고, 각 모듈별로 기능성 측면에서 가장 적합한 패키지를 선택하고 이들을 연계해 사용하는 전략)가 더 복잡한 니즈를 충족하기 위한 최상의 선택이었던 기업에서 자리를 가질 수 있는가?

체크프리(CheckFree)의 보안 엔지니어링 이사인 리하르트 아이젠버그(Richard Isenberg)씨는 그렇게 생각한다. 19곳에서 3500명의 직원으로 운영되는 체크프리사는 전세계 2000개 이상의 금융회사들에 대해 초당 1500건 이상의 전자결제 거래를 처리한다. 아이젠버그 씨는 20개의 IPS 박스, 26개의 방화벽, 20개의 스위치와 무수한 프록시(Proxy)를 가진 복잡한 아키텍처를 7개의 UTM 장치로 대체하는 것이 비용을 절감하고 신뢰성을 향상시킨다고 말한다. 체크프리의 UTM 투자수익률은 연간 22만 6000달러로 상당하다.

그는 “이 투자수익률은 박스 수를 감소시켜 라이센스와 유지관리 계약을 해지하는 데서 나온 것”이라며, “우리는 또한 일상적 유지비도 감소시켰고 이제 우리에게는 이슈 해결을 촉진하는 7개의 장치에 무슨 일이 일어나는 지 이해하는 일만 남았다”고 말한다. 기업들이 UTM으로 복잡성 감소와 저비용, 효율성 개선과 훨씬 더 강력한 보안을 누릴 수 있지만, 범위성과 처리율, 통합과 BOB 제품의 선택적 보존과 관련해 함정에 빠질 수 있다. 이는 성공적인 기업 UTM 전개를 위해서는 신중한 계획이 필요하다는 것을 확실히 보여준다.

1단계 : 정의된 기업 UTM

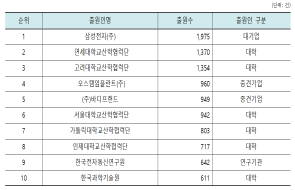

오늘날 대부분의 기업 방화벽이 새로운 서비스를 시작하고 있다. 2000년 이후 주요 제품인 VPN이 이제 널리 IPS와 안티바이러스를 대동하고 있다. <표>는 대기업에서 사용하는 20개의 고성능 UTM 제품의 명단이다. 악성코드와 블록 네트워크 공격, 안티스파이웨어, 안티스팸, 웹 필터링 처리에 대한 대부분의 스캔이 빈번하게 나타나며, 이 방화벽들 가운데 단 65%만 여섯개 서비스 모두를 지원한다.

이 서비스들 중 다수가 소프트웨어 라이센스나 확장 카드에 의해 활성화되는 옵션들이다. 그리고 이용 가능한 서비스들이 반드시 모두 동시에 사용되는 것은 아니다. 기업 UTM 제품들은 턴키(Turn-Key)나 SMB에 대한 올인원 UTM 박스들과 달리, 네트워크에서 필요가 있을 때 기능을 전개할 수 있는 능력을 회사에 주기 위해 고안된, 구성할 수 있는 보안 플랫폼이다.

크로스빔 시스템(Crossbeam Systems)의 공동설립자이자 마케팅 부사장인 쓰룹 윌더(Throop Wilder)는 “기업에서 보호받고 있는 자산에 근거한 유연한 전개가 필요하다”며, “주변기기에서 당신은 방화벽과 IPS, 안티바이러스, 웹 필터링 처리를 전개할 수 있다. 그러나 데이터센터에서 당신은 XML 방화벽과 웹 IPS를 더 필요로 할 수 있다”고 말했다.

이는 영역 전문지식과 구매 센터를 반영하기 위해, UTM 장치에 관한 서비스를 선택적으로 활성화하는 능력이 중요할 수 있다는 것이다. 예를 들어, 방화벽과 IPS가 네트워크 그룹에 속할 수 있는 반면, 안티바이러스는 이메일에 대해 책임있는 또 다른 그룹에 속할 수 있다. UTM으로 양 집단 모두 동일한 기업 표준 플랫폼을 조달할 수 있지만, 다른 비즈니스 리스크를 처리하기 위해 그것을 사용할 수 있다.

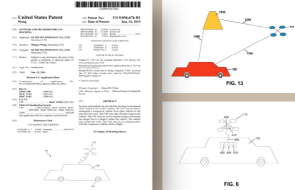

서비스를 조합하는 것 또한 신뢰성을 개선할 수 있다. 부하를 분배하는 이점이 UTM에서도 적용이 된다. 그러나 UTM을 이용함으로써 기업들은 더 이상 단일 기능 클러스터를 복잡한 네트워크 구성에 접목하도록 강요받지 않게 된다<그림>. 대신 고객들은 서비스를 각 UTM 어플라이언스에 할당하는 방법을 결정할 수 있다. 결국, 대부분이 링크와 부분망, 잠재적 장애 지점을 감소시키는 더 적은 수의 구성를 전개할 것이다.

2단계 : 보완 또는 대체?

많은 경우에 있어 문제는 UTM 어플라이언스 사용 여부가 아니라, 언제 어디서 어떻게 보안 서비스를 통합해야 하는 가이다. 특히, UTM을 증대시키거나 BOB(Best Of Breed) 제품들을 대체해야 하는 경우 포크리프트 업그레이드가 비용이 많이 들고 파괴적이지만, 시간이 지남에 따라 서로 조잡하게 끼워 맞춘 것 대신에, 6개의 레가시(Legacy) 제품 GUI를 추적하는 것 대신, 하나의 보완적 인터페이스를 사용하고, 미래의 자본과 운영비를 절감하면서 보안을 개선하기 위해, 당신이 원하는 물리적이고 논리적인 네트워크를 구축할 기회를 만든다.

eSoft 마케팅 부사장인 스캇 루크스(Scott Lukes)씨는 “정말로 훌륭한 방화벽인 시스코(Cisco)의 PIX 같은 레가시 방화벽 세대가 있지만, 그것들은 단지 방화벽일 뿐이다. UTM 게이트웨이는 오늘날 관련있는 위협으로 부터 시스템을 보호하기 위해 더 많은 일을 한다”며, “그러나 만약 기업이 훈련과 구성에 많은 투자를 해왔다면, 그들이 원하는 마지막은 네트워크 안티바이러스를 얻기 위해 그 방화벽을 제거하는 것이다”고 말한다.

루크스 씨는 대형의 복잡한 방화벽/VPN을 보존하기 원하는 기업이 UTM 보다 특정 기업 애플리케이션에 초점을 맞추는 보안 컨텐츠 관리를 선호할 수 있다고 말한다. 예를 들어, 바이러스와 스팸, 정책 위반에 대해 방화벽 스캔 이메일을 갖는 것 대신에 당신의 주변기기 방화벽 뒤에 놓여있는 새로운 이메일 보안 어플라이언스에 이 모든 태스크를 내려놓는다. eSoft를 비롯한 많은 공급업체들이 UTM과 SCM 아키텍처를 모두 처리할 수 있는 어플라이언스를 판매한다.

하지만 크로스빔 회사는 다른 접근법을 선호한다. 월더 씨는 “우리는 체크포인트 소프트웨어 테크놀로지스의 ‘파이어월(Firewall)-1’ 같은 제품들이 정책 인터페이스에 들인 수천 시간을 다시 만들 수 없다”라고 말한다. 대신, 크로스빔은 소프트웨어가 아닌 하드웨어를 통합하면서, UTM 섀시 내 블레이드에서 고객들이 BOB 보안 프로그램을 실행하게 한다.

사실, 많은 UTM 제품들이 일부 BOB 소프트웨어를 사용한다. 게이트웨이 안티바이러스와 안티스파이웨어는 종종 카스퍼스키(Kaspersky)와 맥아피(McAfee), 시만텍(Symantec), 트렌드마이크로(TrendMicro)에서 유래한다. UTM 플랫폼 상의 웹 필터와 URL 데이터베이스에는 서프컨트롤(SurfControl)과 웹센스(Websense)가 포함된다. 이런 예들은 제일의 BOB 이점을 이용한다. 특히, 누구라도 모든 것에서 탁월하기란 불가능하다. 그런 제휴가 UTM 공급업체가 고효율 하드웨어로부터 통합 인터페이스로, 그들 자신의 지적 재산에 초점을 맞추는 것을 돕는다.

3단계 : 클러터(Clutter) 컷하기

체크프리(CheckFree)가 2003년에 복잡한 방화벽 아키텍처를 UTM으로 교체할 것을 결정할 때 핵심 고려사항이 체크 포인트(Check Point)의 BOB 방화벽 소프트웨어에 대한 투자를 유지할 것인가의 문제였다. 아이젠버그(Isenberg) 씨는 “우리는 체크 포인트의 전문지식과 라이센싱에 대한 모든 투자를 버리지 않을 것이었다”고 말한다.

그 회사는 체크 포인트 방화벽 소프트웨어를 실행하는 여러 하드웨어 플랫폼을 시험했고, 크로스빔의 X-시리즈를 선택했다. 그는 “우리는 이용성에 대한 필요와 미래의 성장을 충족하기 위해, 방화벽과 IPS 하부구조를 다시 설계하고자 했다. 이용성이 높고 비용 효과적이며, 관리하기 쉬운 플랫폼을 원했다”며, “또한, 운영비와 복잡성을 감소시키는 한편으로 역량과 범위성을 증가시키기 원했다”고 밝혔다.

그는 UTM이 체크프리가 더 적은 것으로 더 많은 것을 할 수 있게 했지만, 소규모 사업에 대해 고안된 어플라이언스는 비용을 줄이지 못했다고 덧붙였다. 그는 “보안을 집결할 때, 더 많은 능력이 필요하다. UTM을 이용할 때, 만약 하드웨어가 실패하고, 원상으로 돌아가는 플랫폼을 선택하지 못한다면, 전체 네트워크가 실패하게 될 것이다”고 말한다.

체크프리는 성장과 이용성을 위해 UTM 블레이드 서버를 선택했다. 그는 “우리가 더 많은 능력이 필요할 때, 또 다른 블레이드를 추가할 뿐이다. 만약, 모듈에 장애가 있으면, 여분의 블레이드가 우리 아키텍처에서 모듈로서 나타날 것이다”고 말한다.

4단계 : 새 출발

세 개의 대륙에 걸쳐 21개의 사무소를 가지고 있는 로펌인 리드스미스(ReedSmith)는 성장을 조정하고, 비즈니스 연속성을 제공하며 보안을 강화하기 위한 네트워크 재설계 동안 UTM을 전개했다. 네트워크 서비스의 관리자인 프랭크 헤르베르트(Frank Hervert) 씨는 “과거에 우리 회사는 각 장소가 자체의 하부구조를 갖고 있는 분산 환경에서 운영되었다”며, “우리는 고도로 중복된 집중 설계로 옮겨가기 위한 이니셔티브에 착수했다”고 말한다.

프랭크 헤르베르트 씨는 UTM이 리드스미스의 재설계된 네트워크에 대해 BOB보다 더 적합한 것이었다고 말한다. 그는 “다수의 독립적 장치들을 관리하고, 그것들을 따라가는 것의 비효율성을 목도했다. 더 나은 관리가능성을 얻고, 우리의 매우 중복적인 설계에 맞추기 위해 단일장치를 선호했다. 우리 설계에서 BOB를 하는 것은 매우 복잡해질 수 있는 많은 중복적 어플라이언스를 의미하는 것일 수 있었다”고 밝혔다.

리드스미스가 인수를 통해 성장함에 따라, 여러 가지 복잡한 인터넷 방화벽들을 인계받았다. 오늘날 대부분이 씬 클라이언트와 인터넷 트래픽을 일차 데이터센터로 옮기는 전용 DS3 링크로 대체되었다. 모든 트래픽이 하나의 포티매니저(FortiManage)를 통해 모두 관리되는 포티넷(Fortinet) 포티게이트(FortiGate) 5020 섀시와 5001SX 블레이드, 백업 사이트(Backup Site)에서 세번째의 중복된 쌍을 통해 이동한다.

그는 “단일장치에서 방화벽과 IPS, 안티바이러스의 역할을 충분히 할 수 있는 강하고 안전한 것을 원했다”며, “UTM은 우리에게 더 많은 BOB 장치들을 추가하지 않고도 더 많은 일을 할 수 있는 능력을 주었다”고 말한다.

그러나 리드스미스는 주니퍼(Juniper) VPN을 유지했고, 포티넷(Fortinet)의 스팸 필터를 활용하지 않는 것을 선택했다. 리드스미스는 모든 레가시 장치를 단번에 교체하고 새로운 환경을 구성할 수 있는 경제적 여유가 있었지만, 여전히 UTM 장치를 포함한 일차 데이터 센터에 대한 통합 모니터링과 씨름하고 있다. 헤르베르트는 운영팀이 새로운 UTM 장치를 기존 기업관리와 모니터링 시스템과 통합할 대비를 권장한다.

5단계 : 단계적 이송(PHASED MIGRATION)

대안으로 UTM이 점차적으로 통합될 수 있다. 16개 주에 130곳이 있는 인력회사인 에이블 바디 레이버(Able Body Labor)를 생각해보라. 에이블 바디는 UTM 어플라이언스에 집중 관리를 추가해 본사와 지점의 방화벽을 보완했다.

최고정보책임자(CIO)인 폴 지모스키(Paul Zimorski) 씨는 “우리의 모든 방화벽과 일지를 관리하기 위해 점점 더 많은 풀타임 직원이 필요했다”며, “예를 들어, 우리가 승인된 웹 사이트를 업데이트하고자 할 때마다, 127개의 방화벽에 대해 수동으로 변경을 하는 데는 약 3주가 걸릴 수 있었다”고 말한다.

이제는 소닉월(SonicWALL)의 글로벌 매니지먼트와 함께 소닉월 4300을 전개하고 나서, 그런 변경을 하는 데는 에이블 바디의 기술자가 단지 반시간만 작업을 하면 된다. 지모스키 씨는 “처음에 회사 사무실에서 4300을 접속하고자 했으나, 어느 것도 분해하기를 원하지 않았다.

그래서 대신 우리의 콜로케이션(Co-Location) 시설에서 4300을 접속했다”며, “4300에서 컨텐츠 필터 처리 외에 IPS와 안티바이러스, 안티스파이웨어를 사용한다”고 밝혔다. 4300을 사용해 모든 트래픽을 라우팅함으로써 에이블 바디는 그것의 본부에서 기존 소닉월 3060 어플라이언스에 라이센스 또는 부하를 부가하는 것을 피했다.

하나의 3600은 웹/메일 네트워크를 보호하고, 두번째는 기업 인터넷 액세스를 안전하게 한다. 4300은 본부로부터 콜로케이션 산(SNA)까지 매일 업데이트되는 5.5기가바이트 데이터베이스를 비롯한 에이블 바디의 현재 성능 니즈를 충족하고 있다. 그러나 지모스키 씨는 그것이 회사의 미래 요구를 얼마나 잘 충족할 수 있을 지는 시간이 말해줄 것이라고 말한다.

6단계 : 성과 관리

<표>에서 보는 것처럼 많은 UTM 공급업체들이 최고급 플랫폼에 대해 기가비트 속도를 선전한다. 그러나 VPN이 추가되었을 때 전체적으로 처리량이 떨어지고, 안티바이러스와 안티스팸, 웹 필터링을 켤 때, 훨씬 더 큰 영향이 생긴다.

예를 들어, 소닉월 5060은 2.8 Gbps(방화벽만)에서 384 Mbps(전체 UTM)로 떨어진다. 표준 시험이 결여되어 의미있는 비교가 안 되지만, 대부분의 공급업체들은 다수의 서비스를 사용하는 것이 성능에 현저한 손해를 끼친다는 것을 인정한다. 그것이 캔자스시티 보험회사가 한쌍의 아스타로 어플라이언스(Astaro Appliances)에 대해 서비스를 쪼개기로 결정한 이유다.

네트워크 엔지니어인 키스 비티(Keith Beatty) 씨는 “이상적으로 한 상자 안에 모든 것을 넣어둘 수 있지만, 우리의 규모에서 그것은 사실 실용적이지 못하다”고 말한다. 한 어플라이언스는 카테고리 규칙을 시행하고 바이러스를 스캔하면서 600명의 로컬 사용자에 대해 웹 트래픽을 여과한다.

두번째 유니트는 미국 전역에서 일하는 4000명의 보험설계사에 대한 스팸을 차단하면서, 매주 56만 2000건 이상의 메일 메시지를 여과한다. 비티 씨는 “웹과 이메일이 가장 가시적인 네트워크의 부분이다. 당신은 모든 사용자들을 지원하기 위해 충분한 하드웨어가 적소에 있게 해야 한다”고 말한다.

캔자스시티 보험회사는 가이드라인을 평가하는 공급업체를 지명했지만, 예상을 검증하기 위해 라이브 트래픽을 사용했다. 그는 “사용자들과 대화를 했고, 서비스 품질이 제대로 되어 있는지 확인하기 위해 지켜보았다. 우리는 웹 필터 처리를 위해 즉시 스위트 스팟(Sweet Spot : 공이 맞으면 가장 잘 날아가는 부분)을 쳤고, 그것은 나에게 내가 그 박스에 더 많은 서비스를 담기 원하지 않는다는 것을 말해주었다.

나는 또한 두 개의 어플라이언스가 우리에게 장애허용 능력을 주는 것을 좋아한다”고 말했다. 그 두개의 아스타로 장치는 시스코의 PIX와 체크 포인트의 방화벽, 서프컨트롤, GFI 메일 이센셜을 비롯한 여러 레가시 제품들을 대체했다. 비티 씨는 “이 제품들이 더 많은 특징을 가지고 있을 수 있었지만, 우리는 정말 그것들을 사용하지 않고 있었다”며, “아스타로는 우리에게 더 강건한 전체적 경험과 함께 우리가 필요로 했던 핵심 특징들을 주었다”고 말한다.

그러나 그 회사는 깊이 배어든 SSL VPN 어플라이언스를 유지하는 것을 선호하고, 아스타로의 IPsec VPN을 사용하는 것을 선택하지 않았다. 캔자스시티 보험회사는 기존의 방화벽과 웹/스팸 여과 정책을 아스타로의 통합 인터페이스로 철저히 계획했다. 백앤드에서, 윈도우 액티브 디렉토리가 어플라이언스를 회사의 사용자 인증과 결합하기 위해 사용되었다.

비티 씨는 “우리는 아스타로를 프록시 서버로 사용하기 위해 모든 워크스테이션에 그룹 정책 객체(GPO)를 추진했었고, 아무도 인증을 받지 않고는 서핑할 수 없도록 아스타로 어플라이언스를 AD에 연결했다”고 밝혔다.

그는 캔자스시티 보험회사의 UTM에 대한 투자가 성과를 거두고 있다고 믿는다며, “항상 방화벽 패치를 제거하는 것이 나의 일을 더 쉽게 만드는 것이 아니었고 매년 서프컨트롤 유지비가 더 비싸지고 있다. 이제 우리는 전체 UTM 기능 세트를 사용하고 있지도 않고, 더 적은 돈으로 더 융통성있다는 특징을 가지고 있다. 그리고 스팸 필터 박스에 대해 웹 필터를 라이센스 할 필요가 없다”고 말했다.

7단계 : 고려사항

최상의 UTM 접근법은 무수한 기준에 따라 다르다. 어플라이언스는 피상적으로는 유사해 보이지만, 결국 아주 다양하다. 이런 방심을 피하기 위해, UTM을 제품이 아니라 설계 방법으로 생각한다면 여기에 고려해야 할 몇 가지 문제점들이 있다.

ㆍ교체하고 싶은 기존의 보안시스템이 무엇인가? 너무 비용이 많이 들거나, 더 이상 신뢰할만하게 당신의 니즈를 충족시키지 못하는 플랫폼이 후보 1순위이다.

ㆍ어떤 BOB 제품을 남기고 싶은가? UTM이 결국 다른 서비스들을 대체할 수 있지만, 당신의 니즈를 충족하는 솔루션을 바꿀 것을 요구해서는 안된다.

ㆍUTM 어플라이언스가 BOB와 스위치 같은 인접 시스템과 어떻게 조화되어야 하는가? 모든 제품들이 망이나 가상 LAN(VLAN)을 지원하는 것은 아니다(표 참고).

ㆍ당신은 어떤 종류의 인증을 사용하는가? 많은 UTM 제품들이 RADIUS와 인터페이스 할 수 있지만, 싱글사인온(Single-Sign-On), 액티브 디렉토리(Active Directory), 802.1X의 지원에서 다양할 수 있다.

ㆍUTM이 당신의 관리 모니터링 프레임워크에 어떻게 맞추어져야 하는가? 멀티 유니트 또는 다계층 정책행정과 SNMP 같은 역량들은 보편적인 것과 거리가 멀다.

ㆍ이용성과 신뢰성의 니즈를 정의한다. 대부분의 고성능 UTM 장치들이 고이용성에 전개될 수 있지만, 전원 공급, 디스크 또는 CPU 중복성, 액티브-액티브 지원 또는 광역통신망 다이버시티가 필요한가?

ㆍ현재와 미래의 성능 요구사항을 설정한다. 공급업체의 설명서는 단지 지침일 뿐이다. 실제 성능을 시험하고 그에 따라 조절할 계획을 세운다.

ㆍ성장을 어떻게 조절할 것인가? 하나의 CPU에 모든 것을 통합하는 것이 비현실적이라면, 어플라이언스나 블레이드에 서비스들을 분배하고, 부하의 균형이나 암호 가속 옵션을 찾는다.

ㆍ각 UTM 장치에 대해 어떤 서비스를 요구하는가? 패키지와 옵션이 매우 다양하기 때문에 동등하게 구성된 시스템을 가격 매기기 위해 요구사항을 사용한다.

각 서비스에 대해, 요구되는 정책요건과 특징, 그것들이 적용될 수 있을 때의 정교성을 확인한다. 비록, UTM 제품들이 완성되어 가고는 있지만, 오래된 BOB가 제공해주는 모든 서비스를 제공해주지 못할 수 있다. 또한, 공급업체들이 ‘통합’의 의미에 대해 아주 다른 생각들을 가지고 있다.

일부 공급업체들은 각 서비스에 대해 주로 독립적 관리와 모니터링 인터페이스를 제공하는 반면, 다른 공급업체들은 가능한 많이 통합하는 데 매진한다.

당신이 선호하는 것이 회사의 과거 경험의 영향을 받을 가능성이 크다. 개별적 제품은 다르지만, 설계 철학으로서 UTM의 장점이 점점 더 명백해지고 있다. 이런 트렌드를 이용하기 위해, 당신의 네트워크 전체의 신뢰 경계에서 보안 서비스를 통합할 지 여부와 통합하는 방법에 관해 검토하기 시작해야 한다. 당신이 가능성을 고려하지 않는다면, 혜택도 볼 수 없기 때문이다.

<글: 리자 피퍼(컨설팅 회사 코어 콤퍼턴스(Core Competence) 부사장.>

Copyright ⓒ 2006 Information Security and TechTarget

[월간 정보보호21c 통권 제80호(info@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.jpg)

.gif)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)