현재 NSA 내부 파일 시스템과 최근 유출 자료 대조 중

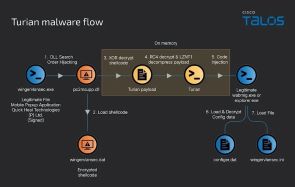

[보안뉴스 문가용 기자] 위협 첩보 전문업체인 플래시포인트(Flashpoint)가 얼마 전 발생한 NSA 해킹 사건에 대한 보고서를 발표했다. NSA 해킹 사건이란, 셰도우브로커스(ShadowBrokers)라는 해킹 단체가 “NSA가 사용하는 해킹 툴”이라며 일부 정보를 공개하고, 나머지 정보를 경매 방식으로 판매하려던 사건이다. 아직 이 셰도우브로커스의 정체에 대해서 아무도 밝히지 못한 가운데, 플래시포인트가 보고서를 통해 “일부는 내부자”라고 주장했다.

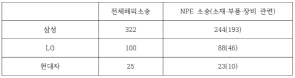

지난 8월 “NSA가 해킹을 당했다”는 소식이 일파만파 번지기 시작하면서 전문가들은 셰도우브로커스가 어떤 방식으로 해킹을 했는지 여러 가지 가설을 세웠다. 그 가설 중엔 악성 내부자에 관한 내용도 당연히 있었다. NSA의 계약직원들을 의심하는 사람들도 있었다. 덩달아 ‘전설처럼’ 남아 있는 NSA 소속 해킹 단체는 이퀘이젼 그룹(Equation Group)이 다시 화제가 되기도 했다.

충격적인 8월의 해킹 사건 이후, 셰도우브로커스는 비교적 침묵 속에 머물러 있었다. 그러다가 지난 주 갑자기 등장해 추가로 정보를 유출시켰다. 그러한 와중에 자신이 보유하고 있는 정보들을 판매하려고 다양한 사람들을 개별적으로 접촉한 사실 또한 드러났다. 아마도 다른 누군가와 이미 정보를 공유했을 가능성도 적지 않다.

플래시포인트는 최근에 유출된 정보를 분석했고, 그 결과 “내부자의 소행인 것 같다”는 결론에 도달했다고 한다. 물론 아직 문서들의 정확한 유출 경로는 파악되지 않고 있지만 내부 시스템이나 코드 저장소 같은 곳에서부터 복사가 된 후 퍼졌을 가능성이 가장 농후하다고 한다. 즉, 외부로부터 NSA 내부로 침투하는 식의 해킹은 애초에 벌어지지 않았다는 것이다.

플래시포인트의 수석 멀웨어 분석가인 로니 토카조우스키(Ronnie Tokazowski)는 “파일 구조나 작성 방법 등을 살펴보니 내부에서부터 침투한 것이 거의 확실해 보였다”며 “현재 NSA 내부의 파일 작성 방법이나 구조와 대조해보고 있다”고 설명했다. “개인적으로는 8월에 있었던 첫 번째 유출 사건과 최근에 벌어진 두 번째 유출 사건 모두에 이 악성 내부자가 관여했다고 봅니다.”

하지만 잠잠히 있던 셰도우브로커스가 왜 갑자기 등장해 두 번째 정보를 공개했는지, 아무도 이렇다 할 이론을 세우고 있지는 못하다. “내부자라고 했을 때 한 가지 걸리는 점이 바로 이 공개 타이밍입니다. 셰도우브로커스가 판매하려고 했던 정보는 대부분 2005년에서 2013년 사이에 작성된 문서들이거든요. 내용은 거의 리눅스 및 유닉스를 기반으로 한 컴퓨터 네트워크를 공격하는 방법에 관한 것이었고요. 그걸 왜 하필 올해 내놨을까요?”

셰도우브로커스가 파일 정보를 조작해 최초 작성 시간 등을 조작한 것은 이미 첫 번째 사건 때 밝혀진 바다. 그렇지만 플래시포인트는 “2013년 7월 중에 해커들이 취득한 것”으로 보인다고 한다. 그러니 거의 3년을 묵혔다가 갑자기 돈이라도 궁해진 것인지 암시장에 등장한 것이다. 데이터도 음식처럼 쉽게 상하는 거라 시간의 흐름에 따라 가격이 내려가는데 말이다.

일단 표면상으로 셰도우브로커스의 공격 동기는 ‘돈’에 있는 것으로 보인다. 아직도 자신들이 해킹했다고 주장하는 정보를 1천 비트코인(약 80만 달러)에 판매하고 있기 때문이다. 툴 단위로 구매를 하고 싶다면, 툴 한 개당 약 10~100 비트코인 정도 하며 이는 8천 달러에서 8만 달러 정도가 된다. 물론 아직까지 거래를 성공적으로 성사시키고 있지는 못한 듯 하다.

토카조우스키는 “이번 내부자는 아무래도 2013년 NSA의 감시 행위를 고발한 에드워드 스노든(Edward Snowden)의 영향을 받은 것 같다”며 “당시 스노든처럼 행동을 하려고 파일을 빼내기까지는 했는데, 마지막 순간에 겁을 먹고 실제 공개를 하거나 판매를 하지는 못한 것이 아닐까 생각한다”고 설명했다.

조직의 민감한 정보에 접근이 가능한 구성원이 나쁜 마음을 먹는다면, 그것만큼 위험한 정보보안 위협은 없다고 토카조우스키는 거듭 강조한다. “이는 스노든이 이미 증명한 바 있죠. 그러므로 민감한 정보를 다루는 조직들은 그 정보 접근 권한을 세세하고 꼼꼼하게 관리해야 합니다. 누가 USB를 자주 사용하는지, 누가 클라우드를 많이 활용하는지, 누가 평소 덤벙덤벙 대는지 잘 파악해야 하죠.”

USB나 클라우드 사용과 같은 경우 기술적으로 제한하거나 관리하는 게 가능하다. 즉 개인에 대한 감시나 검열을 하지 않아도 어느 정도 내부자의 위협을 방지할 수 있다는 것이다. “그러나 악성 내부자는 100% 방어하기가 불가능한 위협입니다. 사람의 생각과 행동이 언제 바뀔지 모르는 것이니까요.”

Copyrighted 2015. UBM-Tech. 117153:0515BC

[국제부 문가용 기자(globoan@boannews.com)]

<저작권자: 보안뉴스(www.boannews.com) 무단전재-재배포금지>

.gif)

.jpg)

.png)

.jpg)